Los PC de núcleo seguro: una nueva forma de protegerse contra los ataques a firmware

Desde Windows 8 y Server 2012, Windows ha utilizado UEFI para verificar las firmas de los controladores de arranque, los controladores de firmware y el propio sistema operativo para asegurarse de que el código no ha sido manipulado (por ejemplo, por un rootkit), y luego ejecuta cualquier software antivirus instalado antes de ejecutar cualquier otro código.

La importancia de proteger el firmware

Si tienes un TPM, Windows puede usarlo para almacenar medidas de los componentes de arranque para pasarlos al software antivirus, de modo que sepa que esos componentes fueron verificados. Windows 10 también puede utilizar Hyper-V para proteger el proceso de inicio de sesión de Windows del malware (Seguridad basada en la virtualización), aunque esto es algo que debes activar por ti mismo, excepto en las últimas PC basadas en ARM.

Pero todo esto asume que puedes confiar en UEFI y en el otro firmware en el PC. Si el propio firmware está comprometido, puede engañar al software antivirus e incluso formatear y reinstalar el sistema operativo no lo eliminará del PC. A medida que Windows se vuelve más difícil de atacar, los hackers recurren a ataques de firmware, incluyendo el Modo de administración del sistema (una función de la CPU de Intel que maneja la gestión de energía, el monitoreo térmico y la configuración de hardware).

El firmware consta de millones de líneas de código, y no sólo cada fabricante de equipos originales (OEM) escribe su propio firmware, sino que también puede haber diferentes versiones de firmware para diferentes equipos. Ese código se ejecuta con un nivel de privilegio muy alto, a menudo es difícil de actualizar y, como cualquier otro software, está lleno de errores. Se están descubriendo y explotando cada vez más vulnerabilidades en el firmware para realizar ataques. Por ejemplo, un ataque utilizó las características antirrobo del firmware para rastrear la ubicación de una PC robada todos los días.

La solución: Los PC Secured-core

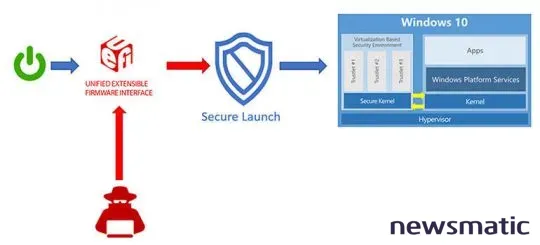

En lugar de depender de la capacidad de los OEM para solucionar rápidamente los errores del firmware, Microsoft ha creado los PC Secured-core, que cambian por completo la forma en que Windows se inicia al no confiar en el firmware, sino solo en la CPU, el TPM y el código de Windows.

Qué versión de Project deberías usar Comparación entre la versión web y la versión de escritorio

Qué versión de Project deberías usar Comparación entre la versión web y la versión de escritorioSegún Dave Weston, director de seguridad del sistema operativo de Microsoft, "Dado el aumento de los ataques al firmware que hemos visto solo en los últimos tres años, el objetivo era eliminar el firmware como un componente de confianza en el proceso de arranque, para prevenir este tipo de ataques avanzados al firmware".

La primera línea del cargador de arranque de Windows en los PC Secured-core pone la CPU en un nuevo estado de seguridad donde, en lugar de aceptar las medidas tomadas durante el arranque seguro (Secure Boot), el sistema vuelve a validar las medidas. Si no coinciden, el PC no se inicia y entra en el modo de recuperación de BitLocker. Si estás administrando el PC a través de Intune, también envía una señal al servicio de que el dispositivo no se puede confiar y no se debe permitir que se conecte a la red.

Estos PC utilizan la última tecnología de AMD, Intel y Qualcomm que posee el Trusted Platform Module 2.0 y el Dynamic Root of Trust (DRTM) integrados. El root of trust es un conjunto de funciones en el módulo de confianza de equipos que siempre es confiable por el sistema operativo de una computadora y está integrado en el dispositivo. Al crear un root of trust basado en hardware, se agrega funcionalidad al nivel de hardware para asegurar el arranque seguro del dispositivo y garantizar que el firmware no haya sido comprometido.

El root of trust en un PC Secured-core es la propia CPU. Cuando se ejecuta el cargador de arranque de Windows, el Secure Launch del System Guard invoca instrucciones DTRM en la CPU para eliminar cualquier confianza asociada al firmware. Se realizan medidas a lo largo del proceso en el TPM de los componentes críticos de arranque de Windows. Los componentes que se miden son un conjunto relativamente pequeño proporcionado por Microsoft y el fabricante de la CPU, lo que limita la cantidad de cosas que necesitamos medir y evita problemas como el seguimiento del código del OEM/fabricante de firmware. Esto evita que el Secure Boot ralentice el inicio.

Protección adicional en Secured-core PCs

Los PC Secured-core también activan todas las características de seguridad opcionales de Windows 10, como HyperVisor Code Integrity, que solo permite la ejecución de controladores firmados y previene muchos ataques de programación orientada a retornos, como WannaCry.

Cuando bloqueas un PC Secured-core, no puedes instalar un nuevo dispositivo DMA conectado a través de Thunderbolt hasta que desbloquees el dispositivo con un PIN o biométricos. Esto evita que los atacantes que tengan acceso físico a tu máquina puedan conectar un dispositivo malicioso disfrazado como un cable (que se puede hacer con piezas vendidas en eBay y código disponible en GitHub).

Azure Sphere: La plataforma IoT de Microsoft para garantizar la seguridad de tus dispositivos

Azure Sphere: La plataforma IoT de Microsoft para garantizar la seguridad de tus dispositivosSi administras PCs con Intune, los administradores pueden exigir PC Secured-core para acceder a documentos extremadamente confidenciales. Intune también puede analizar las medidas tomadas para mostrar el estado de salud del PC mientras lo usas. Esto significa que si está comprometido y un atacante desactiva el software antivirus para no ser detectado, por ejemplo, esa acción se mostrará como un cambio sospechoso que las políticas de acceso condicional pueden usar para bloquear el PC.

Weston compara esto con los sellos inviolables en los paquetes de medicamentos: "Hemos pasado de un mundo en el que podía violar un PC y moverme lateralmente a través de toda tu red, a un mundo en el que la nube te rechazará si la CPU no confía en la máquina".

Actualización de PCs antiguos

Los fabricantes de PCs tienen opciones que pueden tomar sin llegar al extremo de los Secured-core, como utilizar Windows Update para entregar actualizaciones automáticas de firmware para aplicar los parches lo antes posible. UEFI aún maneja la instalación real de las actualizaciones, pero significa que no tienes que depender de los usuarios que vayan al sitio web del OEM para buscar actualizaciones de firmware (o de los administradores que las prueben y las implementen), por lo que es más probable que estés utilizando la versión más reciente y segura del firmware.

Los dispositivos Surface ya hacen esto, y Microsoft ha abierto el código base del firmware UEFI de Surface como Proyecto Mu en un intento de ayudar a los OEM a asegurar su propio firmware. Si tu PC no lo hace, Weston sugiere que "los usuarios finales pueden reducir su riesgo asegurándose de que el inicio seguro de UEFI esté habilitado en la configuración de BIOS y revisando regularmente el sitio web del OEM de su dispositivo en busca de actualizaciones de firmware y controladores."

También puedes activar el Secure Launch en PCs existentes con Windows 10 Pro versión 1809 o posterior, siempre que tengan procesadores Intel Coffee Lake/Qualcomm Snapdragon 850 y posteriores y TPM 2.0. No está activado por defecto: puedes habilitarlo en Configuración / Actualización y seguridad / Seguridad de Windows / Abrir seguridad de Windows / Seguridad del dispositivo / Aislamiento básico / Protección de firmware.

Cómo mantener una ventana siempre visible en Windows: Guía paso a paso con Microsoft PowerToys

Cómo mantener una ventana siempre visible en Windows: Guía paso a paso con Microsoft PowerToysEsto utiliza el TPM como un Dynamic Root of Trust para las mismas medidas, brinda la misma protección de paginación y supervisión del Modo de administración del sistema, y te permite utilizar Intune o SCCM para verificar si hubo manipulación de la misma manera. Si tienes el hardware adecuado para activarlo, definitivamente deberías hacerlo.

La razón por la que Microsoft y los OEM trabajaron juntos para crear los PC Secured-core es que tener seguridad activada en fábrica cuando se aprovisiona el TPM, antes de que en ningún momento el PC pueda ser comprometido, es importante para las empresas reguladas. Estos PC están diseñados específicamente para industrias altamente objetivo que manejan datos súper sensibles y que necesitan agregar múltiples capas de seguridad integradas.

Además, también dependen de características específicas de la CPU que los PC antiguos simplemente no tienen, por lo que es posible que no tengas sistemas que admitan Secure Launch. De manera similar, si deseas utilizar la Seguridad basada en la virtualización (que configura varias VM pequeñas, rápidas e invisibles en la PC para funciones como Credential Guard), deberás verificar si funcionan en tus PC y luego verificar si no afectan a los controladores o reducen demasiado el rendimiento. Ahora simplemente puedes comprar una PC donde sabes que funcionarán.

De hecho, una de las cosas más útiles de los PC Secured-core es que, para muchas empresas, seleccionar un PC con las características adecuadas para habilitar todas las opciones de seguridad de Windows es difícil porque la lista de dispositivos aprobados para comprar en una organización grande a menudo está desactualizada. Necesitas TPM 2.0 para hacer que BitLocker y Windows Hello sean lo más seguros posible, y para almacenar otras claves de cifrado. Solo tener una etiqueta como esta facilitará la elección de una PC que pueda aprovechar las características de seguridad que ya están en Windows.

Viva Goals: La nueva aplicación para alcanzar tus objetivos y medir el progreso

Viva Goals: La nueva aplicación para alcanzar tus objetivos y medir el progresoEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Microsoft, allí encontraras muchos artículos similares a Los PC de núcleo seguro: una nueva forma de protegerse contra los ataques a firmware , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados