Cómo crear y gestionar secretos de Kubernetes con Portainer

Al crear e implementar servicios y pods de Kubernetes, a veces es necesario utilizar un secreto, como una contraseña, una clave de API o un token de acceso de terceros. Ciertamente, no quieres guardar esa información confidencial en tus manifiestos, ya que hacerlo podría generar problemas de seguridad. Dado el gran número de componentes que conforman una implementación de Kubernetes, lo último que necesitas es ampliar aún más tu superficie de ataque.

¿Cómo puedes crear y administrar secretos en Kubernetes? Si estás utilizando Portainer como tu plataforma de gestión de Kubernetes, estás de suerte, ya que incluye una herramienta de Secretos muy potente. En este tutorial, te mostraré cómo la herramienta Portainer Kubernetes Secrets puede facilitar un poco tu vida.

Lo que necesitarás para crear un secreto en Portainer

Para seguir este tutorial, necesitarás una instancia en ejecución de Portainer y un usuario con privilegios de implementación. También necesitarás un secreto para guardar.

Cómo crear tu primer secreto de Kubernetes en Portainer

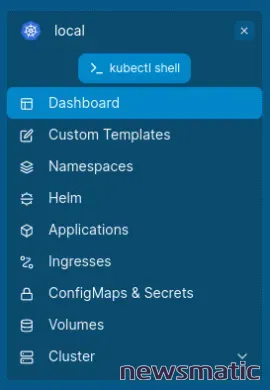

Lo primero que debes hacer es iniciar sesión en tu instancia de Portainer. Una vez que hayas iniciado sesión, selecciona tu entorno de Kubernetes, que probablemente estará listado como Local. Desde la navegación izquierda, haz clic en ConfigMaps & Secrets (Figura A).

Figura A

Cómo utilizar plantillas de proyecto en Hive para una gestión eficiente

Cómo utilizar plantillas de proyecto en Hive para una gestión eficiente

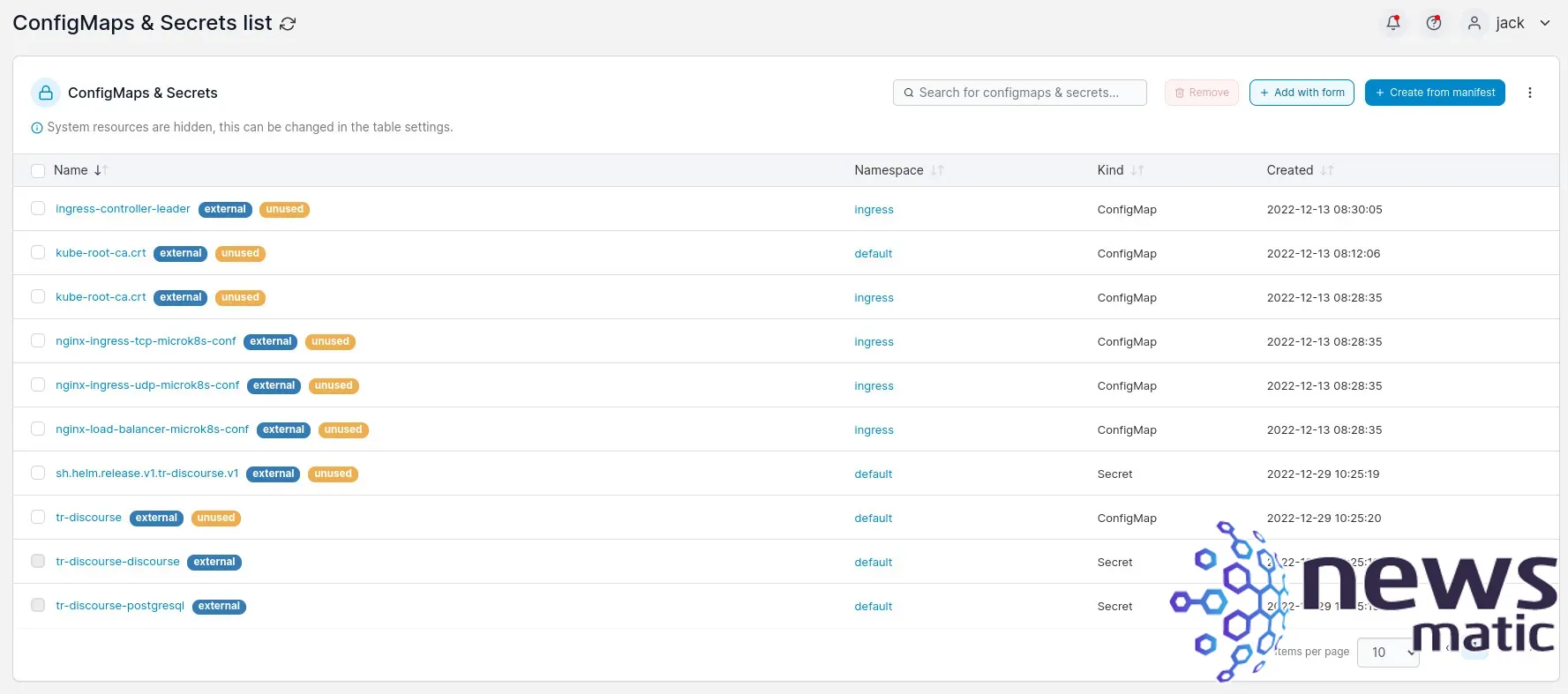

En la página resultante (Figura B), haz clic en Añadir con Formulario cerca de la esquina superior derecha.

Figura B

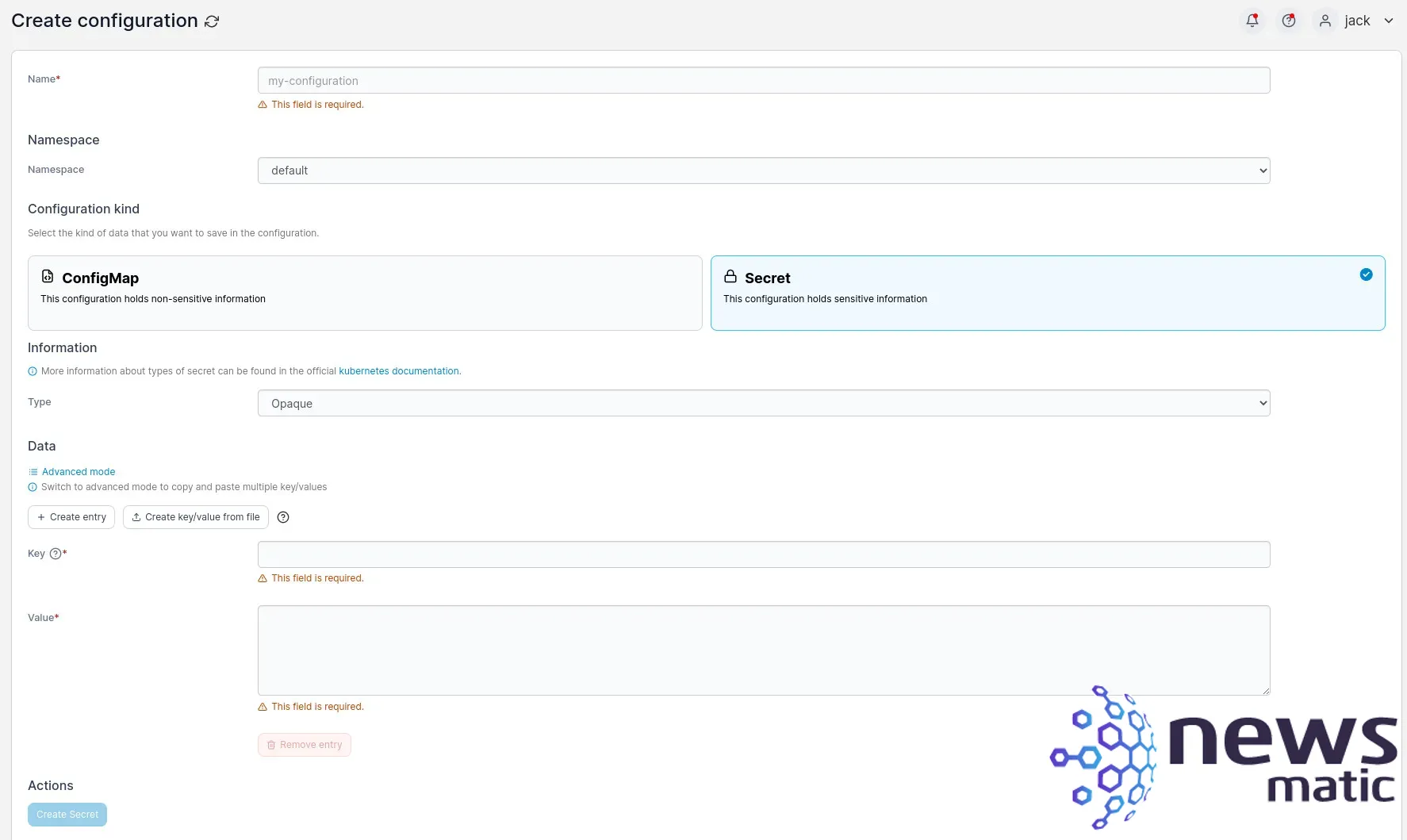

En la siguiente ventana (Figura C), haz clic en la pestaña Secret cerca del centro de la página.

Figura C

Cómo calcular y visualizar el margen de beneficio en Power BI

Cómo calcular y visualizar el margen de beneficio en Power BI

A continuación, aquí está la información que debes incluir para tu nuevo secreto:

- Nombre: Un nombre legible para tu secreto.

- Espacio de nombres: El espacio de nombres para el cual se utilizará el secreto.

- Clave: La porción del par de claves que define el primer valor, como el nombre de usuario.

- Valor: La porción del par de claves que define el segundo valor, como la contraseña o el token de acceso, por ejemplo, si las credenciales son admin/@dm1n, admin es la clave y @dm1n es el valor.

También puedes seleccionar el Tipo, que puede ser uno de los siguientes:

- Opaco.

- Token de cuenta de servicio.

- Dockercfg.

- Dockerconfigjson.

- Autenticación básica.

- Autenticación SSH.

- TLS.

- Token de inicio.

- Personalizado.

Para simplificar, seleccionaremos Autenticación SSH. Ahora, es importante saber que algunas opciones de Tipo completarán automáticamente la porción de la Clave. Por ejemplo, si seleccionas Autenticación SSH, la porción de la Clave se autopopulará con ssh-privatekey.

Ahora, llegó el momento de darle un nombre a la nueva clave, seleccionar Autenticación SSH como tipo y luego obtener la clave pública de SSH que deseas agregar. Esta clave comenzará con ssh-rsa, incluirá una cadena larga de caracteres aleatorios y terminará con USERNAME@HOSTNAME, donde USERNAME es tu nombre de usuario local y HOSTNAME es el nombre de host de la máquina en la que estás trabajando.

Si estás utilizando una clave de SSH que se encuentra en una máquina diferente, tendrás que buscarla. Una vez que hayas copiado tu clave pública de SSH, pégala en el campo Valor. Cuando hayas colocado toda la información requerida, podrás hacer clic en Crear Secreto para guardar la nueva clave.

Cómo automatizar la gestión de problemas de TI con Microsoft Lists

Cómo automatizar la gestión de problemas de TI con Microsoft ListsCómo utilizar la nueva clave

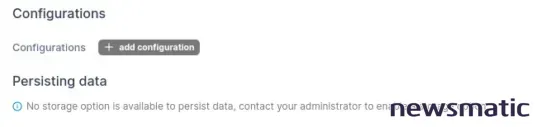

Supongamos que estás creando una nueva aplicación para implementar. Si ese es el caso, harás clic en Aplicaciones y luego en Añadir con Formulario. En el formulario de la aplicación, verás la sección de Configuraciones (Figura D):

Figura D

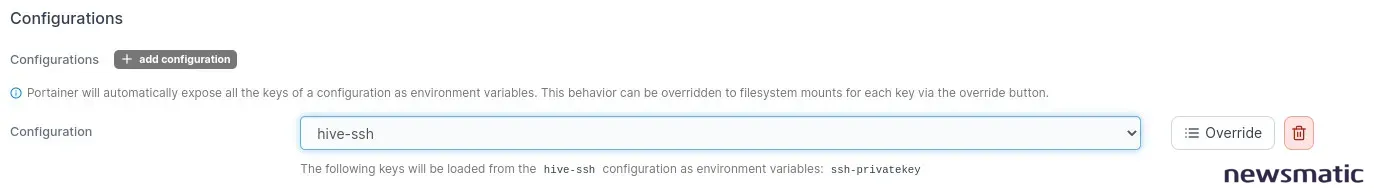

Haz clic en Añadir Configuración. En la sección resultante, verás un menú desplegable donde puedes seleccionar el secreto recién creado (Figura E):

Figura E

Maximiza tu eficiencia: Sincroniza dos listas de Microsoft SharePoint con un flujo de Microsoft Power Automate

Maximiza tu eficiencia: Sincroniza dos listas de Microsoft SharePoint con un flujo de Microsoft Power AutomateNo es necesario agregar ninguna información adicional para el secreto, ya que Portainer asignará automáticamente la entrada a la clave. Con este paso, ya no será necesario agregar el secreto al manifiesto.

Secretos en Kubernetes hechos fáciles

Los secretos son imprescindibles, especialmente si estás conectando cualquier aplicación a una API o servicio de terceros. Gracias a Portainer, crear y utilizar secretos para tus implementaciones de Kubernetes es increíblemente fácil.

Un aspecto a tener en cuenta, sin embargo, es que cualquier persona en tu sistema de Portainer con los privilegios adecuados puede ver el secreto. Asegúrate de otorgar el acceso del usuario a esos entornos de manera sabia.

Si quieres aprender más sobre el desarrollo en Kubernetes, consulta estos recursos de Newsmatic Academy:

- The Docker and Kubernetes Certification Training Bundle

- The Ultimate Kubernetes & Cloud Certification Training Bundle

- The 2022 DevOps Cloud Engineering Prep Bundle

Descubre cómo dominar Excel y Power BI para mejorar tu negocio sin gastar mucho dinero

Descubre cómo dominar Excel y Power BI para mejorar tu negocio sin gastar mucho dineroEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Software, allí encontraras muchos artículos similares a Cómo crear y gestionar secretos de Kubernetes con Portainer , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados