Cómo proteger tu red con una DMZ segura y separada

A medida que las aplicaciones continúan mejorando y agregando más funcionalidades que requieren conectividad a Internet, y a medida que las necesidades de los usuarios empresariales crecen para acceder a la empresa en cualquier momento y lugar, las preocupaciones de seguridad también crecen y dominan las preocupaciones corporativas. Esta preocupación se puede ver claramente en las muchas nuevas certificaciones que compañías como Microsoft están introduciendo para promover la seguridad y la conciencia de seguridad. Hoy en día todo gira en torno a la seguridad y las empresas no están utilizando software sin antes examinar los detalles de la implementación y cómo se puede asegurar.

Este frenesí de seguridad fue desencadenado por los muchos virus que han aparecido y han comprometido los datos e información corporativos. También fue provocado por hackers de 14 años desde su garaje atacando a corporaciones y obteniendo acceso a datos sensibles.

El problema

Supongamos que has creado una DMZ y la has poblado con servidores que están expuestos a Internet, y que tienes acceso limitado desde la DMZ a la red interna solo a puertos muy específicos y muy vigilados. Uno de los problemas inmediatos con los que te enfrentas es cómo autenticar a los usuarios en estos servidores. Mejor aún, ¿cómo inicias sesión en estos servidores tú mismo? Claro, puedes iniciar sesión de forma local, pero la mayoría de las aplicaciones que has implementado requieren algún tipo de directorio para fines de autenticación.

Un ejemplo sería un proyecto en el que tus desarrolladores y una empresa de consultoría están trabajando; estos desarrolladores necesitan cuentas de usuario para iniciar sesión en tu sistema. ¿Crearías cuentas locales para todos? Eso sería una pesadilla administrativa y un problema de seguridad.

La solución

Existen diferentes escenarios para remediar el problema de ofrecer autenticación del directorio para servidores y usuarios en la DMZ. Para fines de este artículo, estaremos hablando de Active Directory.

Un escenario consiste en colocar un controlador de dominio en la DMZ para atender a los servidores y usuarios en la red perimetral. Esta es una solución viable y se puede asegurar hasta cierto punto al denegar cualquier comunicación directa con él desde Internet y permitir que se comunique solo con controladores de dominio específicos en la red segura mediante IPSec. Sin embargo, esto aún plantea un riesgo de seguridad porque este controlador de dominio debe ser un controlador de catálogo global. Esto significa que el servidor debe contener todos los objetos en el Active Directory y, si se compromete la DMZ, un atacante puede comprometer este servidor y obtener acceso al Active Directory. (Esto asume que estás agregando un controlador de dominio en el mismo bosque que tu red segura).

Cómo bloquear el acceso a Internet en un PC cliente sin perder la comunicación con el servidor

Cómo bloquear el acceso a Internet en un PC cliente sin perder la comunicación con el servidorEntonces, ¿cómo adoptas un enfoque más seguro para esto? Dado que en Active Directory el bosque es ahora el límite de seguridad, la única forma de tener una implementación completamente segura es crear un bosque separado para la DMZ y luego crear una confianza entre el bosque de la red interna y el bosque de la DMZ. Esta confianza permitiría que controladores de dominio específicos en la red segura se comuniquen solo con controladores de dominio específicos en la DMZ. Podrías utilizar IPSec para cifrar y asegurar la comunicación entre los controladores de dominio o podrías establecer reglas de firewall para eso también.

Utilizando este método, puedes permitir que tus usuarios internos accedan a los recursos en la DMZ, y puedes crear cuentas de usuario para consultores o administradores que solo pueden utilizar recursos en la DMZ. Esto evitaría la necesidad de replicar el Directorio Activo de tu empresa en un controlador de dominio en la DMZ y, si la DMZ es comprometida, solo estarías en riesgo con la DMZ y no con tu red interna.

Antes de comenzar, vamos a enumerar los pasos que deben completarse antes de poder implementar exitosamente este ejercicio. Hay cinco pasos que deben completarse:

- Abrir ciertos puertos en el firewall.

- Crear la lista de filtros.

- Crear la acción de filtro.

- Crear la política de IPSec.

- Asignar y activar la política.

El primer paso es abrir algunos puertos en el firewall para permitir la comunicación adecuada y también permitir que IPSec funcione correctamente. Dependiendo de tu entorno y de lo que estés asegurando, es posible que debas abrir puertos específicos de aplicaciones o puertos específicos de tu arquitectura. Como mínimo, los siguientes puertos deben estar abiertos:

- Kerberos: TCP 88, UDP 88

- DNS: TCP 53, UDP 53

- LDAP: TCP 389, UDP 389

- LDAP sobre SSL: TCP 636

- SMB sobre IP: TCP 445, UDP 445

Para fines de este ejercicio, utilizaremos los siguientes nombres de máquinas e direcciones IP:

- DC-internal: 172.16.1.2

- DC-external: 172.16.10.1

Estos pasos deben completarse en ambos controladores de dominio. Mostraremos los pasos que deben configurarse en el controlador de dominio que se encuentra en la red interna. Deberás invertir algunas configuraciones al configurar el controlador de dominio que se encuentra en la DMZ.

Cómo usar el comando de programación en Cisco IOS para administrar routers y switches

Cómo usar el comando de programación en Cisco IOS para administrar routers y switchesLa lista de filtros

Antes de crear una política de IPSec, deberás crear una lista de filtros y una acción de filtro. Una lista de filtros regula y define la seguridad entre los servidores participantes. Es responsable de identificar la computadora origen, la computadora destino y el tipo de tráfico IP que debe ser cifrado y asegurado. Para crear una lista de filtros:

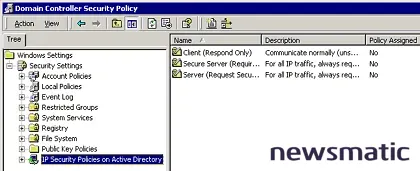

1. Haz clic en Inicio, luego en Programas, luego en Herramientas administrativas y finalmente en Directiva de seguridad del controlador de dominio.

2. En el panel de control izquierdo, expande Configuración de Windows, selecciona Configuración de seguridad y haz clic en Políticas de seguridad IP (ver Figura A).

|

3. En el menú Acción, elige Administrar listas de filtros IP y acciones de filtro.

Configuración básica de DHCP en un router Cisco IOS

Configuración básica de DHCP en un router Cisco IOS4. Haz clic en Agregar y escribe un nombre para la lista de filtros. Para fines de este ejercicio, seleccionaremos DMZ y haz clic en Agregar nuevamente, lo que lanzará el Asistente para Filtro IP.

5. Haz clic en Siguiente para omitir la pantalla de bienvenida.

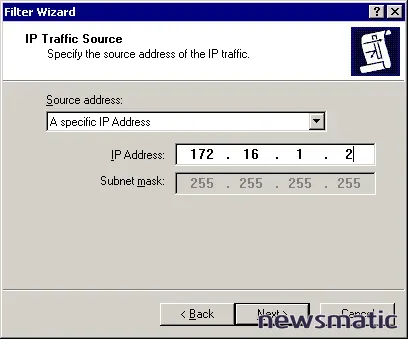

6. En la dirección de origen, selecciona Una dirección IP específica desde el menú desplegable. Escribe la dirección IP de origen, en nuestro caso 172.16.1.2, y haz clic en Siguiente (ver Figura B).

|

7. Ahora, en la dirección de destino, selecciona Una dirección IP específica desde el menú desplegable. Escribe la dirección IP de destino de 172.16.10.1 y haz clic en Siguiente.

Administrative distance y métricas: Qué significan y cómo afectan al rendimiento de la red

Administrative distance y métricas: Qué significan y cómo afectan al rendimiento de la red8. Selecciona Cualquiera en Seleccionar un tipo de protocolo. Haz clic en Siguiente, luego en Finalizar y finalmente en Cerrar.

Cuando creas la política de IPSec en el controlador de dominio de la DMZ, la dirección de origen aquí se convierte en la dirección IP del controlador de dominio de la DMZ y la dirección IP de destino se convierte en la dirección IP del controlador de dominio de la red interna.

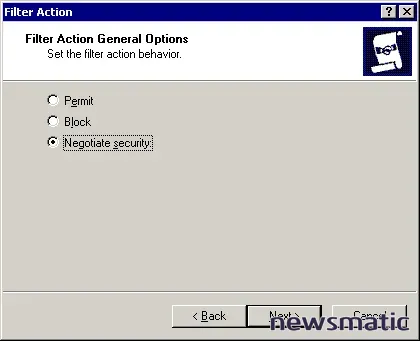

La acción de filtro

Una acción de filtro regula y define los requisitos de seguridad de cómo se trata la información proveniente de diferentes fuentes. Una acción de filtro puede permitir, bloquear o negociar seguridad.

Permitir significa que el tráfico TCP/IP se transmite sin interferencia y generalmente se utiliza con computadoras que no admiten IPSec. Bloquear significa que IPSec bloqueará cualquier comunicación con computadoras que no hayan sido definidas explícitamente en la lista de filtros. La opción Negociar seguridad te permite personalizar lo que IPSec hará en diferentes circunstancias, por ejemplo, cuando se intenta la comunicación desde una computadora que no admite IPSec.

Para configurar una acción de filtro:

1. En el menú Acción, elige Administrar listas de filtros IP y acciones de filtro, luego haz clic en la pestaña Administrar acciones de filtro.

Cómo filtrar y encontrar información específica en un router Cisco

Cómo filtrar y encontrar información específica en un router Cisco2. Haz clic en Agregar y luego en Siguiente.

3. En la página Nombre de la acción de filtro, escribe un nombre para la acción de filtro, en nuestro caso será "DMZ". Luego haz clic en Siguiente.

4. Cuando aparezca la ventana Opciones generales de la acción de filtro, selecciona Negociar seguridad y haz clic en Siguiente (ver Figura C).

|

5. En la siguiente ventana, selecciona No comunicarse con computadoras que no admitan IPSec y haz clic en Siguiente.

Cómo configurar SSH en un router Cisco

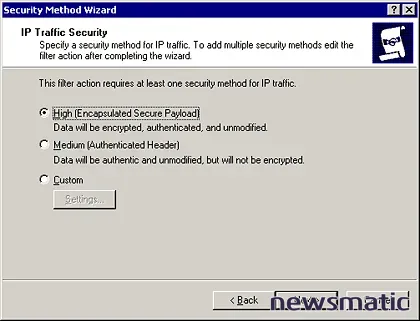

Cómo configurar SSH en un router Cisco6. En la página Seguridad del tráfico IP, selecciona Alto y haz clic en Siguiente (ver Figura D).

|

7. Asegúrate de que la casilla Editar propiedades esté seleccionada y haz clic en Finalizar.

8. En la ventana Propiedades de nueva acción de filtro, deselecciona Aceptar comunicación sin seguridad, pero siempre responder utilizando IPSec, y haz clic en Aceptar.

9. Haz clic en Cerrar.

10 comandos que debes configurar en cada router Cisco

10 comandos que debes configurar en cada router CiscoCrea la política de IPSec

Ahora que hemos cumplido con todos los requisitos, estamos listos para crear la política de IPSec de la siguiente manera:

1. En el menú Acción, elige Crear política de seguridad IP.

2. Haz clic en Siguiente para omitir la pantalla de bienvenida.

3. En la ventana Nombre de la política de seguridad IP, escribe "DMZ". Haz clic en Siguiente para continuar.

4. Desmarca la opción Activar la regla de respuesta predeterminada y haz clic en Siguiente.

5. Asegúrate de que la casilla Editar propiedades esté seleccionada y luego haz clic en Finalizar.

Solución de problemas comunes en la conexión VPN de Cisco

Solución de problemas comunes en la conexión VPN de Cisco6. Haz clic en Agregar, y luego en Siguiente.

7. En la ventana Punto de conexión de túnel, selecciona Esta regla no especifica un túnel y haz clic en Siguiente.

8. En Seleccionar el tipo de red, elige Red de área local (LAN) y haz clic en Siguiente.

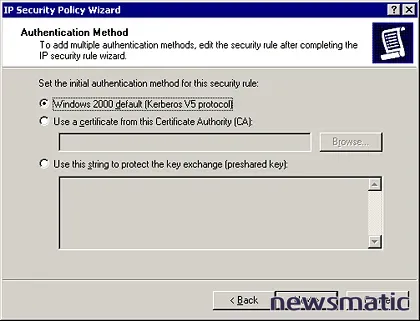

9. En la ventana Establecer el método de autenticación inicial para esta regla de seguridad, selecciona Windows 2000 Default (Protocolo Kerberos V5) y haz clic en Siguiente (ver Figura E).

|

Comandos de Cisco IFS: cómo manipular archivos en un router Cisco

Comandos de Cisco IFS: cómo manipular archivos en un router Cisco10. Selecciona la lista de filtros creada anteriormente, en nuestro caso DMZ, y haz clic en Siguiente.

11. Selecciona la acción de filtro creada anteriormente, en nuestro caso DMZ, y haz clic en Siguiente.

12. Desmarca la opción Editar propiedades y haz clic en Finalizar.

13. Haz clic en Aceptar y luego en Cerrar.

Activar la política

El último paso es asignar tu política de IPSec y activarla para que pueda comenzar a cifrar y asegurar las comunicaciones entre las computadoras designadas. Para asignar y activarla:

1. En el panel de control derecho, haz clic derecho en la Política de seguridad IP que has creado (en nuestro caso, DMZ) y luego selecciona Asignar.

Cómo sincronizar la hora en tu red y dispositivos para mejorar la eficiencia y seguridad de tu red

Cómo sincronizar la hora en tu red y dispositivos para mejorar la eficiencia y seguridad de tu red2. Haz clic derecho en Políticas de seguridad IP en el panel de control izquierdo y selecciona Actualizar.

Al implementar este ejercicio y al crear un bosque completamente separado para tu red de DMZ, puedes estar seguro de que, en la improbable situación de que tu red sea atacada, cuentas con suficientes capas de seguridad para proteger tu red interna donde residen tu información más valiosa. Esto también hace que sea muy lento para un hacker estar allí intentando atacar tu red para descifrarla. Recuerda que ellos también están en el reloj y cuanto más tiempo les lleve ingresar, más probabilidades hay de que los atrapen.

En mi opinión, aparte de cerrar tus servidores, es extremadamente difícil detener a un hacker experimentado y talentoso para que obtenga acceso a tu red, pero puedes hacer que su intento de hackeo sea lo más difícil y complicado posible, hasta el punto en que ya no valga la pena para ellos intentarlo. Finalmente, al hacerlo más complejo y más difícil de penetrar, separas a los hackers experimentados de los hackers principiantes, lo que también reduce tus posibilidades de ser hackeado.

En Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Redes, allí encontraras muchos artículos similares a Cómo proteger tu red con una DMZ segura y separada , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados