5 mejores prácticas para asegurar tus routers y proteger tu red empresarial

1. Comprende los conceptos básicos de la seguridad del router

Debes entender los conceptos básicos de la seguridad del router. Aquí están los puntos esenciales:

Asegura físicamente los routers

Si tus routers no están físicamente asegurados, cualquier persona puede acercarse, realizar un reinicio de contraseña y obtener acceso completo a la configuración del router. Incluso si no se trata de un router central, podrían interrumpir tu red al envenenar las tablas de enrutamiento de todos los routers. Por esta razón, los routers deben estar en una habitación cerrada y preferiblemente con vigilancia por video. Además, se debe proporcionar una fuente de alimentación confiable y refrigeración adecuada.

Protege el router con contraseñas

Debes aplicar contraseñas de inicio de sesión tanto en las interfaces de la consola, AUX como en las VTY (telnet/ssh).

Ajusta la hora y la fecha correctas

Habilita el registro adecuado

Se debe habilitar el registro, preferiblemente hacia una fuente central como un servidor de syslog. Como mínimo, debes configurar un registro en memoria en el router. Sin embargo, si se pierde la alimentación del router, se perderá ese registro en memoria. Por esta razón, para realmente estar seguro, debes configurar un servidor de syslog y enviar todos los registros del router a ese servidor. También puedes usar herramientas como Tripwire, ya sea la versión de código abierto o comercial. Preferiblemente, debes aumentar el nivel de registro e incluso registrar los cambios de configuración en el router. Por ejemplo, puedes utilizar el siguiente comando para habilitar las trampas SNMP para cambios de configuración:

snmp-servidor enable traps config

Copia de seguridad de las configuraciones de los routers hacia una fuente central

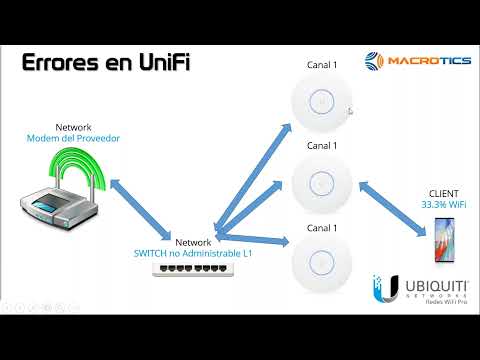

Protege otros dispositivos de red como switches y puntos de acceso inalámbrico

La mayoría de los puntos mencionados anteriormente también se aplican a los switches y puntos de acceso inalámbrico de Cisco. Aquí tienes un par de artículos sobre esos temas que deberías revisar:

- 10 cosas que debes saber sobre la seguridad de las conexiones inalámbricas

- Asegura la seguridad del puerto del switch

Existen dos áreas adicionales que considero básicas en la seguridad del router: restringir el acceso de red al router con un firewall de estados o listas de control de acceso (ACL) y cifrar el tráfico de red sensible. Sin embargo, profundizaré en estos puntos en detalle en las siguientes secciones (tres y cinco, respectivamente).

Cómo garantizar la validación local de los clientes en un dominio multi-sitio

Cómo garantizar la validación local de los clientes en un dominio multi-sitio2. Conoce tu red: Diagrama, auditoría y documentación

Si eres el responsable de la seguridad de una red, debes conocer esa red como conoces las puertas y ventanas vulnerables (puntos de entrada) de tu casa.

Debes diagramar tu red para tener un mapa que te ayude a ti y a los demás a visualizar la red completa.

Debes hacer copias de seguridad de las configuraciones de los routers (ver Kiwi CatTools arriba). Por último, debes realizar auditorías periódicas de la seguridad de tu red, tanto internamente como externamente (a través de un tercero). Hay muchas herramientas de escaneo y auditoría de red disponibles. Aquí tienes un artículo reciente en el que cubrí una de ellas: "Audita la seguridad de tu router Cisco con Nipper".

3. Protege tu router con un firewall y ACLs

Según el artículo de Reese sobre los hackers, mencionó que la empresa tenía listas de control de acceso (ACL) deficientes en sus routers. Las ACL son lo que generalmente protege a los routers de los ataques. Sin embargo, debido a su complejidad, muchas veces se configuran incorrectamente o no son efectivas. Asegúrate de que tus ACL permitan únicamente el tráfico hacia el router y a través de él que realmente debería estar ahí. Para los routers internos, esto solo será el tráfico interno.

- Protege tu router con la Política de Firewall del Asistente de SDM de Cisco

- Listas de acceso de Cisco IOS: 10 cosas que debes saber

- Utiliza parámetros avanzados en tus ACLs de Cisco IOS

- VIDEO: Refuerza tu router Cisco con ACLs de IOS

- Aprende otros usos adicionales para las listas de acceso de Cisco IOS

- Controla el tráfico no deseado en tu router Cisco con CAR

Además de las ACL, Cisco IOS ofrece un firewall estatal real si usas la versión Security/Firewall del IOS. Un firewall estatal será mucho mejor que solo usar ACLs. Recomiendo revisar mi artículo "Protege tu red con el firewall de Cisco IOS" y considerar implementarlo en tus routers.

4. Cambia tus contraseñas y hazlas complejas

Otro método que usan los hackers para tomar el control de las redes es adivinar o capturar contraseñas. Para evitar esto, DEBES CAMBIAR TUS CONTRASEÑAS A CONTRASEÑAS COMPLEJAS HOY MISMO. No esperes otro día más. Un ejemplo de una contraseña compleja es MySuper!S3cr3tPa$$.

Cuál es la mejor opción de protocolo de enrutamiento para una red empresarial

Cuál es la mejor opción de protocolo de enrutamiento para una red empresarialAsegúrate de siempre utilizar el cifrado de contraseña de tipo 5 en tus routers (ver "Ten en cuenta lo fácil que alguien puede descifrar una contraseña del IOS de Cisco"). Asegúrate de que este comando esté en tu router para cifrar la mayoría (pero no todas) las contraseñas con el cifrado de tipo 5:

servicio cifrado de contraseñas

También ten en cuenta que no estamos hablando solo de contraseñas de inicio de sesión. Esto incluye todas las cadenas de comunidad SNMP y contraseñas de actualización del protocolo de enrutamiento. Todas ellas deben ser complejas y cambiarse periódicamente.

5. Siempre cifra el tráfico de red sensible

Finalmente, los hackers pueden obtener contraseñas de tus routers al capturar el tráfico de red cuando inicias sesión en tu router con Telnet, realizas un "show run" a través de Telnet o utilizas cadenas SNMP sin cifrar.

Siempre debes cifrar el tráfico de red sensible utilizando SSH y cifrado SNMP. Comienza habilitando SSH y desactivando Telnet en todos los dispositivos de red que lo admitan (consultar "Configura SSH en tu router Cisco").

Si estás utilizando SNMP, habilita SNMP v3 con cifrado y úsalo exclusivamente (para obtener más información, consulta Soporte para cifrado AES y 3-DES para SNMP versión 3).

Ten cuidado

El objetivo de este artículo es (1) animarte a tomar medidas para asegurar tu red antes de que los atacantes maliciosos tomen su control y (2) mostrarte exactamente qué acciones debes tomar. No debes asumir que tu red no es un objetivo porque tu empresa no es prominente o tus datos no serían valiosos para un atacante. Toma cada medida razonable para proteger tu red; como puedes ver en este artículo, estos pasos no son necesariamente difíciles ni costosos.

Los 8 pasos para solucionar problemas de red y sistemas

Los 8 pasos para solucionar problemas de red y sistemasEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Redes, allí encontraras muchos artículos similares a 5 mejores prácticas para asegurar tus routers y proteger tu red empresarial , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados