Descubrimos vulnerabilidad en Microsoft Windows que está siendo aprovechada por ciberdelincuentes

Cisco Talos descubrió una nueva laguna en la política de Microsoft Windows que permite a un actor de amenazas firmar controladores de modo núcleo maliciosos ejecutados por el sistema operativo. El actor aprovecha una política de compatibilidad específica de Microsoft para habilitar la firma de controladores de modo núcleo maliciosos. Luego, el malware RedDriver, que podría ser desarrollado por un actor de amenazas de habla china, se dirige a los navegadores utilizados principalmente en China.

Los controladores de modo núcleo maliciosos representan una amenaza grave en comparación con los controladores de modo usuario. Aprende más sobre estos controladores, qué hace el malware RedDriver y a quién afecta, y cómo mantener tu negocio seguro.

Ir a:

- Por qué los controladores de modo núcleo maliciosos son una amenaza grave

- Herramientas para explotar la laguna que están disponibles desde 2018

- Conoce el malware RedDriver

- Actores de amenazas y víctimas de habla china

- Cómo proteger tu negocio de esta amenaza de ciberseguridad

Por qué los controladores de modo núcleo maliciosos son una amenaza grave

Los sistemas operativos Microsoft Windows manejan dos tipos de controladores: controladores de modo usuario y controladores de modo núcleo. Estos últimos son mucho más poderosos que los controladores de modo usuario por varias razones. Los controladores de modo núcleo:

- Se ejecutan en un nivel bajo del sistema operativo, lo que los hace más difíciles de detectar que las aplicaciones de modo usuario y les permite ejecutar código con los mayores privilegios.

- Pueden ser persistentes, ejecutándose cada vez que el sistema operativo se inicia.

- Pueden usarse para eludir la seguridad porque tienen acceso directo al hardware y los componentes del sistema, como cortafuegos o software antivirus.

- Pueden incrustar funcionalidades de rootkit para ocultar su presencia o la presencia de otro software como malware en el sistema.

Microsoft ha implementado medidas para proteger los sistemas y combatir la amenaza de los controladores de modo núcleo maliciosos basados en certificados. Los controladores de modo núcleo deben estar firmados digitalmente con un certificado emitido por una autoridad de certificación verificada. A partir de la versión 1607 de Windows 10, Microsoft actualizó la política de firma para no permitir nuevos controladores de modo núcleo que no hayan sido enviados y firmados por su Portal de Desarrolladores.

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelLa laguna que está siendo explotada

Para mantener la funcionalidad y compatibilidad de los controladores antiguos, Microsoft creó algunas excepciones para los siguientes casos:

- El equipo se actualizó desde una versión anterior de Windows a la versión 1607 de Windows 10.

- El parámetro de inicio seguro está desactivado en la BIOS o firmware UEFI del equipo.

- Controladores firmados con un certificado de entidad final emitido antes del 29 de julio de 2015 que se encadena a una Autoridad de Certificación cruzada admitida.

Aquí existe una laguna en la forma en que un controlador recién compilado puede ser "firmado con certificados no revocados emitidos antes o vencidos antes del 29 de julio de 2015, siempre que la cadena de certificados llegue a una Autoridad de Certificación cruzada admitida", según lo escrito por Cisco Talos.

Por lo tanto, varias herramientas de código abierto han comenzado a explotar esta laguna para permitir a los desarrolladores firmar controladores con éxito.

Herramientas para explotar la laguna que están disponibles desde 2018

Existen herramientas para ayudar a los desarrolladores a explotar esta laguna en la política de Windows; Cisco Talos menciona Fu**CertVerifyTimeValidity (nombre real en el informe de Cisco Talos) y HookSignTool, ambos disponibles de forma gratuita en Internet (Figura A). Fu**CertVerifyTimeValidity está disponible desde 2018 en foros chinos, mientras que HookSignTool apareció en 2019.

Figura A

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosEsas herramientas utilizan el paquete Microsoft Detours, que fue creado para monitorear e instrumentar llamadas a API en Windows, para pasar un tiempo personalizado en el parámetro "pTimeToVerify", lo que permite verificar un tiempo no válido. Detour también se utiliza para cambiar la marca de tiempo de firma durante la ejecución.

Ambas herramientas necesitan un certificado de firma de código no revocado que haya expirado o se haya emitido antes del 29 de julio de 2015, y su clave privada y contraseña para falsificar con éxito una firma digital. Los investigadores de Cisco Talos encontraron un archivo alojado en GitHub en un fork de una de las herramientas que contenía más de una docena de certificados de firma de código caducados que se utilizan con frecuencia con ambas herramientas.

Conoce el malware RedDriver

La cadena de ataque comienza con un archivo ejecutable llamado DnfClientShell32.exe que inyecta un recurso DnfClient en un proceso remoto. Luego, DnfClient establece comunicación con el servidor de comando y control (C2) del actor de amenazas para iniciar la descarga de la carga útil de RedDriver. DnfClient también abre un puerto de escucha en localhost (127.0.0.1).

Según Cisco Talos, RedDriver es un controlador de modo núcleo malicioso no documentado cuyo nombre proviene del propio binario, ya que su desarrollador lo nombró en la ruta del archivo de compilación del proyecto. RedDriver ha sido firmado usando HookSignTool. Los investigadores de Cisco Talos encontraron diferentes versiones del controlador de modo núcleo malicioso firmadas con diferentes certificados.

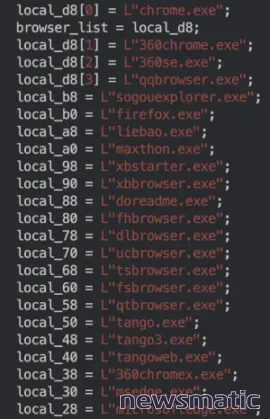

RedDriver, una vez ejecutado, permite el secuestro del navegador en función de una lista codificada de navegadores, muchos de los cuales son populares en China (Figura B). Además, agrega un certificado raíz al sistema.

Figura B

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

RedDriver redirige el tráfico de esos navegadores a 127.0.0.1, aunque no está claro por qué. Aun así, representa una amenaza importante ya que RedDriver es capaz de manipular el tráfico del navegador a nivel de paquete utilizando la Plataforma de Filtrado de Windows, que es un conjunto de API y servicios del sistema que proporciona una plataforma para crear aplicaciones de filtrado de red.

Los investigadores de Cisco Talos encontraron una versión anterior de RedDriver. Esa versión ha estado activa desde al menos 2021 y contenía una lista codificada de nombres pertenecientes a docenas de controladores, "muchos de los cuales están relacionados con software de origen chino" y "se centran en software que se utilizaría en cibercafés", según Cisco Talos. Además, menciona que el ataque a cibercafés en China por parte de grupos delictivos cibernéticos no es inusual.

Actores de amenazas y víctimas de habla china

Los desarrolladores de RedDriver han dejado varias huellas que indican que son individuos que hablan chino.

Por ejemplo, todos los dominios asociados con RedDriver se encuentran en China. La operación de RedDriver involucra código de varias herramientas de código abierto que provienen principalmente de foros de habla china. Una parte inicial del código de RedDriver se publicó originalmente en un foro chino.

Del mismo modo que el actor de amenazas de RedDriver probablemente sea de origen chino, las víctimas de RedDriver son personas de habla china. La lista de navegadores objetivo y la lista de nombres de controladores a los que apunta RedDriver están principalmente relacionadas con software chino. Los archivos de infección inicial que comienzan con "Dnf" son probablemente un intento de hacerse pasar por un juego muy popular en China, Dungeon Fighter Online, conocido como DNF.

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Protege tus contraseñas con PAM: Tu aliado para la seguridadCómo proteger tu negocio de esta amenaza de ciberseguridad

Cisco Talos informó a Microsoft sobre todos los certificados utilizados por el actor de amenazas. Una lista de bloqueo de controladores mantenida por Microsoft dentro de Windows se ha actualizado para bloquear todos esos certificados.

La investigación de Cisco Talos no indica el método inicial utilizado para infectar computadoras, que podría ser el compromiso de un sitio web, correos electrónicos de phishing u otras técnicas de ingeniería social, por lo que es necesario implementar una higiene general de ciberseguridad.

Para empezar, todos los sistemas operativos, firmware y software deben estar siempre actualizados y parcheados. Esto evitará ser comprometido por vulnerabilidades comunes.

Se deben implementar soluciones de seguridad para monitorear los puntos finales y las redes en busca de cualquier comportamiento sospechoso. Los archivos adjuntos en los correos electrónicos deben ser analizados cuidadosamente.

Finalmente, los empleados deben recibir capacitación para detectar fraudes e intentos de infección, especialmente de phishing.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.

Cómo configurar un servidor VPN para hacer conexiones a través de firewalls

Cómo configurar un servidor VPN para hacer conexiones a través de firewallsEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Descubrimos vulnerabilidad en Microsoft Windows que está siendo aprovechada por ciberdelincuentes , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados