Aumento dramático de ataques a cadenas de suministro de software en 2023: informe Sonatype

Los ataques a las cadenas de suministro de software aumentaron drásticamente en 2023, con un incremento del 200% en comparación con 2022, según un nuevo informe de Sonatype. Además, las vulnerabilidades aún están presentes en las dependencias descargadas, lo cual es una razón por la cual se necesitan más regulaciones y procesos en el desarrollo de software.

- Ataques al software de código abierto para propagar paquetes maliciosos

- Combatiendo las vulnerabilidades en el software de código abierto

- Desafíos de los desarrolladores y el problema de la gestión de dependencias de código abierto

- Regulaciones para la cadena de suministro de software

- Beneficios de utilizar soluciones de seguridad impulsadas por IA

Ataques al software de código abierto para propagar paquetes maliciosos

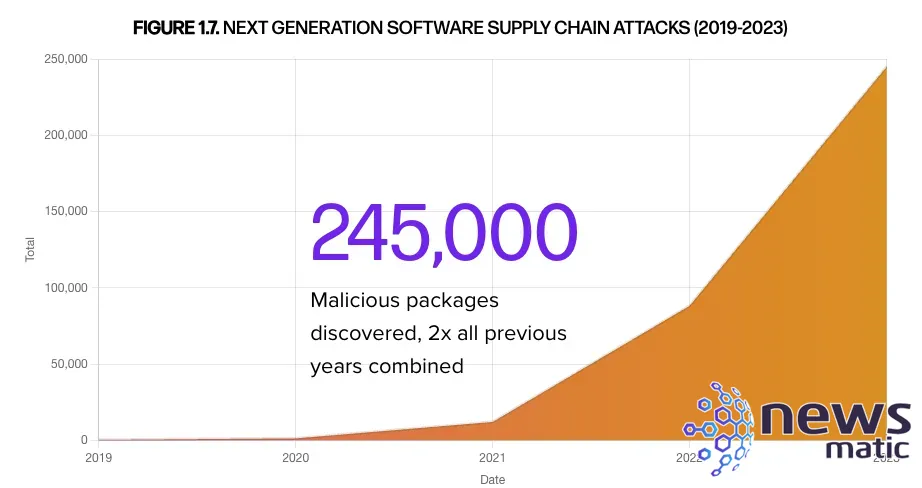

Según el informe de Sonatype, en 2022 hubo un aumento masivo de ataques maliciosos a la cadena de suministro de software de código abierto, que continuó creciendo en 2023. El monitoreo de año tras año muestra que hasta septiembre de 2023 se registraron 245,032 paquetes maliciosos, lo cual es tres veces la cantidad de paquetes maliciosos vistos en 2022 o dos veces todos los años anteriores combinados (Figura A). La investigación de Sonatype está en línea con el informe de la Agencia de la Unión Europea para la Ciberseguridad a finales de 2022 que establece que la compromiso de las cadenas de suministro de software a través de dependencias de software es la amenaza emergente número uno.

Figura A

Debido a este gran aumento en los ataques, muchos sistemas de código abierto han implementado nuevas políticas de seguridad y mejoras, como la autenticación de varios factores obligatoria para los desarrolladores; sin embargo, muchas veces los paquetes maliciosos se manejan de la misma manera que los paquetes con vulnerabilidades, lo que significa que se eliminan de la misma manera que las vulnerabilidades, lo cual es inapropiado para contenido malicioso, ya que los paquetes podrían permanecer en línea durante más tiempo por esa razón.

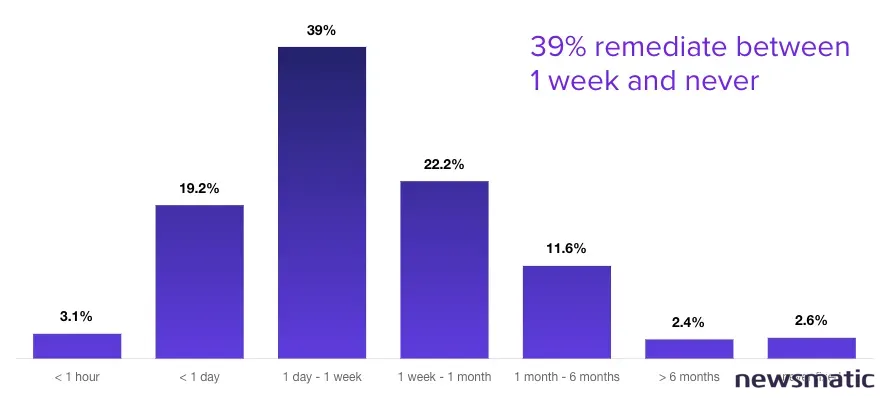

De los encuestados, esto es cuánto tiempo se tarda en mitigar una vulnerabilidad en su organización desde el momento en que se detecta (Figura B):

Guía innovadora de gestión de identidad y acceso para proveedores

Guía innovadora de gestión de identidad y acceso para proveedores- Entre una semana y nunca: 39%

- Menos de un día: 19,2%

- Más de una semana: 36,2%

- Menos de una hora: 3,1%

Figura B

En cuanto a las descargas de repositorios, casi el 96% de las descargas de componentes con vulnerabilidades conocidas podrían evitarse, ya que las correcciones ya estaban disponibles en el momento de la descarga. Esto muestra que las organizaciones deben prestar más atención a las versiones del software que instalan. Como mal ejemplo, las versiones vulnerables de Log4j siguen representando casi una cuarta parte de todas las nuevas descargas de ese software.

De las 37.8 mil millones de descargas mensuales promedio del repositorio Maven Central, se consumieron 3.97 mil millones de componentes vulnerables.

"Nuestra industria necesita dirigir sus esfuerzos hacia el lugar correcto. El hecho de que haya una corrección para casi todas las descargas de componentes con una vulnerabilidad conocida nos dice que un enfoque inmediato debería ser apoyar a los desarrolladores para que tomen mejores decisiones y darles acceso a las herramientas adecuadas", dijo Brian Fox, director técnico de Sonatype, en una entrevista con TechRepublic.

Crecimiento en todo el ecosistema de código abierto

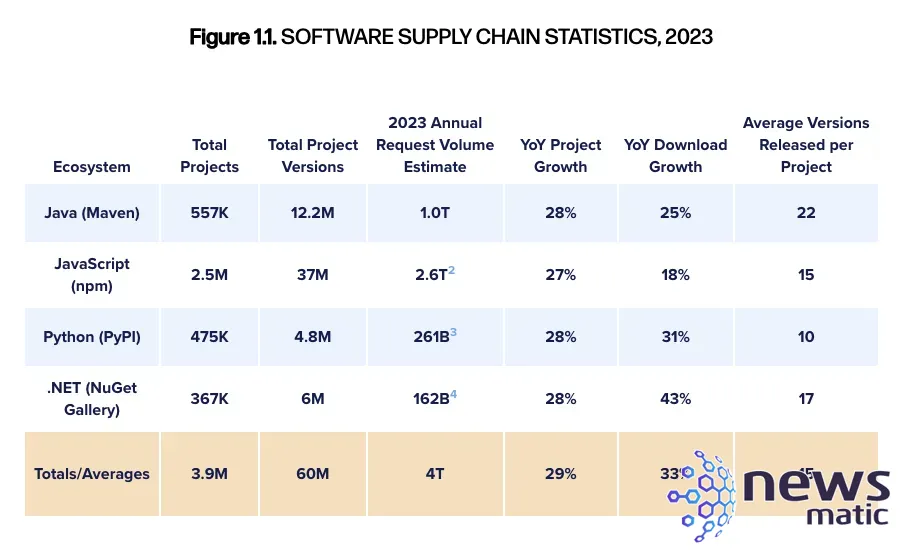

También es interesante destacar que todo el ecosistema de código abierto ha crecido. Los cuatro principales ecosistemas de código abierto: Java (Maven), JavaScript (rpm), Python (PyPI) y .NET (NuGet Gallery), muestran un crecimiento porcentual interanual de entre el 27% y el 28% en el crecimiento de proyectos, con entre 367,000 y 2.5 millones de proyectos por ecosistema (Figura C).

Cómo copiar archivos de forma segura utilizando SSH en español

Cómo copiar archivos de forma segura utilizando SSH en españolFigura C

Este crecimiento muestra un aumento en la productividad del software después de una desaceleración entre 2020 y 2022, probablemente debido a la pandemia de COVID-19. Otra explicación, según Sonatype, podría ser que "... muchos de estos proyectos provienen de actividades comerciales y no de personas con tiempo libre, lo cual fue abundante durante la pandemia".

Combatiendo las vulnerabilidades en el software de código abierto

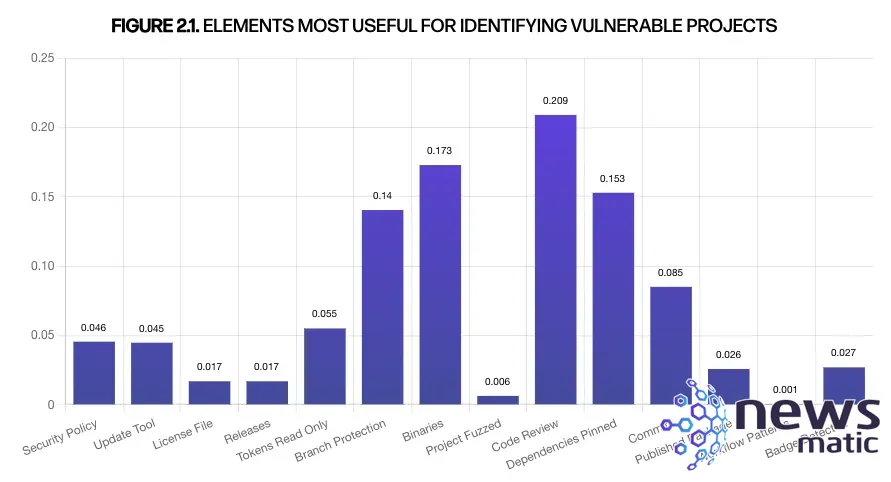

El mejor método para identificar vulnerabilidades en el software es la revisión de código (Figura D), donde los cambios de código son revisados por pares antes de ser puestos en línea.

Figura D

Cómo comparar el contenido de un archivo local y remoto sin copiarlos

Cómo comparar el contenido de un archivo local y remoto sin copiarlosEn segundo lugar se encuentran las verificaciones binarias: cuando un paquete contiene un binario, debe ser debidamente verificado en busca de vulnerabilidades. También es necesario fijar las dependencias del proyecto a versiones específicas.

La protección de rama es necesaria en las ramas "predeterminada" y "lanzamiento" para evitar que los mantenedores eludan los flujos de trabajo, como las pruebas de integración continua o la revisión de código, al realizar actualizaciones.

Además, es importante utilizar proyectos que estén bien mantenidos, ya que muestran tasas más bajas de vulnerabilidades. Como afirma Sonatype, "... las empresas que buscan minimizar su riesgo de vulnerabilidad de código abierto deben elegir proyectos bien mantenidos que realicen revisiones de código y monitorearlos para asegurarse de que no hayan llegado al final de su vida útil".

Desafíos de los desarrolladores y el problema de la gestión de dependencias de código abierto

La seguridad de la cadena de suministro de software es compleja y se ve afectada por diversos factores. Por ejemplo, además de los desafíos de programación que enfrentan los desarrolladores, también tienen responsabilidades en su trabajo, como tomar decisiones informadas con respecto a los componentes de código abierto para sus proyectos de software. La gestión de dependencias se ha conocido como el "infierno de las dependencias" en las comunidades de desarrolladores y es muy difícil de manejar.

A modo de ejemplo, una aplicación Java promedio necesita 148 dependencias, con alrededor de 10 actualizaciones anuales. Para desarrollar esa aplicación, el desarrollador necesita seleccionar y gestionar cuidadosamente esas 148 dependencias, pero también debe realizar un seguimiento de un promedio de 1,500 cambios de dependencias durante el año. Ese seguimiento requiere conocimientos de seguridad y legales que no todos los desarrolladores tienen para elegir las versiones más seguras.

La presión sobre los desarrolladores para ser eficientes y rápidos puede hacer que se sientan abrumados y tomen decisiones más débiles.

Cómo configurar la autenticación de clave SSH para mayor seguridad en servidores remotos

Cómo configurar la autenticación de clave SSH para mayor seguridad en servidores remotosEsas decisiones de dependencias también se ven alteradas por la popularidad del software, que tiende a generar una falsa sensación de seguridad, ya que el código popular no necesariamente es seguro. Las versiones inactivas, que representan el 85% de los proyectos en los repositorios, abruman a los desarrolladores con opciones disponibles.

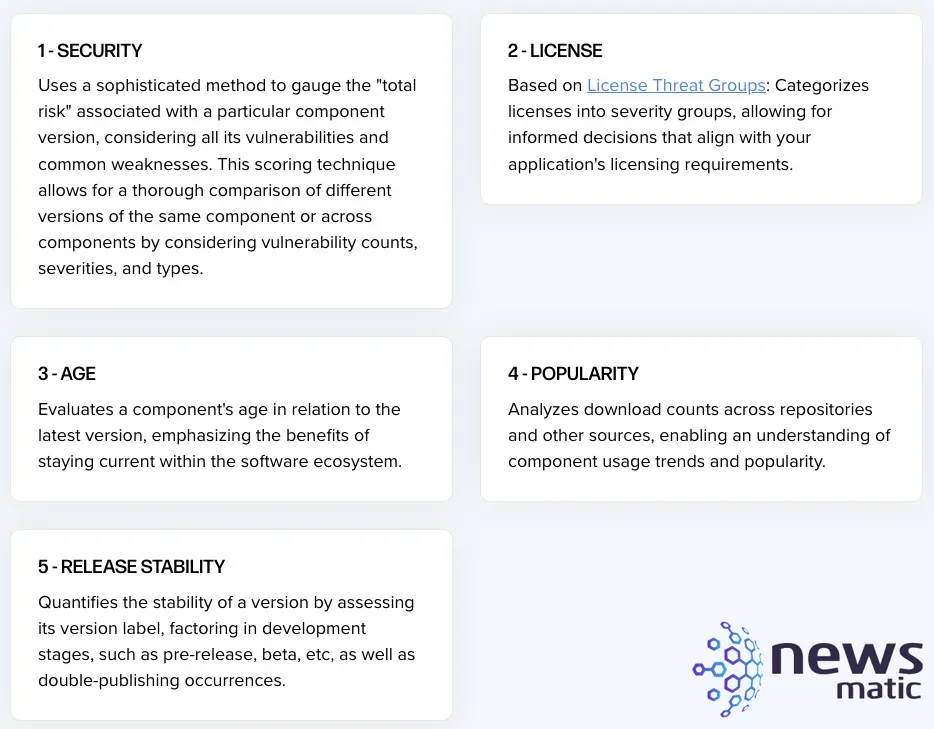

Para ayudar a resolver este problema, Sonatype ha desarrollado un sistema de puntuación basado en cinco dimensiones clave: seguridad, licencia, antigüedad, popularidad y estabilidad de la versión (Figura E).

Figura E

Un análisis cuidadoso de estos componentes facilita las decisiones en la gestión de la cadena de suministro de software. También se recomienda utilizar software de gestión de repositorios que se pueda personalizar según las necesidades de las organizaciones y que ayude a los desarrolladores a no perder tiempo en manejar demasiadas actualizaciones.

Regulaciones para la cadena de suministro de software

Aunque aún estamos en las etapas iniciales de las regulaciones para las cadenas de suministro de software, parece lo suficientemente importante como para ver guías y regulaciones surgir en muchos países. Las acciones regulatorias de países clave como Estados Unidos, Europa, Reino Unido, Australia, Canadá, Japón y Nueva Zelanda muestran una motivación compartida para mejorar las defensas digitales y proteger las infraestructuras de las organizaciones.

Cisco adquiere Splunk por $28 mil millones para impulsar la seguridad y observabilidad de datos

Cisco adquiere Splunk por $28 mil millones para impulsar la seguridad y observabilidad de datosEs probable que los fabricantes de software enfrenten más responsabilidades y responsabilidades cuando su software no integre inherentemente una función de seguridad, mientras que en todas las organizaciones se deben implementar robustos procesos para abordar incidentes de ciberseguridad.

Se necesitará una mayor colaboración internacional para aumentar la seguridad en el desarrollo de software. Como afirma Sonatype en su informe, las regulaciones "... así como las futuras iniciativas relacionadas, desempeñarán un papel fundamental en la configuración del futuro de las políticas y prácticas de ciberseguridad a gran escala en todo el mundo".

Beneficios de utilizar soluciones de seguridad impulsadas por IA

La inteligencia artificial y el aprendizaje automático son tecnologías con el poder de transformar el desarrollo de software.

La IA se ha adoptado ampliamente según la encuesta, con un 97% que incorpora actualmente IA generativa en su flujo de trabajo en algún grado. Además, el 47% de los encuestados de DevOps y el 57% de los encuestados de SecOps informaron que el uso de la IA les ahorró más de seis horas a la semana.

Desde el punto de vista de la seguridad, las soluciones impulsadas por IA pueden identificar vulnerabilidades o errores en el código de software de manera más rápida y eficiente que los métodos tradicionales. Hay beneficios para desarrolladores de todos los niveles.

Los desarrolladores senior pueden aprovechar herramientas de IA para completar tareas tediosas y desarrollar partes de su código, mientras que los desarrolladores junior se benefician al tener herramientas de IA que responden eficientemente a sus preguntas y brindan información sobre términos técnicos y jerga. Tanto los desarrolladores junior como senior pueden usar consultas para desarrollar código básico rápidamente y enfocarse en problemas más complejos en sus proyectos. Las herramientas de IA incluso pueden usarse como herramientas de depuración valiosas además de producir código.

Las mejores opciones de software antivirus para empresas

Las mejores opciones de software antivirus para empresasTener cuidado al implementar y monitorear herramientas de IA

Las herramientas de IA, especialmente los modelos de lenguaje grandes, necesitan un monitoreo cuidadoso y no deben operar de manera automatizada. Los modelos de lenguaje grandes pueden experimentar información falsa o alucinaciones, lo cual debe ser detectado y cuidado.

El uso de LLM (Modelos de Lenguaje Grande) como servicio acelera el desarrollo y mejora el rendimiento, pero puede ser costoso (las empresas pagan por cada token enviado y recibido) cuando se usa en gran medida. Además, las organizaciones que se suscriben a él son "vulnerables a interrupciones del proveedor, funciones obsoletas o cambios imprevistos en el rendimiento del modelo que pueden no estar alineados con la tarea específica en cuestión", según lo afirmado por Sonatype.

Cuando se utilizan en organizaciones, los LLM de código abierto deben implementarse cuidadosamente. Los modelos utilizados deben elegirse cuidadosamente (hay más de 300,000 modelos disponibles) de acuerdo con la aplicación y ajustarse a los requisitos computacionales y al rendimiento de la estructura. Existe un riesgo de licencia; un modelo que se publique bajo una licencia que restrinja el uso comercial o solicite condiciones específicas podría generar una violación de los términos si no se examina cuidadosamente.

En Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Aumento dramático de ataques a cadenas de suministro de software en 2023: informe Sonatype , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados