Cómo configurar un servidor VPN para hacer conexiones a través de firewalls

El proceso de configuración de conexiones para una red privada virtual ha sido mejorado y simplificado en gran medida por soluciones de software para Windows NT/2000, NetWare y Linux/UNIX, así como por soluciones de hardware ofrecidas por proveedores como Cisco y CheckPoint.

Sin embargo, la configuración de conexiones VPN que pasan a través de firewalls, servidores proxy y enrutadores continúa siendo un desafío para muchos administradores de redes. Por lo tanto, vamos a revisar cómo configurar servidores VPN para establecer conexiones en armonía con los protectores de red.

Geografía del servidor VPN

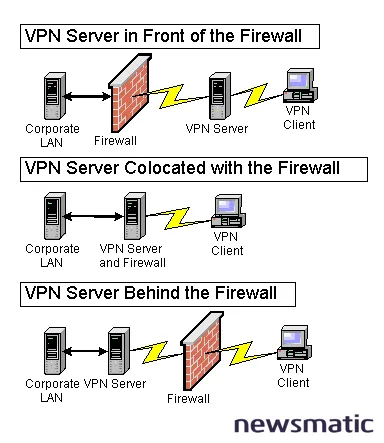

Una de las primeras decisiones que un ingeniero de redes debe tomar al configurar un servidor VPN es dónde colocarlo en relación al firewall de la red. Como muestra la Figura A, básicamente hay tres opciones para colocar un servidor VPN.

| Figura A |

El enfoque más común es colocar el servidor VPN detrás del firewall, ya sea en la LAN corporativa o como parte de la "zona desmilitarizada" (DMZ) de servidores conectados a Internet.

La geografía es extremadamente importante al configurar y solucionar problemas de conexiones VPN que pasan a través de firewalls. Permite saber qué interfaces del firewall necesitarán filtros asignados para permitir el tráfico VPN. Hablaremos sobre los filtros en detalle en la siguiente sección. Lo que debes entender acerca de la geografía y los firewalls es que la filtración ocurre en la interfaz externa del firewall, es decir, la interfaz que se conecta a Internet.

Como mencioné anteriormente, el lugar más común para un servidor VPN es detrás del firewall, a menudo en una DMZ junto con servidores de correo, servidores web, servidores de base de datos, etc. La ventaja de esta ubicación es que se ajusta perfectamente a la infraestructura de seguridad actual de la red. Además, el administrador ya está familiarizado con cómo enrutar el tráfico a través del firewall y solo necesita familiarizarse con los puertos necesarios para el servidor VPN. Sin embargo, las otras dos opciones también tienen sus beneficios.

¡Alerta! Un nuevo gusano de Linux está propagándose

¡Alerta! Un nuevo gusano de Linux está propagándoseColocar un servidor VPN delante del firewall puede brindar mayor seguridad en algunos casos. Recuerda que una VPN permite a los usuarios externos a la red sentir que están trabajando en una máquina dentro de la red. Un hacker que tome el control de una conexión a un servidor VPN que se encuentra dentro del firewall podrá causar un grave daño. Sin embargo, si tienes un servidor VPN dedicado que se encuentra fuera del firewall y solo es capaz de enviar tráfico VPN a través del firewall, puedes limitar el daño que un hacker puede causar al hackear el servidor VPN. Esta opción también te permite limitar los recursos a los que los usuarios de VPN autenticados pueden acceder en la red local filtrando su tráfico en el firewall. Sin embargo, una vulnerabilidad de este escenario es que el tráfico entre el firewall y el servidor VPN no está encriptado.

La tercera opción es colocar tu servidor VPN en la misma máquina que tu firewall. En este caso, el servidor VPN sigue estando lógicamente detrás del firewall, pero dependiendo de su capacidad y uso, puede complementar muy bien al firewall, ya que ambos realizan funciones de enrutamiento. Esto funciona muy bien, ya que en la mayoría de las empresas, los servicios de firewall/proxy utilizan más recursos durante el día y los servicios VPN utilizan más recursos durante las horas de la noche. Sin embargo, ten en cuenta que tener múltiples servicios funcionando en una sola máquina siempre implica desafíos de gestión y solución de problemas.

Entendiendo la funcionalidad del firewall y los filtros

Hay dos tipos de filtros y tres tipos de firewalls que debes conocer al configurar conexiones VPN. Los filtros se dividen en dos categorías básicas:

- Filtrado de paquetes

- Filtrado de aplicaciones

Un firewall puede utilizar filtros de paquetes, filtros de aplicaciones o ambos. El filtrado implica aceptar o denegar el tráfico TCP/IP en función de la dirección de origen y de destino de los paquetes, la utilización de puertos TCP/UDP y otra información de los encabezados TCP/IP, así como detalles específicos del usuario y del equipo en firewalls avanzados.

Filtrado de paquetes

Un firewall de filtrado de paquetes simplemente examina el tráfico en la capa de red (capa 3 del modelo de referencia OSI) y lo acepta o rechaza principalmente en función de las direcciones de origen y de destino. Aunque un firewall de filtrado de paquetes puede bloquear según los números de puerto TCP y UDP, en la mayoría de los casos no es la mejor solución. Sin embargo, el filtrado de paquetes ofrece velocidad, simplicidad y transparencia.

Otro consejo importante para solucionar problemas de VPN tiene que ver con la traducción de direcciones de red. Si el enrutador de Internet o cualquier enrutador entre el firewall y el servidor VPN ofrece NAT, es probable que interrumpa el túnel VPN y provoque que la conexión falle. El servidor VPN debe tener una dirección IP de Internet en la interfaz externa y no una dirección IP interna asignada por un servidor DHCP o que esté oculta detrás de NAT. La mayoría de las veces obtendrás esta dirección IP de Internet de una subred asignada por tu proveedor de servicios de Internet.

Cuánto cuesta instalar y mantener un firewall empresarial

Cuánto cuesta instalar y mantener un firewall empresarialUn firewall de filtrado de paquetes generalmente se coloca en un enrutador y se administra a través de listas de control de acceso básicas, lo cual puede ser un desafío al configurar y administrar. Aquí hay un problema común para los VPN: muchos administradores configuran sus servidores VPN, configuran sus firewalls y descubren que aún no pueden establecer una conexión. Eventualmente se dan cuenta de que la ACL en su enrutador de Internet está filtrando el tráfico VPN y dejando caer los paquetes.

Filtrado de aplicaciones

Un firewall de puerta de enlace de aplicaciones implica lo que comúnmente se conoce como servicios de proxy y funciona en las capas superiores del modelo de referencia OSI. Este tipo de firewall ofrece características más extensas y personalizables, como control de acceso a nivel de usuario, control de acceso según la hora del día y auditoría y registro avanzados.

Por lo general, vuelve a direccionar el tráfico para que parezca que proviene del firewall en lugar de la máquina interna. De esta manera, estos firewalls actúan como un "proxy" en nombre de la red interna en lugar de proporcionar una conexión directa entre redes internas y externas, como ocurre con los firewalls de filtrado de paquetes simples. También se centran en gestionar y controlar el acceso a aplicaciones TCP/IP como FTP, HTTP, rlogin, etc.

Filtrado de paquetes y filtrado de aplicaciones

Los firewalls de inspección de estado combinan el filtrado de paquetes y el filtrado de aplicaciones. También utilizan una técnica de firewall más segura llamada filtrado de paquetes dinámico. Con el filtrado de paquetes y aplicaciones regulares, un puerto como el puerto 80 para HTTP se abre en el firewall y permanece abierto para el tráfico entrante y saliente. Esto representa una vulnerabilidad de red que los hackers pueden explotar.

Sin embargo, los firewalls de inspección de estado abren y cierran puertos según sea necesario para el tráfico, disminuyendo drásticamente la vulnerabilidad a ataques externos. La mayoría de los firewalls populares, como Microsoft Proxy Server 2.0, ICEpac de Network Ice y las principales soluciones UNIX, utilizan filtrado de paquetes dinámico.

Permitir tráfico VPN

Ahora que puedes ver cómo funcionan varios firewalls, espero que puedas identificar varios puntos en tu red donde tu conexión VPN podría encontrar obstáculos al pasar por firewalls, servidores proxy y enrutadores. Veamos qué filtros debes configurar en estos firewalls para permitir el tráfico VPN. En términos de protocolos, cubriremos las conexiones VPN realizadas utilizando PPTP o L2TP a través de IPSec. Comenzaremos con los filtros VPN en la Capa 3 del modelo de referencia OSI y avanzaremos hasta la Capa 7.

Cómo protegerse del ingeniero social: consejos y técnicas para evitar ser manipulado.

Cómo protegerse del ingeniero social: consejos y técnicas para evitar ser manipulado.Cuando analizamos la recepción del tráfico VPN en la Capa 3, debemos examinar tanto el enrutador que proporciona acceso a Internet como la interfaz externa del servidor VPN. En algunos casos, el servidor VPN puede tener una interfaz externa que se conecta directamente a Internet, como un adaptador ISDN. El enrutador y/o la interfaz externa del VPN deben configurarse para aceptar conexiones TCP/IP de los clientes y/o servidores VPN que se conectarán a través de Internet. Por lo tanto, las listas de control de acceso (que administran los filtros en la Capa 3) deben configurarse para permitir el tráfico entrante desde las direcciones IP de estos clientes y servidores. Para los servidores VPN remotos que se conectarán, esto probablemente será una IP real, lo cual es fácil de configurar. Sin embargo, para los clientes remotos que probablemente están utilizando una conexión de acceso telefónico a un proveedor de servicios de Internet y que obtienen una dirección IP diferente cada vez, esto es más desafiante. Si tienes una política de acceso IP restrictiva, puedes obtener el rango de direcciones IP que este cliente podría utilizar de su proveedor de servicios de Internet o encontrarlo por deducción después de algunas conexiones. La otra opción es permitir el acceso a todas las direcciones IP de forma predeterminada y dejar que los filtros de niveles superiores acepten o denieguen los paquetes en función de criterios de aplicación.

Cuando llegamos a la Capa 7 (la capa de aplicaciones), debemos configurar filtros para permitir el tráfico de PPTP o L2TP con IPSec en función de los puertos que utilizan. PPTP utiliza el puerto TCP 1723, así como el ID de protocolo IP 47 para el mantenimiento del túnel GRE (encapsulación de ruta genérica). En su mayor parte, si estás utilizando una solución de firewall comercial, solo tendrás que preocuparte por configurar el filtro PPTP para el puerto 1723. Pero si estás trabajando con sistemas de firewall más complejos y servidores de bricolaje, como Linux, debes tener en cuenta el puerto GRE. Las soluciones de Microsoft como Proxy Server 2.0 y el próximo Internet Security and Acceleration Server 2000 tienen filtros predefinidos de "recepción de PPTP" y "llamada de PPTP". Generalmente, funcionan bastante bien.

Recuerda que debes tener en cuenta la ubicación geográfica de tu servidor VPN en relación al firewall. Por ejemplo, si tu servidor VPN está detrás de tu firewall, que se conecta a Internet a través de un enrutador Cisco, y solo recibes conexiones de clientes VPN individuales (y no de servidores remotos), configurarás un filtro de firewall para aceptar tráfico entrante en el puerto 1723 o simplemente seleccionarás el filtro predefinido "recepción de PPTP" con una solución de Microsoft. También deberás ingresar al enrutador Cisco y asegurarte de que no haya listas de control de acceso que filtren el tráfico VPN.

En cuanto a L2TP con IPSec, se aplican los mismos principios, pero utiliza el puerto UDP 1701 para L2TP y el puerto UDP 500 para el intercambio de claves de IPSec (IKE). IPSec también utiliza el puerto de protocolo IP 50 para ESP (carga de seguridad de encapsulación) que es equivalente a GRE para PPTP, pero no requiere un filtro porque el encabezado ESP generalmente es eliminado por IPSec durante el enrutamiento antes de llegar al firewall.

Conclusión

Espero que los principios que revisamos aquí te permitan comprender mejor dónde tu conexión VPN podría enfrentar problemas al conectarse a través de firewalls, servidores proxy y enrutadores. No intentamos proporcionar un tutorial paso a paso sobre cómo configurar firewalls y filtros debido a las vastas diferencias de configuración en las diversas plataformas de hardware y software, así como las múltiples tipologías de redes posibles. Sin embargo, deberías poder encontrar información sobre cómo configurar filtros y listas de control de acceso para tus plataformas de hardware y software específicas en los sitios web de los proveedores. También sería conveniente ofrecer una NIC o un cable de 100baseT como sacrificio a los dioses de las redes antes de intentar tu configuración.

Actualizaciones semanales de parches y virus para Windows

Actualizaciones semanales de parches y virus para WindowsEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Cómo configurar un servidor VPN para hacer conexiones a través de firewalls , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados