TA453 intensifica sus tácticas de ciberespionaje y emplea cuentas de correo reales

TA453 está utilizando tácticas cada vez más agresivas, incluyendo el uso de cuentas de correo electrónico reales, malware e incentivos confrontacionales para acceder a cuentas clave. El actor de amenazas se dirige a cuentas de alto perfil y alta seguridad con fines de ciberespionaje.

¿Quién es TA453?

TA453 es un actor de amenazas de ciberespionaje patrocinado por el estado iraní. TA453 ha sido conocido por apuntar casi siempre a académicos, investigadores, diplomáticos, disidentes, periodistas y defensores de los derechos humanos, todos con experiencia en el Medio Oriente, según Proofpoint.

TA453 se superpone con los grupos de ciberespionaje Charming Kitten, Phosphorus y APT42.

Su método preferido para acercarse y atacar a sus objetivos consiste en utilizar balizas web en los correos electrónicos para eventualmente intentar obtener las credenciales del objetivo. También utilizan la suplantación de múltiples personas, que es un truco de ingeniería social que utiliza dos cuentas suplantadas controladas por los atacantes para hablar en un único hilo de correo electrónico con la víctima. Las múltiples personas intentan convencer al objetivo de la legitimidad de la operación.

Actualmente, Proofpoint realiza un seguimiento de seis subgrupos de TA453, clasificados por victimología, infraestructura y tácticas, técnicas y procedimientos.

Los investigadores evalúan que TA453 generalmente opera para el Cuerpo de la Guardia Revolucionaria Islámica iraní, Operación de Inteligencia, basándose en la investigación de PwC y el Departamento de Justicia en una acusación de 2018, además de un análisis del objetivo de TA453 en comparación con las actividades informadas de IRGC-IO.

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel"La actividad más agresiva podría representar una colaboración con otra rama del estado iraní, incluyendo la Fuerza Quds de la IRGC", dijo Proofpoint.

Un cambio en los métodos de TA453

Cuentas de correo electrónico utilizadas para alcanzar a los objetivos

El uso de cuentas de correo electrónico creadas por el atacante a veces es abandonado por los actores de amenazas a favor del uso de cuentas reales comprometidas. Esto tiene el efecto de hacer que su contenido parezca más legítimo, ya que proviene de una dirección de correo electrónico conocida en lugar de una desconocida.

Este método es utilizado por un subgrupo del actor de amenazas TA453 y se combina con el uso de acortadores de URL inusuales como bnt2[.]live o nco2[.]live. Proofpoint indica que en 2021, TA453 se comunicó con el secretario de prensa de los Estados Unidos utilizando la dirección de correo electrónico de un reportero local.

Uso de malware

Se utilizó el malware GhostEcho, una puerta trasera liviana de PowerShell en desarrollo que es capaz de ejecutar módulos adicionales y comunicarse con un servidor C2 controlado por el atacante, para apuntar a una variedad de misiones diplomáticas en Teherán en 2021 y a defensores de los derechos de las mujeres en el país. La carga útil no estaba disponible para los investigadores cuando se descubrió.

Incentivos confrontacionales

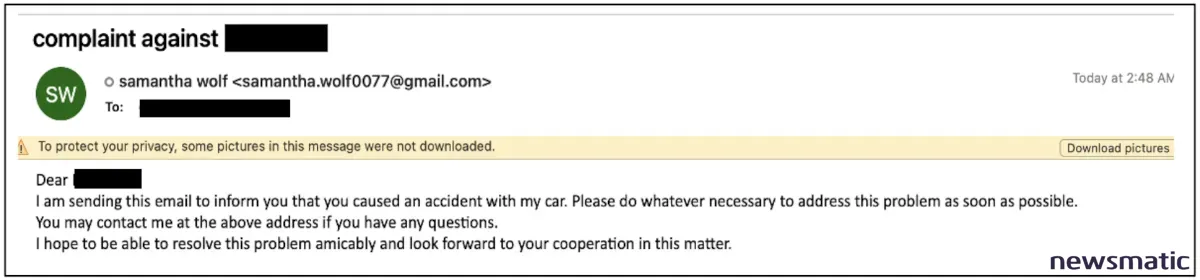

Samantha Wolf es una persona creada por TA453 que se utiliza en incentivos confrontacionales de ingeniería social. El objetivo es generar miedo e incertidumbre en el objetivo para que respondan a los correos electrónicos enviados por los atacantes.

Samantha Wolf utilizó quejas generales y accidentes automovilísticos, entre otras temáticas, para atacar a políticos y entidades gubernamentales de Estados Unidos y Europa (Figura A).

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosFigura A

Los documentos enviados por Samantha Wolf contenían inserción de plantillas remotas para descargar archivos maliciosos, lo que resultaba en una infección de GhostEcho. El método utilizado por los atacantes consistía en reemplazar la plantilla predeterminada anterior del usuario en Microsoft Word.

Actividad aún más agresiva

En mayo de 2022, Proofpoint descubrió un ataque dirigido a un alto funcionario militar con múltiples cuentas de correo electrónico comprometidas. La persona objetivo era un exmiembro del ejército israelí. Como se mencionó anteriormente, el uso de múltiples cuentas de correo electrónico comprometidas para tal ataque es inusual para TA453.

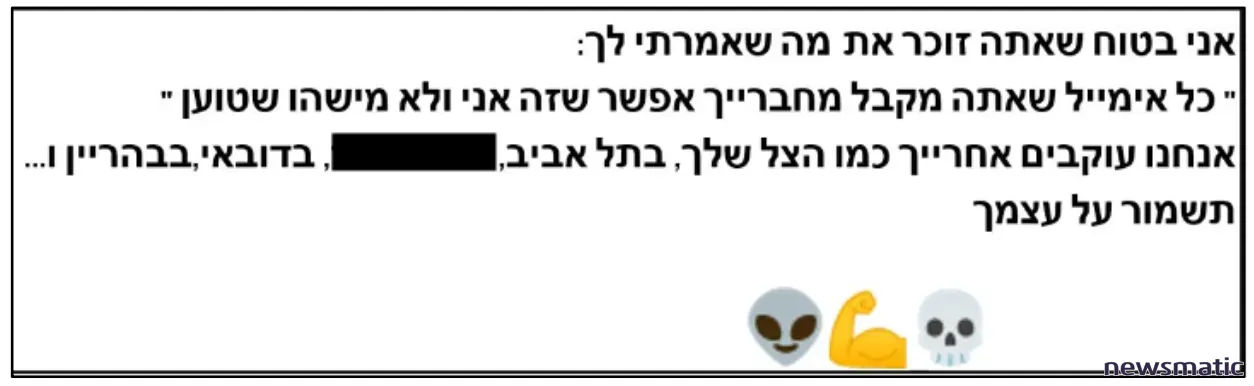

El mensaje agresivo estaba escrito en hebreo (Figura B) y utilizaba el nombre de pila de la persona en el archivo.

Figura B

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

El texto se traduce aproximadamente como: "Estoy seguro de que recuerdas cuando te dije que cada correo electrónico que recibes de tus amigos podría ser mío y no de la persona que dice ser. Te seguimos como tu sombra: en Tel Aviv, en [redacted university], en Dubai, en Bahrain. Cuídate".

Según Proofpoint, esta táctica de intimidación también indica una colaboración entre TA453 y operaciones hostiles alineadas con el estado iraní.

La superposición en la infraestructura vinculando este caso con otro también agrega legitimidad a la conclusión de la investigación. En mayo de 2022, un investigador israelí recibió un correo electrónico proveniente de una dirección de correo electrónico suplantada de un académico reputado para invitar al objetivo a una conferencia con el objetivo de secuestrarlo.

Las operaciones atípicas de TA453 han mostrado un constante estado de evolución en sus TTP, con un posible apoyo a operaciones hostiles o incluso cinéticas.

El modus operandi previamente conocido de TA453

Típicamente, TA453 se acerca a sus objetivos utilizando cuentas de correo electrónico que ellos mismos crean y comienzan a establecer contacto con sus objetivos a través de una conversación benigna, aunque algunos de sus subgrupos pueden atacar directamente al objetivo con un enlace de recolección de credenciales. Sin importar la duración del intercambio, el objetivo siempre es obtener acceso al correo electrónico del objetivo a través de un enlace de phishing.

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Protege tus contraseñas con PAM: Tu aliado para la seguridadEsta técnica sugiere que el interés principal del atacante radica en leer el contenido del correo electrónico del objetivo, en lugar de intentar infectar su computadora con malware para acceder a archivos y carpetas. Esto también es más sigiloso, ya que generalmente no levanta alarmas por parte de las soluciones de seguridad, las páginas de phishing alojadas en la infraestructura nunca se propagan ampliamente y, por lo tanto, rara vez se informan.

Cómo protegerse de esta amenaza

Los usuarios deben tener cuidado al abrir el contenido de correos electrónicos, incluso cuando provenga de una dirección de correo electrónico verificada y confiable, que podría estar comprometida.

El contenido del correo electrónico debe generar alerta en el lector: tener cuidado con los formularios no utilizados previamente por el remitente, errores ortográficos, cambios en el idioma o la dicción, y otras indicaciones de que el correo electrónico es falso. Ante la duda, los usuarios deben verificar la legitimidad del correo electrónico comunicándose con el remitente a través de otro canal.

Los usuarios también siempre deben verificar las invitaciones a conferencias y comunicarse directamente con los organizadores a través de su sitio web oficial. Los usuarios nunca deben hacer clic en enlaces sospechosos. En su lugar, deben informar el enlace al departamento de TI o a los equipos de CERT/SOC para su investigación, ya que puede tratarse de un intento de phishing.

Cómo configurar un servidor VPN para hacer conexiones a través de firewalls

Cómo configurar un servidor VPN para hacer conexiones a través de firewallsEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a TA453 intensifica sus tácticas de ciberespionaje y emplea cuentas de correo reales , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados