Seaborgium: El actor de amenazas cibernéticas que pone en peligro la seguridad global

¿Quién es Seaborgium?

Seaborgium es un actor de amenazas cibernéticas que proviene de Rusia, rastreado por Microsoft desde 2017. Este actor de amenazas altamente persistente compromete a empresas y personas de interés. En 2022, han atacado a más de 30 organizaciones, además de cuentas personales de individuos. Según la información técnica y las tácticas utilizadas, este actor de amenazas se superpone con Callisto Group, TA446 y ColdRiver. El Servicio de Seguridad de Ucrania asoció a este actor de amenazas con el grupo Gamaredon, sin embargo, los investigadores de Microsoft no han observado ninguna evidencia para respaldar esta asociación.

Objetivos de Seaborgium

El objetivo principal de este actor de amenazas actualmente son los países de la OTAN, especialmente el Reino Unido y Estados Unidos. También ha habido ataques ocasionales a otros países, incluyendo los países bálticos, los países nórdicos y Europa del Este. Es particularmente relevante el hecho de que hayan atacando a Ucrania en los meses previos a la invasión de Rusia y a organizaciones que desempeñan un papel en la guerra en Ucrania. Microsoft afirma que es probable que Ucrania no sea un objetivo primario para Seaborgium y que los ataques dirigidos a este país probablemente sean una área de enfoque reactivo para el actor.

Los objetivos de Seaborgium son empresas de consultoría de defensa e inteligencia, organizaciones no gubernamentales (ONG), organizaciones intergubernamentales (OIG), centros de estudios y educación superior, según Microsoft. Además, el 30% de la actividad de Seaborgium se dirige a cuentas de correo electrónico de consumidores de Microsoft, ex funcionarios de inteligencia, expertos en asuntos rusos y ciudadanos rusos en el extranjero.

Modus operandi

Los investigadores de MSTIC observaron una metodología consistente con ligeras modificaciones en el enfoque de ingeniería social utilizado por Seaborgium.

En primer lugar, el actor de amenazas investiga a su objetivo, realizando una fase de reconocimiento. El objetivo es identificar contactos legítimos en la red social o esfera de influencia del objetivo. Parece que el atacante utiliza inteligencia de código abierto (OSINT), directorios personales y plataformas de redes sociales para lograr esta tarea. MSTIC revela, en asociación con LinkedIn, que el actor de amenazas ha creado perfiles falsos en LinkedIn para llevar a cabo el reconocimiento de empleados de organizaciones específicas de interés.

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelLas cuentas identificadas creadas por el actor de amenazas han sido terminadas por LinkedIn.

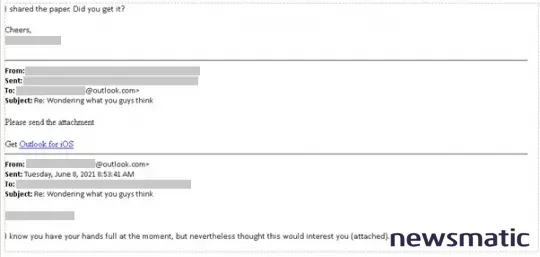

Seaborgium también crea nuevas direcciones de correo electrónico en diversos proveedores de correo, configurándolas para que coincidan con alias o nombres legítimos de personas suplantadas. En una ocasión, los investigadores han visto al actor de amenazas reutilizar una cuenta que no había sido utilizada en un año, para atacar a una industria correspondiente. Esto indica un actor de amenazas bien organizado, probablemente rastreando y reutilizando cuentas cuando es relevante.

Una vez realizada esta configuración, el actor de amenazas contacta al objetivo con un mensaje de correo electrónico benigno que hace referencia a un archivo adjunto inexistente que debería contener un tema de interés para el objetivo.

En otros casos, el actor adopta otro enfoque más directo y envía contenido malicioso.

Cómo proteger tu computadora de los virus: métodos y consejos

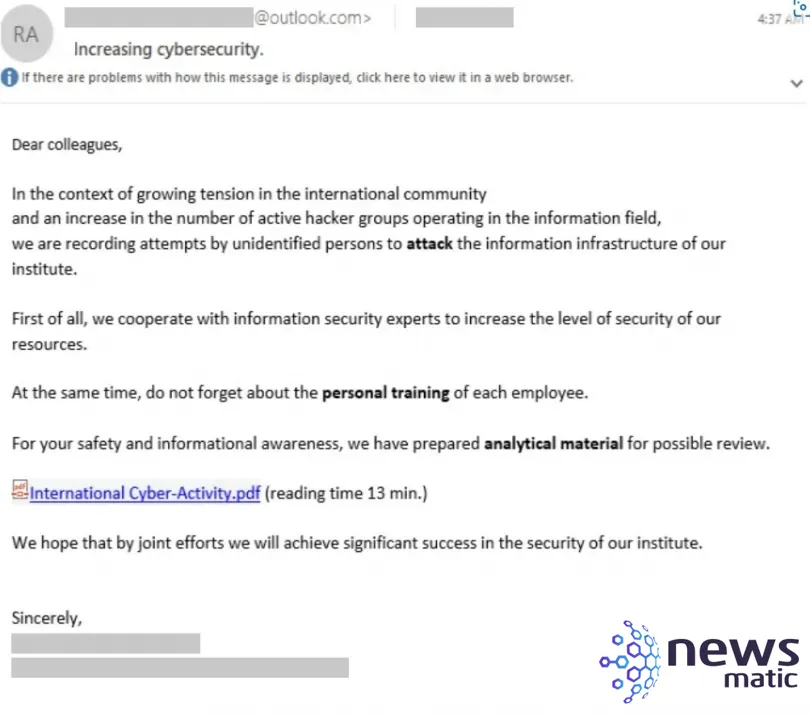

Cómo proteger tu computadora de los virus: métodos y consejosEn cuanto al contenido malicioso, puede ser tan simple como una URL que lleva a una página de phishing, a veces obfuscada utilizando acortadores de URL, o puede ser un archivo PDF adjunto que contiene una URL que dirige a una página de phishing. Finalmente, el atacante también puede utilizar archivos PDF alojados en OneDrive, que nuevamente contienen un enlace a una página de phishing.

La página de phishing está alojada en un servidor controlado por el atacante y utiliza un marco de phishing, generalmente Evilginx. Este marco solicita la autenticación del objetivo, imitando la página de inicio de sesión de un proveedor legítimo, lo que permite al atacante obtener las credenciales del objetivo. Una vez capturadas esas credenciales, el usuario es redirigido a un sitio web o documento para completar la interacción.

Seaborgium utiliza estas credenciales para exfiltrar los correos electrónicos y archivos adjuntos del objetivo directamente desde su buzón. En algunos casos, el atacante ha establecido reglas de reenvío a una dirección de correo electrónico controlada por el actor. Entre los correos electrónicos de interés para el atacante se encuentran los datos de listas de correo de grupos privados y sensibles, como los utilizados por antiguos funcionarios de inteligencia.

Más que ciberespionaje

Aunque el objetivo principal de Seaborgium es el ciberespionaje, el grupo ocasionalmente ha estado involucrado en operaciones de información, según Microsoft.

En mayo de 2021, MSTIC observó que el actor de amenazas compartió documentos robados de una organización política en el Reino Unido. Los documentos fueron subidos a un sitio web público de intercambio de archivos PDF, mientras que el actor de amenazas amplificó los documentos a través de sus cuentas de redes sociales. Sin embargo, la amplificación adicional fue mínima.

Un año después, Google's Threat Analysis Group (TAG) atribuyó una operación de información a ColdRiver/SeaBorgium, según confirmó Microsoft. El actor de amenazas filtró correos electrónicos y documentos de 2018 a 2022, presuntamente robados de cuentas de correo electrónico pertenecientes a defensores de alto nivel del Brexit.

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasCómo protegerse de esta amenaza

Las operaciones típicas de este actor de amenazas apenas varían a lo largo del tiempo y se centran en gran medida en los correos electrónicos. Por lo tanto, se deben configurar soluciones de filtrado de correo electrónico y desplegar soluciones de seguridad de correo electrónico.

También se deben habilitar soluciones de filtrado directamente en el navegador para evitar acceder a una página de phishing conocida.

Se recomienda emplear la autenticación multifactor (MFA), si es posible, sin depender de la telefonía, ya que los atacantes podrían evadirla. En su lugar, se deben utilizar implementaciones más seguras como tokens FIDO o aplicaciones de autenticación.

Los usuarios también deben verificar cuidadosamente los correos electrónicos que reciben y comprobar si provienen del correo electrónico habitual de su contacto. Si provienen de uno nuevo, se debe contactar al contacto de otra manera, como una llamada telefónica, para verificar si realmente proviene de él.

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Protege tus contraseñas con PAM: Tu aliado para la seguridadEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Seaborgium: El actor de amenazas cibernéticas que pone en peligro la seguridad global , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados