Royal ransomware: El malware que se extiende rápidamente y afecta a múltiples industrias

El ransomware Royal es un malware que apareció por primera vez alrededor de septiembre de 2022. Las personas detrás de este ransomware son probablemente un subgrupo del infame actor de amenazas Conti. Este subgrupo, llamado Conti Team 1, lanzó el ransomware Zion antes de cambiarle el nombre a ransomware Royal.

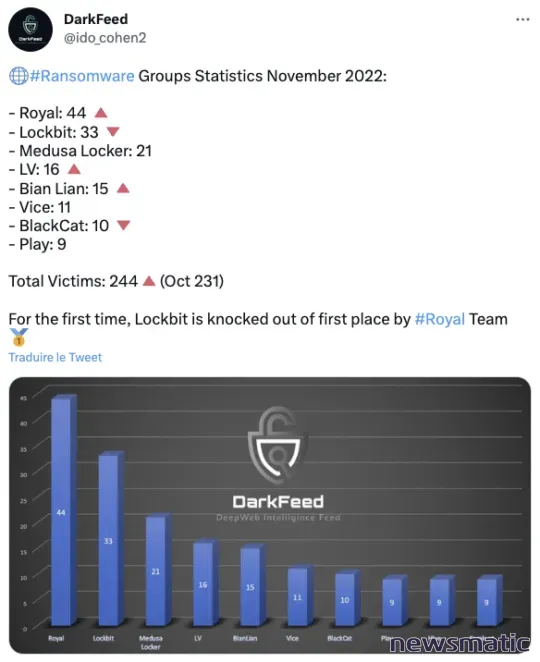

Royal se propagó rápidamente convirtiéndose en el ransomware que más víctimas causó en noviembre de 2022 (Figura A), superando al ransomware LockBit.

Figura A

Técnicas de entrega del ransomware Royal

El ransomware Royal se propaga de varias formas, siendo la técnica más común el phishing, según Cyble Research & Intelligence Labs.

El malware fue reportado en noviembre de 2022 por la compañía de seguros At-Bay como el primero en aprovechar con éxito una vulnerabilidad de Citrix, CVE-2022-27510, y obtener acceso a dispositivos con Citrix ADC o Citrix Gateway para realizar ataques de ransomware. El grupo de amenazas aprovechó esta vulnerabilidad de Citrix antes de que se conociera públicamente, demostrando ser uno de los actores de amenazas de ransomware más sofisticados.

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelEl ransomware Royal también puede ser distribuido mediante descargadores de malware, como QBot o BATLOADER.

Los formularios de contacto de las empresas también fueron utilizados para distribuir el ransomware. El grupo de amenazas inicia una conversación en el formulario de contacto del objetivo y, una vez que se recibe una respuesta por correo electrónico, se envía un correo electrónico con un enlace a BATLOADER para finalmente operar el ransomware Royal.

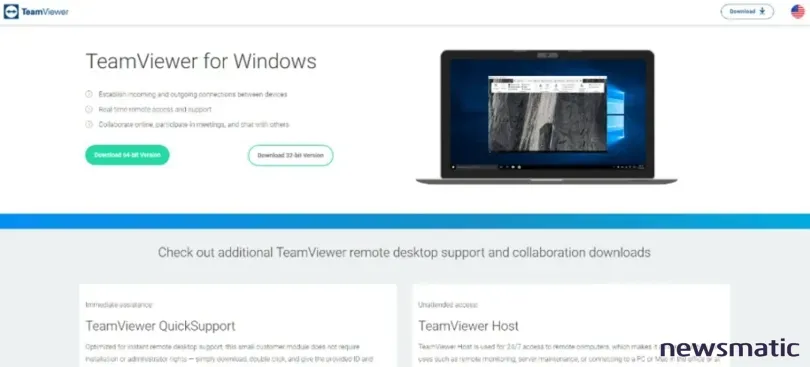

El ransomware Royal también se ha distribuido a través de anuncios de Google o mediante la instalación de software falso que pretende ser legítimo, como Microsoft Teams o Zoom, alojado en sitios web falsos que parecen legítimos. Microsoft informó sobre un sitio web falso de TeamViewer que entregaba un ejecutable BATLOADER que desplegaba el ransomware Royal (Figura B).

Figura B

También se han utilizado formatos de archivo poco comunes, como archivos de disco duro virtual que pretenden ser software legítimo, como descargadores de primera etapa para el ransomware Royal.

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosObjetivos del ransomware Royal

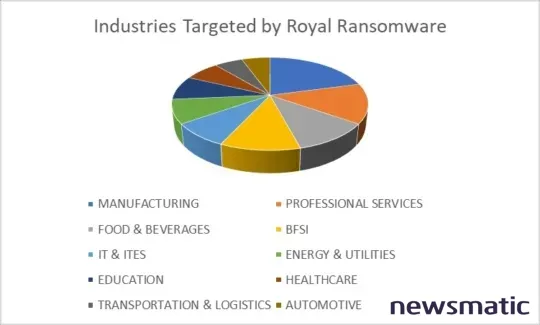

Las industrias más afectadas por el ransomware Royal son las de manufactura, servicios profesionales y alimentos y bebidas (Figura C).

Figura C

En cuanto a la ubicación de estas industrias, el ransomware Royal apunta principalmente a Estados Unidos, seguido de Canadá y Alemania (Figura D).

Figura D

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasEl rango financiero de los rescates solicitados por el grupo varía dependiendo del objetivo, desde $250,000 USD hasta más de $2 millones USD.

Una nueva amenaza Linux que apunta a VMware ESXi

La nueva muestra de ransomware Royal reportada por Cyble es un ejecutable Linux de 64 bits compilado con GNU Compiler Collection. El malware realiza primero una prueba de cifrado que detiene el malware si falla; consiste en cifrar la palabra "test" y verificar el resultado.

Luego, el código malicioso recopila información sobre las máquinas virtuales en ejecución de VMware ESXi a través de la herramienta de línea de comandos esxcli y guarda la salida en un archivo antes de finalizar todas las máquinas virtuales utilizando nuevamente la herramienta esxcli.

A continuación, el ransomware utiliza el procesamiento multihilo para cifrar archivos, excluyendo algunos archivos como sus propios archivos: readme y archivos royal_log_* y archivos con las extensiones de archivo .royal_u y .royal_w. También excluye las extensiones de archivo .sf, .v00 y .b00. Se utiliza una combinación de algoritmos de cifrado RSA y AES para el cifrado.

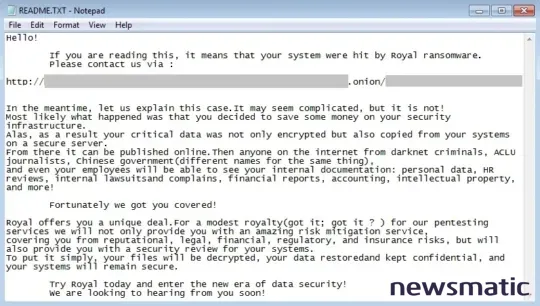

A medida que el malware cifra los datos, crea las notas de rescate en un proceso paralelo (Figura E).

Figura E

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Cómo protegerse de la amenaza del ransomware Royal

Dado que el grupo de amenazas utiliza una variedad de técnicas para comprometer a las empresas y desplegar el ransomware Royal, es necesario asegurar varios vectores de infección. Además, el grupo de amenazas ya ha demostrado que puede activar exploits no públicos en software, por lo que todos los sistemas operativos y software deben estar siempre actualizados y parcheados.

Los correos electrónicos son la forma más comúnmente utilizada para el compromiso de las empresas, y esto es cierto para la pandilla de ransomware Royal. Por lo tanto, es necesario implementar soluciones de seguridad en los servidores web y los administradores deben verificar todos los archivos adjuntos y enlaces contenidos en los correos electrónicos en busca de contenido malicioso. La verificación no debe ser solo un análisis estático automatizado, sino también uno dinámico a través de entornos seguros.

Se debe analizar el contenido de los navegadores y bloquear la navegación en sitios web desconocidos o de baja reputación, ya que la banda de ransomware Royal a veces utiliza nuevos sitios web falsos para propagar su malware.

Se deben establecer procesos de copia de seguridad de datos, realizando copias de seguridad de forma regular pero manteniéndolas desconectadas de la red.

Por último, se debe concienciar a los empleados sobre esta amenaza de ransomware, especialmente a aquellos que manejan correos electrónicos de fuentes desconocidas, como las relaciones de prensa o recursos humanos.

Cómo configurar un servidor VPN para hacer conexiones a través de firewalls

Cómo configurar un servidor VPN para hacer conexiones a través de firewallsDivulgación: Trabajo en Trend Micro, pero las opiniones expresadas en este artículo son mías.

En Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Royal ransomware: El malware que se extiende rápidamente y afecta a múltiples industrias , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados