Ransomware ESXiArgs: Cómo funciona

Jump to:

- Índice de Contenido

¿Cómo opera este ataque de ransomware?

Francia y Estados Unidos como los principales objetivos

Cómo proteger a tu organización de esta amenaza de ransomware

Cómo recuperarse de esta amenaza de ransomware

La vulnerabilidad CVE-2021-21974 afecta a OpenSLP utilizado en VMware ESXi. La explotación exitosa de esa vulnerabilidad permite a un atacante ejecutar código arbitrario, y los exploits para esta vulnerabilidad se pueden encontrar en varias fuentes abiertas desde mayo de 2021.

El equipo de respuesta a emergencias informáticas del gobierno francés, CERT-FR, fue el primero en alertar sobre el ransomware que aprovecha esta vulnerabilidad el 3 de febrero de 2023, seguido rápidamente por el proveedor de alojamiento francés OVH.

Los atacantes pueden explotar la vulnerabilidad de forma remota y sin autenticación a través del puerto 427 (Protocolo de ubicación de servicios, SLP), que es un protocolo que la mayoría de los clientes de VMware no utilizan.

El ransomware cifra archivos con las siguientes extensiones en los sistemas afectados: .vmdk, .vmxf, .vmsd, .vmsn, .vmss, .vswp, .nvram y .vmem. Luego, intenta apagar las máquinas virtuales matando el proceso VMX para desbloquear los archivos.

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

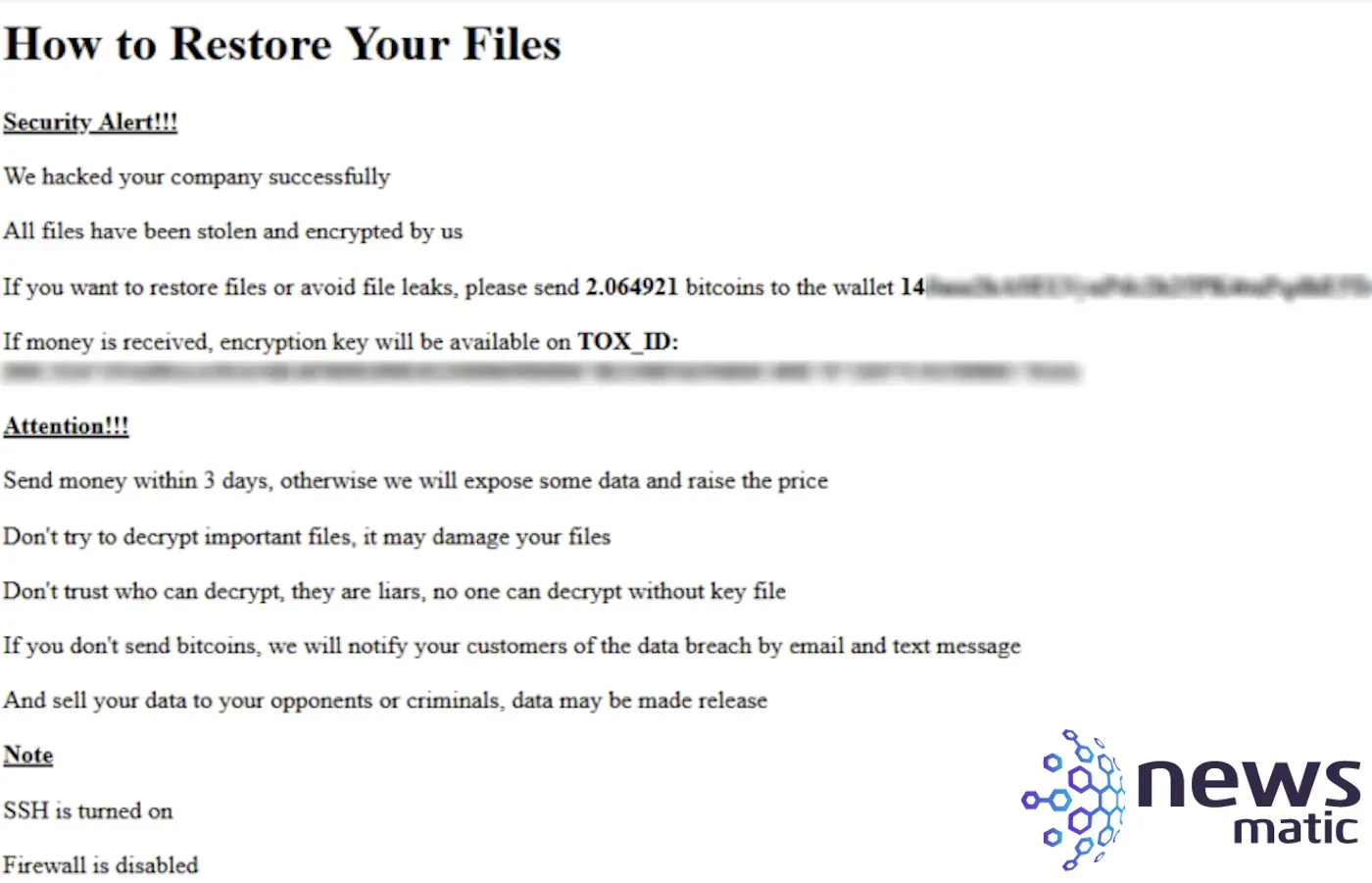

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelDespués de la encriptación, se deja una nota de texto (Figura A), pidiendo un rescate que debe pagarse en criptomoneda Bitcoin en un plazo de tres días.

El actor de amenaza de ransomware detrás de este ataque no se conoce, ya que el malware parece ser un ransomware nuevo. OVH ha informado que según varios investigadores de seguridad, el cifrado utilizado en el ransomware es el mismo que se usó en el código del malware Babuk filtrado en septiembre de 2021, aunque la estructura del código es diferente.

El código de Babuk que se filtró en 2021 se ha utilizado para crear otro malware que a menudo ataca sistemas ESXi, pero parece demasiado pronto para llegar a una conclusión definitiva sobre la atribución de este nuevo malware, que ha sido llamado ESXiArgs por los investigadores de seguridad.

Censys Search, una herramienta en línea para buscar dispositivos conectados a internet, muestra que más de 1,000 servidores han sido afectados exitosamente por el ransomware, principalmente en Francia, seguido por Estados Unidos y Alemania.

Hasta el momento de escribir esto, más de 900 servidores fueron comprometidos en Francia, mientras que aproximadamente 400 servidores en Estados Unidos fueron afectados.

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosEs posible que haya muchos más sistemas vulnerables y que aún no hayan sido atacados. Según la versión del software VMware, la Shadowserver Foundation informa que alrededor de 27,000 instancias pueden ser vulnerables.

Para sistemas que ejecutan versiones sin parches de VMware ESXi, la prioridad absoluta es deshabilitar el servicio SLP si está en ejecución. La vulnerabilidad solo puede explotarse a través de ese servicio, por lo que si se cierra, el sistema no puede ser atacado por este vector.

El siguiente paso consiste en reinstalar el hipervisor en una versión compatible con VMware, como ESXi 7.x o ESXi 8.x, y aplicar todos los parches de seguridad.

Por último, todos los servicios de administración deben estar protegidos y solo estar disponibles localmente. En caso de necesitar acceso remoto, se debe utilizar una VPN con autenticación de varios factores o filtrado de IP.

Jan Lovmand, director de tecnología de BullWall, una empresa de ciberseguridad enfocada en prevenir ataques de ransomware, habló con Newsmatic sobre la vulnerabilidad.

“VMware lanzó un parche en febrero de 2021 cuando se descubrió la vulnerabilidad”, dijo Lovmand. “Esto demuestra cuánto tiempo les lleva a muchas organizaciones parchar los sistemas y aplicaciones internas, que es solo una de las muchas razones por las que los criminales siguen encontrando una forma de ingresar. La superficie de ataque es amplia y las soluciones de seguridad preventivas pueden ser evitadas en un escenario como este si no se ha parchado la vulnerabilidad”.

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasLovmand también enfatizó la importancia de parchar las redes.

“Existe una probabilidad del 50-50 de que su empresa sea atacada con éxito por ransomware en 2023”, dijo. “Las soluciones de seguridad no pueden proteger redes sin parches”.

Los investigadores de seguridad Enes Somnez y Ahmet Aykac han proporcionado una solución para recuperarse en caso de que un sistema haya sido atacado por este ransomware.

Los investigadores explican que el ransomware cifra archivos pequeños como .vmdk y .vmx, pero no el archivo server-flat.vmdk, que contiene los datos reales. Con este archivo, es posible hacer un retroceso y recuperar información del sistema.

Julien Levrard, director de seguridad de la información de OVHCloud, escribió que el método documentado por Somnez y Aykac ha sido probado por OVH y muchos expertos en seguridad con éxito en varios servidores afectados, con una tasa de éxito del 2/3. Agregó que "este procedimiento requiere conocimientos sólidos sobre entornos ESXi".

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son propias.

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Protege tus contraseñas con PAM: Tu aliado para la seguridadEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Ransomware ESXiArgs: Cómo funciona , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados