El actor cibernético Lazarus de Corea del Norte ataca proveedores de energía con nuevo malware

Lazarus, también conocido como Hidden Cobra o Zinc, es un conocido actor de amenazas cibernéticas respaldado por el estado y originario de Corea del Norte, según el gobierno de Estados Unidos. Este actor de amenazas ha estado activo desde 2009 y ha cambiado de objetivos en diversas ocasiones, probablemente de acuerdo a los intereses del estado.

Entre 2020 y 2021, Lazarus comprometió a empresas de defensa en más de una docena de países, incluyendo Estados Unidos. También ha apuntado a entidades seleccionadas para asistir a sectores estratégicos como el aeroespacial y el equipamiento militar.

Según un nuevo informe de Cisco Talos, el actor de amenazas ahora tiene como objetivo a los proveedores de energía.

Modus operandi de los ataques

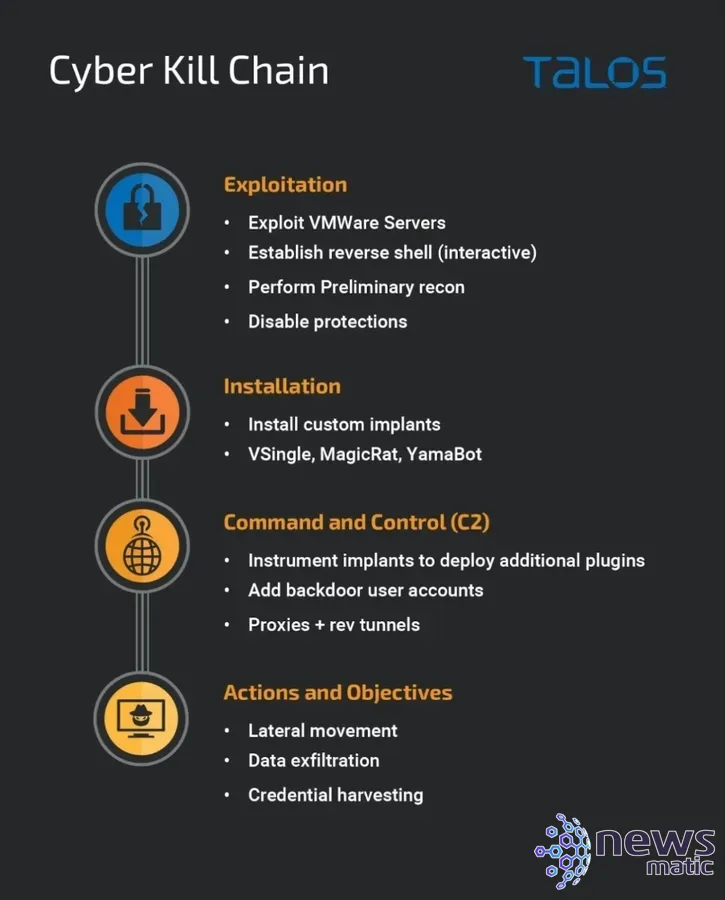

Lazarus suele utilizar técnicas muy similares de un ataque a otro, como reveló Talos (Figura A).

Figura A

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

En la campaña informada por Talos, el vector inicial de infección es la explotación de la vulnerabilidad Log4j en servidores VMware Horizon orientados a Internet.

Una vez que el sistema objetivo ha sido comprometido, Lazarus descarga su conjunto de herramientas desde un servidor web que controla.

Talos ha observado tres variantes del ataque. Cada variante consiste en la implementación de otro malware. Lazarus podría utilizar solo VSingle, VSingle y MagicRAT, o un nuevo malware llamado YamaBot.

Las variaciones en el ataque también implican el uso de otras herramientas como mimikatz para la recolección de credenciales, herramientas de proxy para configurar proxies SOCKs, o herramientas de túneles inversos como Plink.

Lazarus también verifica si hay antivirus instalados en los endpoints y deshabilita el antivirus de Windows Defender.

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosLos atacantes también copian partes del Registro de Windows, para su análisis fuera de línea y posible explotación de credenciales e información de políticas, y recopilan información del Directorio Activo antes de crear sus propios usuarios de alto privilegio. Estos usuarios serán eliminados una vez que el ataque esté en su lugar, además de eliminar las herramientas temporales y limpiar los registros de eventos de Windows.

En este punto, los atacantes se toman su tiempo para explorar los sistemas, enumerando múltiples carpetas y colocando aquellas de interés particular, principalmente propiedad intelectual propietaria, en un archivo RAR para su exfiltración. La exfiltración se realiza a través de uno de los malware utilizados en el ataque.

Malware exclusivo desarrollado por Lazarus

Lazarus es un actor de amenazas cibernéticas respaldado por el estado que tiene la capacidad de desarrollar y distribuir sus propias familias de malware. Lazarus ha creado varios malware que utiliza en sus operaciones. En la actual campaña de ataque expuesta por Talos, se utilizan tres malware diferentes: VSingle, YamaBot y MagicRAT.

VSingle

VSingle es un backdoor persistente utilizado por el actor de amenazas para llevar a cabo diferentes actividades, como reconocimiento, exfiltración y backdooring manual. Es un cargador básico que permite a los atacantes implementar más malware o abrir una shell inversa que se conecta a un servidor C2 controlado por los atacantes, lo que les permite ejecutar comandos a través de cmd.exe.

Utilizando VSingle, Lazarus suele ejecutar comandos en computadoras infectadas para recopilar información sobre el sistema y su red. Toda esta información es obligatoria para las actividades de movimiento lateral, en las cuales los atacantes pueden instalar más malware en otros sistemas o encontrar información para exfiltrar más adelante.

Lazarus también ha utilizado VSingle para forzar al sistema a cachear las credenciales de los usuarios, de modo que sea posible recopilarlas posteriormente. El actor de amenazas también lo ha utilizado para obtener privilegios de administrador en usuarios agregados al sistema. De esta manera, si el malware se elimina por completo, los atacantes aún podrían acceder a la red a través del Protocolo de Escritorio Remoto (RDP).

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasLazarus utiliza otros dos software adicionales al utilizar VSingle: una utilidad llamada Plink, que permite la creación de túneles cifrados entre sistemas a través del protocolo Secure Shell (SSH), y otra herramienta llamada 3proxy, un pequeño servidor de proxy disponible públicamente.

MagicRAT

MagicRAT es el malware más reciente desarrollado por el equipo Lazarus, según Talos. Es un malware persistente desarrollado en el lenguaje de programación C++. Curiosamente, utiliza el framework Qt, que es una biblioteca de programación utilizada para interfaces gráficas. Dado que el RAT no tiene interfaz gráfica, se cree que el uso del framework Qt es para aumentar la complejidad del análisis del malware.

Una vez que está en funcionamiento, el malware proporciona a su servidor C2 información básica sobre el sistema y su entorno. También proporciona al atacante una shell remota y algunas otras características como la eliminación automática del malware o una función de suspensión para intentar evitar ser detectado.

En algunos ataques del grupo Lazarus, MagicRAT ha implementado el malware VSingle.

YamaBot

Durante un ataque en particular, el grupo Lazarus implementó YamaBot después de varios intentos fallidos de implementar el malware VSingle. YamaBot está escrito en lenguaje de programación Go, y al igual que sus compañeros, comienza recopilando información básica sobre el sistema.

YamaBot brinda la capacidad de navegar por carpetas y listar archivos, descargar y ejecutar archivos o comandos arbitrarios en la computadora infectada, o enviar información sobre los procesos que se ejecutan en la máquina.

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Protege tus contraseñas con PAM: Tu aliado para la seguridadEmpresas de energía en riesgo

Aunque Talos no revela mucho sobre los objetivos reales de esta campaña de ataques, los investigadores mencionan que "Lazarus estaba principalmente apuntando a empresas de energía en Canadá, Estados Unidos y Japón. El objetivo principal de estos ataques probablemente era establecer un acceso a largo plazo a las redes de las víctimas para llevar a cabo operaciones de espionaje en apoyo de los objetivos del gobierno de Corea del Norte. Esta actividad coincide con intrusiones históricas de Lazarus en infraestructuras críticas y empresas de energía para establecer un acceso a largo plazo y filtrar propiedad intelectual propietaria".

Cómo protegerse de la amenaza de ciberespionaje de Lazarus

El grupo Lazarus aprovecha vulnerabilidades comunes para comprometer empresas. En la operación actual, aprovechó la vulnerabilidad Log4j para obtener una posición inicial en las redes. Por lo tanto, se recomienda encarecidamente mantener los sistemas operativos y todo el software actualizados y parcheados para evitar la explotación de esta vulnerabilidad.

También se recomienda monitorear todas las conexiones a servicios RDP o VPN que provengan desde fuera de la empresa, ya que los atacantes a veces se hacen pasar por empleados utilizando sus credenciales para iniciar sesión en el sistema. Por esta razón, también se recomienda implementar la autenticación multifactor (MFA), de modo que un atacante no pueda simplemente utilizar credenciales válidas para iniciar sesión en los sistemas.

Por último, deben implementarse y personalizarse soluciones de seguridad para detectar malware y posibles usos indebidos de herramientas legítimas como Plink.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.

Cómo configurar un servidor VPN para hacer conexiones a través de firewalls

Cómo configurar un servidor VPN para hacer conexiones a través de firewallsEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a El actor cibernético Lazarus de Corea del Norte ataca proveedores de energía con nuevo malware , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados