Guía de inteligencia de amenazas cibernéticas: qué es

La inteligencia de amenazas cibernéticas (CTI) es un concepto crucial para la seguridad de las redes corporativas, pero puede ser difícil de entender realmente las ideas detrás de ella, y mucho menos implementar la inteligencia de amenazas dentro de las estructuras de TI y seguridad de la empresa. Esta guía define qué es la CTI, cómo funciona y cómo implementar algunas soluciones gratuitas que realmente marcan la diferencia en su seguridad.

- ¿Qué es exactamente una amenaza?

- ¿Qué es la inteligencia de amenazas cibernéticas?

- Ciclo de inteligencia

- Pasos de la CTI

- ¿Quiénes pueden beneficiarse de la CTI?

- Diferentes tipos de CTI

- La pirámide del dolor

- La cadena de ataque cibernético

- Recopilación de datos

- Suministro de datos

- Cuando entra en juego el TLP

- Herramientas de CTI

- ¿Qué es exactamente una amenaza?

- ¿Qué es la inteligencia de amenazas cibernéticas?

- Ciclo de inteligencia

- Pasos de la CTI

- ¿Quiénes pueden beneficiarse de la CTI?

- Diferentes tipos de CTI

- La pirámide del dolor

- La cadena de ataque cibernético

- Recopilación de datos

- Suministro de datos

- Cuando entra en juego el TLP

- Herramientas de CTI

¿Qué es exactamente una amenaza?

Antes de sumergirse en lo que es la inteligencia de amenazas cibernéticas, es esencial entender qué define la palabra "amenaza".

Una amenaza cibernética puede definirse como "cualquier circunstancia o evento con el potencial de afectar adversamente las operaciones organizativas (incluyendo la misión, funciones, imagen o reputación), los activos organizativos, individuos, otras organizaciones o la nación a través de un sistema de información mediante el acceso no autorizado, destrucción, divulgación, modificación de la información y/o denegación de servicio".

Las amenazas pueden provenir de un solo evento (como la infección de malware en una sola computadora) o de múltiples eventos relacionados (se compromete un servidor web, el atacante se mueve desde allí a otros servidores, deja puertas traseras y roba información confidencial).

Algunas de las amenazas más comunes en 2021 han sido:

- Ataques de ransomware

- Infecciones de malware con diversos propósitos: robo de datos, robo de tarjetas de crédito, ciberespionaje, entre otros.

- Cryptojacking: compromiso de computadoras o servidores para utilizarlos como mineros de criptomonedas.

- Amenazas relacionadas con el correo electrónico: compromiso empresarial de correo electrónico, phishing, fraude financiero.

- Violaciones de datos / filtraciones de datos

- Amenazas a la integridad y disponibilidad de datos: los ataques de denegación de servicio distribuido (DDoS) en particular tienen un gran impacto en la disponibilidad de datos y pueden llevar a la pérdida de datos.

- Amenazas no maliciosas: amenazas que no tienen un componente malicioso, como daños físicos en una parte de la infraestructura o error humano.

¿Qué es la inteligencia de amenazas cibernéticas?

La inteligencia de amenazas cibernéticas es un término ampliamente utilizado pero a veces de manera confusa. Esto se debe en parte a que las personas escriben y hablan sobre ella sin tener suficiente conocimiento al respecto o sin comprenderlo completamente.

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelLa gente tiende a pensar que la CTI se limita a informes y datos suministrados, pero en realidad es mucho más que eso.

Según NIST, "la inteligencia de amenazas es información sobre amenazas que se ha agregado, transformado, analizado, interpretado o enriquecido para proporcionar el contexto necesario para los procesos de toma de decisiones".

Para aclarar, los datos y la información por sí solos no son inteligencia, pero el proceso de relacionar esos datos, analizarlos, compartirlos con las partes interesadas relevantes, los convierte en inteligencia real.

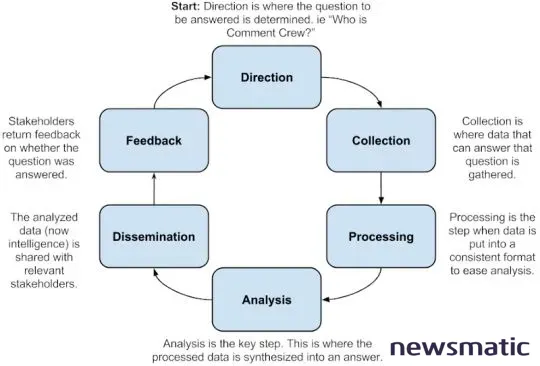

Ciclo de inteligencia

El ciclo de inteligencia utilizado en agencias de inteligencia civiles o militares se ajusta perfectamente a la inteligencia de amenazas cibernéticas (Figura A).

Figura A

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosPasos de la CTI

Dirección

Ese paso, también conocido como "planificación y dirección", se refiere a un cuestionamiento inicial que necesita una respuesta. Define de manera precisa cuál es la pregunta y posiblemente el rango de tiempo en el que se debe responder. También puede definir los recursos para manejar la pregunta.

Recopilación

Este es el proceso de recopilar todos los datos necesarios para responder a la pregunta. La recopilación depende en gran medida de las fuentes utilizadas para adquirir los datos (fuentes abiertas, fuentes internas, fuentes privadas, fuentes comerciales, etc.).

Procesamiento

El procesamiento consiste en dar forma a los datos para que sean más utilizables. Puede consistir en la transformación o conversión del formato de los datos, la traducción del idioma, el descifrado de datos, la evaluación de la relevancia y confiabilidad de los datos, entre otros. Este paso es altamente técnico y varios sistemas diferentes, tanto de código abierto como comerciales, pueden ayudar en esta etapa.

Análisis

Aquí es donde ocurre la mayor parte de la magia de la CTI. Este paso es principalmente humano, uno o varios analistas trabajan en el análisis de los datos procesados. Aquí es donde la experiencia en inteligencia de amenazas cibernéticas realmente marca la diferencia. Las empresas deberían tener al menos uno o dos expertos en el campo trabajando en esta etapa. Aquí es donde se contextualizan los datos, ya que el experto analiza todos los datos recopilados y procesados para escribir hechos y reflexiones sobre la amenaza y responder a la pregunta planteada en el paso inicial.

Distribución

En este paso, se proporciona la respuesta a las partes interesadas correspondientes. Es importante tener en cuenta que las diferentes categorías de personas necesitarán los resultados en un formato diferente. Los analistas pueden preferir datos en bruto en un formato fácilmente explotable, como CSV, JSON o XLS, mientras que un CISO, por ejemplo, probablemente no mirará datos en bruto, sino informes de amenazas en formato PDF.

Feedback

El feedback es el paso en el que las partes interesadas vuelven a los analistas. El analista necesita saber si la pregunta ha sido respondida de manera clara. Si lo ha sido, puede generar nuevas preguntas. Si no lo ha sido, puede significar definir una nueva pregunta de manera más precisa o detallada.

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas¿Quiénes pueden beneficiarse de la CTI?

Casi todos los actores en la cadena de seguridad se benefician de la CTI, lo que la hace altamente beneficiosa para toda la empresa.

- Los encargados de incidentes que trabajan en una amenaza reciben y proporcionan CTI. Mientras trabajan en los incidentes, pueden alimentar la CTI con la información que obtienen, principalmente indicadores de compromiso (IOC) y contexto relacionado con la amenaza. Luego, utilizando la información disponible de la respuesta a incidentes, la CTI puede encontrar información adicional relacionada con la misma amenaza y proporcionarla a los encargados de incidentes, quienes se beneficiarían enormemente de ella para lograr su misión de manera más rápida y eficiente.

- Los analistas de Centros de Operaciones de Seguridad (SOC) pueden aprovechar la CTI para ayudar a automatizar las alertas y las amenazas. Estos centros generalmente tienen que manejar miles de alertas diariamente y la triaje automático de estas es probablemente la mejor manera de reducir el tiempo invertido en el manejo de todas las alertas y ayudarles a enfocarse en las más importantes con mayor eficiencia.

- Los equipos de gestión de vulnerabilidades pueden utilizar la CTI para obtener más contexto sobre una vulnerabilidad en particular y saber si el riesgo asociado con una amenaza es inmediato o simplemente potencial.

- Los analistas de riesgos, analistas de fraude y otros profesionales de seguridad necesitan comprender las amenazas para priorizar sus tareas. La CTI les brinda la inteligencia necesaria para lograrlo.

- Los CISO deben estar conscientes de todas las amenazas, pero también necesitan tomar decisiones basadas en las amenazas que afectan a sus empresas. La CTI les proporciona una visión más clara y amplia que solo lo que sucede en sus empresas y puede ayudar en la toma de decisiones a medio y largo plazo.

Diferentes tipos de CTI

La CTI se puede dividir en diferentes subtipos para fines de gestión o enfoques específicos. No todos están interesados en el mismo tipo de información que la CTI puede utilizar, por lo que tiene sentido clasificarla para facilitar el acceso (Figura B).

Figura B

CTI Estratégica

Este subtipo se utiliza principalmente para perfiles de toma de decisiones o miembros de la junta directiva. En su mayoría consiste en informes consolidados de CTI, resúmenes o conversaciones.

CTI Operativa

La CTI operativa es útil cuando se trata de obtener información sobre una amenaza específica e inminente para la organización. Es consumida por personal de seguridad de alto nivel. Aunque es muy difícil saber quién atacará a su empresa antes del ataque en la mayoría de los casos, puede ser posible en el caso de los hacktivistas que anuncian ataques contra la empresa o cuando ocurren eventos específicos en el mundo real que podrían alentar fuertemente a las personas a atacar a la empresa.

CTI Técnica

Este es el subtipo más técnico de la CTI. Consiste en información técnica (por ejemplo, una dirección IP conocida por ser utilizada como servidor de comando y control por un malware específico) que a menudo tiene una corta duración, ya que los atacantes tienden a cambiar su infraestructura con frecuencia, ya que a menudo se descubre y se desactiva tan pronto como se detecta.

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Protege tus contraseñas con PAM: Tu aliado para la seguridadCTI Táctica

Esta parte a menudo se llama TTP (tácticas, técnicas y protocolos) y se refiere a cómo los actores de amenazas están llevando a cabo sus ataques. Estos datos se pueden obtener a través de informes de inteligencia de amenazas, documentos técnicos, prensa técnica, respuesta a incidentes o de colegas.

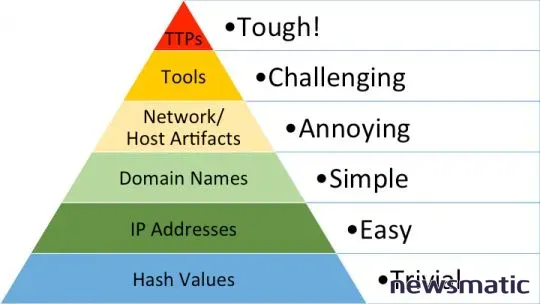

La pirámide del dolor

David J. Bianco publicó un modelo conceptual para el uso efectivo de la CTI con el enfoque particular de aumentar el costo de operaciones de los actores de amenazas. Lo llamó la pirámide del dolor (Figura D).

Figura D

En ese modelo, la pirámide está formada por diferentes tipos de indicadores recopilados en el proceso de la CTI. Cuanto más alto suba un defensor en la pirámide y exponga indicadores, más perjudicial se vuelve para el actor de la amenaza.

En resumen, exponer todos los TTP de un actor de amenazas le da dos opciones: rendirse o comenzar desde cero.

Cómo configurar un servidor VPN para hacer conexiones a través de firewalls

Cómo configurar un servidor VPN para hacer conexiones a través de firewallsLa cadena de ataque cibernético

La cadena de ataque cibernético (Figura E) es el modelo de amenaza más conocido utilizado en la CTI. Fue desarrollado por Lockheed Martin y permite a los defensores dividir un ataque en diferentes etapas para contramedidas y manejo adecuados.

Figura E

La cadena de ataque cibernético consta de los siguientes pasos:

Reconocimiento

Esta es la fase en la que el atacante busca un objetivo (o se le asigna uno en caso de ser un actor de amenazas que trabaja para terceros) y comienza a recopilar información útil sobre él para comprometerlo más adelante.

Generalmente, principalmente consiste en identificar todas las partes de la red conectadas a Internet (servidores web/correo electrónico/DNS/VPN, por ejemplo), luego buscar vulnerabilidades que puedan ser explotadas contra esos sistemas para obtener un punto de apoyo inicial dentro de la red objetivo.

También puede consistir en buscar personas interesantes en la empresa objetivo que luego serán objeto de spear phishing especialmente diseñado para ellos.

¡Alerta! Un nuevo gusano de Linux está propagándose

¡Alerta! Un nuevo gusano de Linux está propagándoseArmas/transmisión/explotación

Estos pasos están estrechamente relacionados. Después del reconocimiento, el actor de amenazas prepara malware o código para explotar las vulnerabilidades encontradas o prepara un correo electrónico de spear phishing. Luego, explota la vulnerabilidad o envía el contenido de spear phishing a los empleados de la empresa objetivo.

Después de este paso, sin importar si el actor de amenazas elige comprometer un servidor directamente o opta por la opción de spear phishing, debería tener un punto de apoyo inicial en la red de la empresa objetivo.

Instalación

En esta fase, el actor de amenazas instala su método de persistencia, generalmente al menos una puerta trasera en algún lugar de la red que sea de fácil acceso.

Comando y control

En este paso, el atacante puede comunicarse desde y hacia la puerta trasera.

Acciones en el objetivo

El actor de amenazas puede hacer lo que necesite con la intrusión, como robo de datos, sabotaje, etc.

Algunas empresas de seguridad han ajustado un poco esta cadena de ataque y han propuesto algunas pequeñas diferencias, pero la idea sigue siendo la misma. Una cadena de ataque más general puede ser:

Cuánto cuesta instalar y mantener un firewall empresarial

Cuánto cuesta instalar y mantener un firewall empresarial- Fase de reconocimiento

- Compromiso inicial

- Escalada de privilegios y mantenimiento del acceso

- Movimientos laterales

- Exfiltración/otro objetivo

Estos pasos son bastante directos y describen lo que ocurre en la cadena de ataque cibernético original de Lockheed Martin. Solo incluye movimientos laterales, que es la acción de moverse lateralmente en toda la red objetivo para encontrar los datos relevantes que busca el actor de amenazas. Además, se enfatiza un poco más en la idea de la escalada de privilegios en la red para tener un mejor control y facilidad para manejar el ataque.

ATT&CK

La matriz ATT&CK de MITRE ha ganado popularidad en los últimos años. Es una base de conocimientos de acceso global sobre TTP de actores de amenazas basada en observaciones del mundo real. Se utiliza como base para el desarrollo de modelos de amenazas y metodologías específicas en el sector privado, el gobierno y la comunidad de productos y servicios de ciberseguridad.

Actualmente se incluye en la mayoría de los informes de amenazas publicados por proveedores.

Recopilación de datos

Como se mencionó anteriormente en la fase de recopilación del ciclo de inteligencia, cualquier marco de CTI necesita recibir datos. Hay diversas formas de adquirir datos en línea, ya sea a través de servicios gratuitos o comerciales.

La necesidad de datos confiables

Uno podría pensar que cuantas más fuentes mejor será la CTI, pero eso solo es cierto mientras las fuentes de datos sean relevantes y confiables.

Por ejemplo, una fuente de datos que proporciona información que a veces resulta en falsos positivos no debería incluirse en el marco de la CTI. Además, una fuente de datos que agrega datos basados en hipótesis en lugar de hechos debe evitarse por completo en la CTI. Una buena fuente de datos es aquella que solo brinda datos confiables, sin ninguna línea borrosa ni falsos positivos.

Cómo protegerse del ingeniero social: consejos y técnicas para evitar ser manipulado.

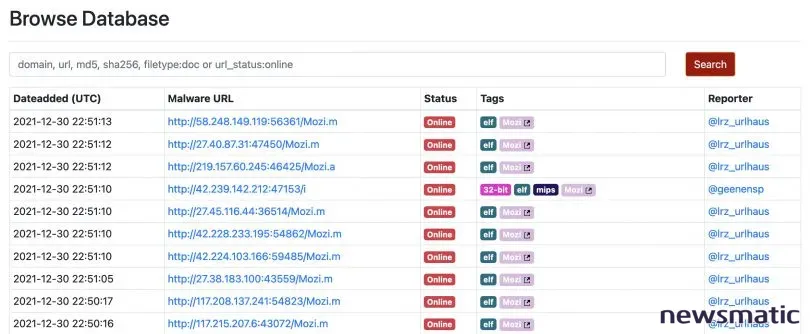

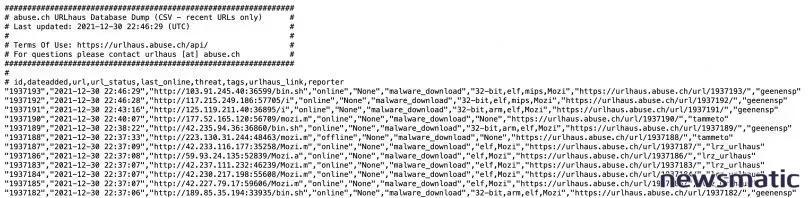

Cómo protegerse del ingeniero social: consejos y técnicas para evitar ser manipulado.Suministro de datos

Lo que generalmente se conoce como suministro de datos consiste en fuentes públicas o privadas suministradas en un formato que facilita la interacción con cualquier marco de CTI. Estos suministros contienen IOCs generalmente en formato JSON, CSV o XML para facilitar su uso. También pueden estar en formato STIX, que es un formato dedicado a la inteligencia de amenazas cibernéticas. En este formato, se puede compartir cualquier elemento de la cadena de ataque cibernético: una dirección IP, un TTP de actor de amenazas, etc.

Un ejemplo de dicho suministro de datos es URLhaus del proyecto de investigación abuse.ch. URLhaus describe su objetivo como "compartir URL maliciosas que están siendo utilizadas para la distribución de malware". Es una lista constantemente actualizada de URL que están conectadas a diferentes familias de malware. Se puede acceder a ella mediante una interfaz web (Figura F) o mediante su API (Figura G).

Figura F

Figura G

Actualizaciones semanales de parches y virus para Windows

Actualizaciones semanales de parches y virus para WindowsEn Internet se pueden encontrar varias listas de fuentes de suministro de datos muy fácilmente.

Honeypots

Los honeypots son sistemas creados con el único propósito de simular diferentes protocolos o software vulnerables para verificar cómo los atacantes de Internet intentan comprometerlo o qué están haciendo después de que el sistema esté comprometido.

Un honeypot puede ser tan simple como un software que simula un servicio de SSH en un puerto y registra todos los intentos de conexión (para estudiar los intentos de contraseña más utilizados por los atacantes, por ejemplo) y tan complejo como simular una red completa que contenga documentos y computadoras falsas.

Respuesta a incidentes / fuente interna

La respuesta a incidentes es la forma más completa de obtener inteligencia de un ataque, pero generalmente, cuando ocurre, la empresa ya está bajo un ataque exitoso. Los incident responders son los únicos miembros del equipo de seguridad que tienen acceso a todos los detalles de un ataque: servidores de red, puntos finales comprometidos, etc.

Los respondedores de incidentes siempre deben compartir todos sus descubrimientos con todos los demás actores de CTI en la empresa, ya que puede ser útil en diferentes niveles.

Foros/charlas de cibercriminales

Aunque sería muy interesante tener una visión interna de los foros de cibercriminales, ya sea en la web oscura o en la web normal, requiere una gran inversión, muchos recursos y esfuerzos por parte de cualquiera que intente monitorearlo y extraer CTI de él. Aquí hay varias barreras, como los problemas de idioma (los foros rusos y chinos pueden ser difíciles de acceder), los problemas de acceso (algunos foros requieren aprobación de miembros conocidos) y la cantidad de foros de ciberdelincuencia diferentes es simplemente demasiado grande para rastrear.

Cómo instalar y configurar Snort en un sistema Linux para la detección de intrusiones

Cómo instalar y configurar Snort en un sistema Linux para la detección de intrusionesLas empresas interesadas en invertir realmente en esta área de CTI generalmente utilizan servicios de CTI de proveedores especializados.

Además, cada vez más ciberdelincuentes han migrado al uso intensivo de Telegram, utilizando canales privados para comunicarse en lugar de foros web, lo que puede ser un poco más complicado de encontrar.

Informes de CTI

Muchos proveedores y agencias gubernamentales publican regularmente informes de CTI gratuitos en un esfuerzo por interrumpir las acciones de un actor de amenazas y ayudar a todos los demás equipos de seguridad a detectar compromisos en su propia red mediante la verificación de todos los IOCs que proporciona el informe.

Cada vez se pueden ver más IOCs e incluso algo de CTI en las redes sociales, siendo Twitter la red social preferida para la mayoría de los investigadores en seguridad.

Aunque puede ser difícil determinar si los datos proporcionados por algunas cuentas de Twitter son totalmente confiables o no, aún vale la pena monitorear los datos para enriquecer el conocimiento de la CTI.

Necesidad de compartir

Este puede ser el punto más importante y, por experiencia, puedo decir que muchas empresas, desafortunadamente, no lo entienden: compartir es crucial.

Consumir CTI de diferentes fuentes es, por supuesto, obligatorio para una buena estructura de CTI, pero no alcanzará su máximo potencial si nunca comparte sus datos con sus pares o comunidades más amplias.

Para algunas personas, compartir datos con otras partes, algunas de ellas siendo competidores directos, suena bastante increíble. Sin embargo, probablemente sea una de las fuentes de información más valiosas en cuanto a CTI.

Para empezar, las personas se reúnen en conferencias de seguridad informática. Ven las presentaciones de los demás y, tan pronto como ven que tienen algunos intereses comunes, se ponen en contacto y hablan al respecto, y generalmente terminan compartiendo datos.

El siguiente paso suele ser juntarse en comunidades públicas o privadas. La mayoría de las veces se estructura como listas de correo o canales en herramientas de redes sociales (por ejemplo, Slack, Keybase, etc.).

Estas son formas eficientes para que las personas de CTI compartan datos y conocimientos. Es importante mencionar que generalmente no hay ningún tipo de aspecto de competencia. Las personas, siempre que confíen entre sí, comparten datos con competidores sin ningún problema, de acuerdo con diferentes protocolos de intercambio de datos, el más utilizado es el Protocolo de Luz de Tráfico (TLP).

Estas relaciones y la confianza son muy gratificantes cuando se trata de evaluar rápidamente una amenaza específica y buscar más información sobre un ataque en curso.

Creemos firmemente que cada equipo de CTI debería tener al menos una persona habilidosa en redes sociales para manejar las relaciones con los compañeros y estar disponible para compartir datos bajo diferentes TLP.

Cuando entra en juego el TLP

El Protocolo de Luz de Tráfico (TLP) se creó para facilitar el intercambio de información. Es un conjunto de designaciones para asegurar que la información sensible se comparta de manera apropiada. Consiste en cuatro colores (Figura H).

Figura H

Muchas comunidades privadas establecen su TLP predeterminado en color ámbar. Este TLP permite a las personas trabajar eficientemente con los datos intercambiados, pero deben mantenerse dentro de su propia organización o distribuirlos solo a clientes o clientes afectados según una base de "necesidad de saber".

Herramientas de CTI

Existen diferentes herramientas de CTI que son útiles en diferentes etapas del ciclo de inteligencia. Hay herramientas para recopilar datos automáticamente, almacenarlos, compartirlos y realizar análisis. Las personas tienden a querer una solución única que lo contenga todo y, por lo general, eso es lo que los proveedores proponen, a un precio elevado que las empresas pequeñas o medianas no pueden permitirse.

Por lo tanto, decidimos presentar algunas herramientas que consideramos las más útiles para manejar CTI, de forma gratuita o a bajo costo.

OpenCTI

Este proyecto ha sido desarrollado por actores muy serios en el mundo de la CTI, la Agencia de Red y Seguridad Francesa (ANSSI - Agence Nationale de la Sécurité des Systèmes d'Information) en asociación con el CERT-EU (Equipo de Respuesta a Emergencias Informáticas para instituciones, agencias y organismos de la Unión Europea).

El proyecto se describe a sí mismo como una "plataforma unificada para todos los niveles de Inteligencia de Amenazas Cibernéticas." La idea detrás de OpenCTI es ser lo más abierto y modular posible para que una gran comunidad pueda contribuir a él.

Ha funcionado muy bien en los últimos años, dado la gran cantidad de conectores que ahora están disponibles para OpenCTI.

OpenCTI es un marco que consta de una interfaz de programación de aplicaciones (API) basada en Python o Go y una poderosa interfaz web (Figura I).

Figura I

OpenCTI ofrece múltiples herramientas y capacidades de visualización, además de varios conectores a fuentes de datos de terceros, que se pueden importar automáticamente. Está diseñado para almacenar, organizar, pivotar, analizar y compartir datos y conocimientos sobre amenazas cibernéticas. La herramienta no solo permite almacenar IOCs, sino también toda la TTP de los actores de amenazas e información sobre los propios actores de amenazas.

OpenCTI admite varios formatos, incluido el modelo de datos STIX 2.

Finalmente, OpenCTI ofrece al usuario curioso la posibilidad de probar una versión de demostración en línea antes de decidir si optar por una instalación real o no.

Maltego

Maltego es una herramienta integral para el análisis gráfico (Figura J). Aunque viene en diferentes versiones, siendo una gratuita, es demasiado limitada para su uso real en CTI. Las versiones de pago (pro/enterprise) ofrecen muchas opciones y capacidades más importantes.

Figura J

Maltego ofrece la capacidad de conectar rápidamente datos de más de 70 fuentes mediante "Transforms". Algunos de los transforms son gratuitos y otros requieren licencias de terceros.

Supongamos que tiene una lista de dominios en formato CSV utilizados por un actor de amenazas. Puede importarlo a Maltego y comenzar a usar los transformadores para obtener más información al respecto, en modo gráfico: datos Whois, servidores DNS, servidores de correo electrónico, etc.

Maltego se presenta como un cliente que se puede instalar en sistemas Windows/Linux/Mac.

También está disponible un transformador para OpenCTI en Maltego. Permite a los analistas de CTI consultar y explorar datos de una instancia de OpenCTI directamente en Maltego.

Maltego es una herramienta muy útil para comprender las amenazas, ya que a menudo sucede que una representación visual brinda una visión más clara a los analistas que los datos en bruto.

Yeti

Yeti es una plataforma de código abierto y gratuita destinada a organizar IOCs y observables, TTP y conocimientos sobre amenazas (Figura K).

Figura K

Yeti también enriquece automáticamente los observables (resolviendo nombres de dominio, por ejemplo) mediante diferentes herramientas de análisis (Figura L).

Figura L

También puede proporcionar relaciones gráficas entre observables y ofrece una API además de la interfaz web.

También existen transformadores de Yeti para Maltego.

MISP

MISP es una plataforma de código abierto y gratuita de inteligencia de amenazas y estándares abiertos para compartir información sobre amenazas, creado por CIRCL (Computer Incident Response Center Luxembourg).

Permite el almacenamiento de múltiples IOCs, inteligencia de amenazas, información sobre vulnerabilidades, información sobre malware y más.

También está diseñado para compartir fácilmente información entre diferentes instancias de MISP propiedad de diferentes organizaciones. Puede importar y exportar datos en varios formatos diferentes y tiene múltiples feeds predeterminados que se pueden utilizar automáticamente.

MISP proporciona una API y una interfaz web (Figura M). Los transformadores para Maltego también están disponibles en línea.

Figura M

Hay más herramientas disponibles para manejar CTI en cualquier nivel, pero estas son las más utilizadas, lo que le permite mejorar rápidamente su CTI.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.

En Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Guía de inteligencia de amenazas cibernéticas: qué es , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados