CyberArk vs BeyondTrust: Soluciones de gestión de identidad y acceso

CÓMO reclutar y contratar a un Analista de Seguridad (Premium de Newsmatic)

Solución de gestión de identidad y acceso: CyberArk y BeyondTrust

Elegir una solución de gestión de identidad y acceso no es una tarea trivial. CyberArk y BeyondTrust utilizan tecnologías de primera clase para proteger sistemas, gestionar contraseñas y controlar y proteger el uso de datos sensibles.

¿Qué es CyberArk?

CyberArk es una empresa de seguridad de la información que proporciona soluciones de IAM (gestión de identidad y acceso), PAM (gestión de cuentas privilegiadas) y seguridad. Estas soluciones evitan el acceso no autorizado a sistemas esenciales, administran contraseñas y rastrean el uso de datos sensibles.

Algunas características clave ofrecidas por CyberArk incluyen bóveda de contraseñas, monitoreo de sesiones, monitoreo de integridad de archivos, acceso remoto seguro y detección de amenazas.

¿Qué es BeyondTrust?

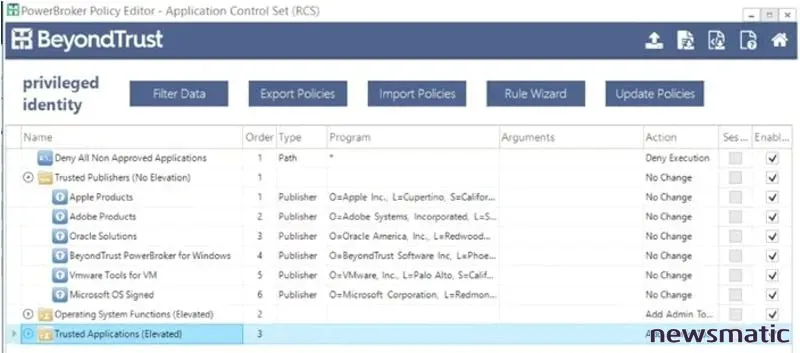

BeyondTrust es una empresa de seguridad que proporciona soluciones de gestión de cuentas privilegiadas, gestión de vulnerabilidades y protección de datos. Sus productos tienen como objetivo ayudar a las organizaciones a proteger sus sistemas y datos de amenazas internas y externas.

Algunas características clave ofrecidas por BeyondTrust incluyen descubrimiento de activos, evaluación de vulnerabilidades, gestión de parches, gestión de contraseñas y credenciales, y control de acceso privilegiado. También ofrecen soluciones para entornos de nube y virtuales y dispositivos móviles.

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Comparación entre CyberArk y BeyondTrust

Tanto CyberArk como BeyondTrust son sistemas potentes y altamente valorados confiados por los usuarios. Ambos proporcionarán una gestión de IAM de primera clase y también han sido etiquetados como líderes en la industria por el Cuadrante Mágico de Gartner.

Tabla comparativa de CyberArk vs. BeyondTrust

| CyberArk | BeyondTrust | |

|---|---|---|

| Enfoque de seguridad | Cuentas | Activos |

| Bóveda de contraseñas | ✅ | ✅ |

| Autenticación multifactor | ✅ | Autenticación de dos factores |

| Gestión de contraseñas | ✅ | ✅ |

| Gestión de cuentas | ✅ | ✅ |

| Grabación de sesiones | ✅ | ✅ |

| Gestión de acceso privilegiado | ✅ | ✅ |

| Proxy/VPN | ✅ | ✅ |

| Organización | Cuenta | Host |

| Clasificación de Gartner | Líder | Líder |

Características de CyberArk vs. BeyondTrust

En general, CyberArk se centra en las cuentas, mientras que BeyondTrust se centra en los activos. Esta diferencia de enfoque representa dos paradigmas de seguridad notablemente diferentes.

El enfoque de CyberArk se basa en la gestión de acceso privilegiado, el comportamiento del usuario de la cuenta y los privilegios de la cuenta. Para las empresas cuyos usuarios tienen cuentas en múltiples dispositivos, el enfoque de CyberArk puede ser más apropiado. El descubrimiento de activos sin agentes puede identificar rápidamente todos los activos (incluidos dispositivos, sistemas operativos y aplicaciones) dentro de la red de una organización. CyberArk reconocerá las cuentas que inician sesión en nuevos sistemas o dispositivos para gestionar rápidamente el acceso.

El enfoque de BeyondTrust se basa en el escaneo de entornos para asegurar los activos digitales de la organización. Esta plataforma, que admite acceso remoto, ofrece descubrimiento de activos sin agentes para ayudar a las organizaciones a inventariar sus sistemas y comprender dónde pueden existir vulnerabilidades. BeyondTrust se basa en los activos y se preocupa por la seguridad de los activos individuales.

De lo contrario, tanto CyberArk como BeyondTrust tienen ofertas de características y ventajas similares. La elección de la solución más adecuada para su organización depende principalmente de los activos que necesita proteger, el tamaño de su organización y los posibles riesgos de seguridad.

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosSimplicidad y facilidad de uso

Para los principiantes, CyberArk tiene una curva de aprendizaje considerable. Muchas organizaciones pequeñas y medianas pueden verse en la necesidad de contratar a un profesional para implementar la solución en lugar de hacerlo internamente. Si bien hay documentación disponible, puede ser incompleta e inconsistente. Puede ser necesario un proveedor de servicios administrados para que una organización haga la transición a CyberArk.

En comparación, las soluciones de BeyondTrust son bastante sencillas de usar e implementar. BeyondTrust cuenta con una variedad de funciones, como Reglas Inteligentes, Grupos Inteligentes y Conexión Directa, todas diseñadas para hacer que la experiencia de usuario de BeyondTrust sea más fácil y mejorar así la productividad general.

Público objetivo

Aunque teóricamente CyberArk puede gestionar hasta 100,000 puntos finales, la implementación máxima en el mundo real es de 57,000. No obstante, es más probable que CyberArk se utilice en organizaciones de nivel empresarial, mientras que BeyondTrust es más popular entre pequeñas empresas y empresas de tamaño mediano.

Las características, funcionalidades y complejidad de CyberArk se adaptan mejor a una organización a nivel empresarial. Mientras tanto, la simplicidad, la facilidad de uso y la implementación sencilla de BeyondTrust lo convierten en una mejor opción para empresas más pequeñas y organizaciones de tamaño mediano.

Interfaces

La interfaz web de CyberArk es mejorable y las funciones proporcionadas a través de ella no siempre son las mismas funciones que se ofrecen en otros lugares, lo que puede generar confusión, especialmente en términos de configuración de API.

BeyondTrust ofrece una interfaz HTML5 limpia y atractiva, aunque algunos usuarios la consideran limitada en funciones más avanzadas, como la aprobación de grupos. Si bien la interfaz de BeyondTrust puede no tener un conjunto de funciones tan completo como CyberArk, es más fácil de usar.

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasElegir entre CyberArk y BeyondTrust

CyberArk y BeyondTrust son soluciones de IAM bastante iguales y tienen mucho a su favor. Actualmente, BeyondTrust es el competidor líder en el campo, pero CyberArk le sigue de cerca.

Elige CyberArk si:

- Necesitas una solución de IAM integral que pueda admitir entornos locales, híbridos y en la nube.

- Necesitas una solución de IAM con capacidades integradas de gestión de acceso privilegiado.

- Te interesa una solución de IAM que ponga la gestión de cuentas y la seguridad de las cuentas en primer lugar.

- No le temes a una solución de IAM compleja.

Elige BeyondTrust si:

- Necesitas una solución de IAM que se centre en el acceso remoto seguro y el cumplimiento de normas regulatorias.

- Necesitas una solución de IAM con funciones sólidas de evaluación de vulnerabilidades y gestión de parches.

- Te interesa una solución de IAM que ponga la gestión de activos y la seguridad de los activos en primer lugar.

- Necesitas una solución rápida y fácil de implementar.

En última instancia, CyberArk y BeyondTrust son soluciones de IAM potentes que pueden ayudar a las organizaciones a gestionar sus activos críticos y protegerse contra violaciones de datos. Al elegir entre CyberArk y BeyondTrust, considera las necesidades, requisitos y recursos de tu organización en primer lugar.

Principales soluciones de IAM

1 Twingate

Twingate ayuda a las empresas en crecimiento a implementar fácilmente una solución de acceso seguro de Confianza Cero sin comprometer la seguridad, la usabilidad o el rendimiento. Creemos que "Trabajar desde cualquier lugar" debería funcionar sin problemas. La plataforma de acceso seguro de Twingate reemplaza las VPN heredadas con una solución moderna basada en la identidad, que combina seguridad de nivel empresarial con una experiencia de usuario de nivel consumidor. Se puede configurar en menos de 15 minutos e integra con todos los principales proveedores de servicios en la nube y proveedores de identidad.

Más información sobre Twingate

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Protege tus contraseñas con PAM: Tu aliado para la seguridad2 NordLayer

IAM es un marco de políticas, procesos y tecnologías utilizados para gestionar las identidades digitales y los derechos de acceso de los usuarios dentro de una organización. Incluye varias herramientas y técnicas para identificar y autenticar usuarios, así como para autorizar el acceso a los recursos en función del rol y los permisos del usuario. IAM garantiza que solo los usuarios autorizados puedan acceder a los recursos de la organización y ayuda a prevenir brechas de seguridad y robo de datos.

Más información sobre NordLayer

3 Semperis

Para los equipos de seguridad encargados de defender entornos híbridos y multinube, Semperis garantiza la integridad y disponibilidad de los servicios de directorio empresarial críticos en cada fase de la cadena de ciberataques y reduce el tiempo de recuperación en un 90%. Diseñada específicamente para asegurar entornos híbridos de Active Directory, la tecnología patentada de Semperis protege más de 50 millones de identidades contra ciberataques, violaciones de datos y errores operativos. Descubre puntos ciegos. Paraliza a los atacantes. Minimiza el tiempo de inactividad. Semperis.com

Más información sobre Semperis

Cómo configurar un servidor VPN para hacer conexiones a través de firewalls

Cómo configurar un servidor VPN para hacer conexiones a través de firewallsEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a CyberArk vs BeyondTrust: Soluciones de gestión de identidad y acceso , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados