Credenciales seguras: Los nuevos Siete Mandamientos para confiar en cero

La empresa de seguridad Beyond Identity ha lanzado la iniciativa de Autenticación de Confianza Cero (ZTA, por sus siglas en inglés) para proteger las credenciales de usuario contra hackeos, con el respaldo de importantes empresas.

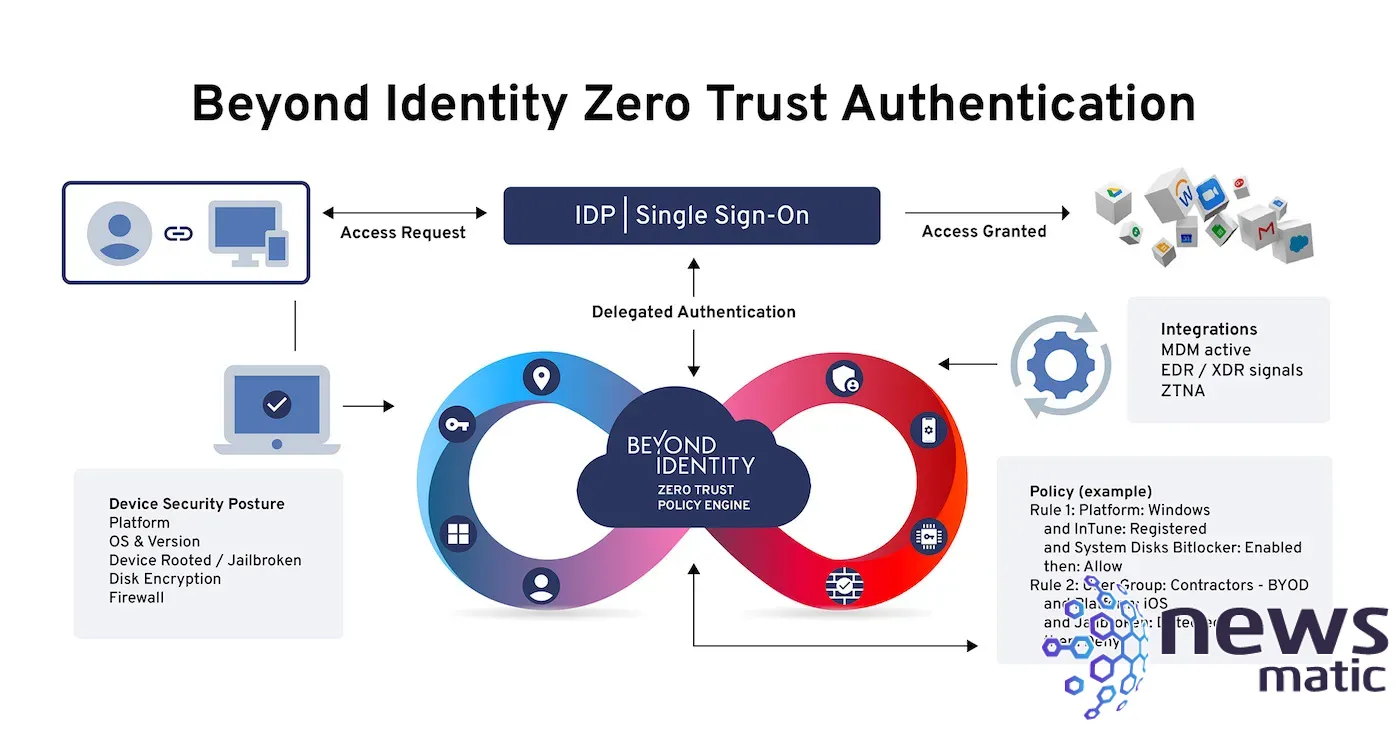

La confianza cero es un marco de trabajo que asegura la infraestructura y los datos, en parte, eliminando los perímetros arbitrarios y exigiendo autenticación de todos los usuarios y puntos finales tanto internos como externos. Esto incluye, por supuesto, las credenciales.

Con el objetivo de establecer cómo aplicar esto en la práctica, empresas como Zero Scaler, Optiv, Palo Alto Networks, Crowdstrike y Ping Identity están respaldando una iniciativa liderada por Beyond Identity para establecer una arquitectura de confianza cero que proteja las cuentas corporativas y las credenciales de ataques de phishing y ransomware, entre otras amenazas.

La compañía llevó a cabo un evento virtual el 15 de marzo de 2023 en Nueva York para anunciar el programa, el cual busca abordar los puntos débiles en la seguridad, como las contraseñas débiles y la autenticación multifactor (MFA), que pueden permitir ataques como el que llevó al hackeo de la laptop corporativa de un ingeniero de LastPass en 2022.

"Fundamentalmente, estamos hablando de autenticación, pero autenticación que cumpla con el nivel de confianza cero", dijo Patrick McBride, director de marketing de Beyond Identity. "Porque muchos protocolos de autenticación disponibles pueden ser fácilmente eludidos, ni siquiera suponen un obstáculo".

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelProtocolos sin contraseña y sin phishing entre las medidas de ZTA

La empresa presentó una serie de medidas que las organizaciones pueden implementar para reforzar sus defensas y proteger sus puntos finales:

- Sin contraseña: No utilizar contraseñas ni otros secretos compartidos, ya que estos pueden ser fácilmente obtenidos de los usuarios, capturados en redes o hackeados en bases de datos.

- Resistente al phishing: No dar la oportunidad de obtener códigos, enlaces mágicos u otros factores de autenticación a través de ataques de phishing o en medio de un ataque adversario.

- Capacidad para validar los dispositivos de los usuarios: Asegurar que los dispositivos que solicitan acceso están vinculados a un usuario y autorizados para acceder a los activos de información y aplicaciones.

- Capacidad para evaluar la postura de seguridad de los dispositivos: Determinar si los dispositivos cumplen con las políticas de seguridad mediante la verificación de que los ajustes de seguridad adecuados estén habilitados y que el software de seguridad esté activo.

- Capacidad para analizar múltiples señales de riesgo: Ser capaz de recopilar y analizar datos de puntos finales y herramientas de seguridad y gestión de TI.

- Evaluación continua del riesgo: Evaluar el riesgo a lo largo de una sesión en lugar de depender de una autenticación única.

- Integración con la infraestructura de seguridad: Integrarse con diversas herramientas en la infraestructura de seguridad para mejorar la detección de riesgos, acelerar las respuestas a comportamientos sospechosos y mejorar los informes de auditoría y cumplimiento.

Cómo lograr credenciales de alta seguridad

McBride afirmó que para establecer una alta confianza en la identidad del usuario, es fundamental contar con una autenticación sin contraseña y resistente al phishing, como una llave de seguridad FIDO2.

Basadas en los estándares de autenticación FIDO y utilizando pares asimétricos de claves pública/privada, las credenciales de inicio de sesión FIDO2 son únicas para cada sitio web y, al igual que las llaves de seguridad biométricas, nunca abandonan el dispositivo del usuario ni se almacenan en un servidor. "Esto también brinda resistencia al phishing. No estoy enviando nada a través de la red que sea utilizable por un ciberdelincuente", agregó McBride (Figura A).

Chris Cummings, vicepresidente de productos y soluciones de Beyond Identity, explicó que la supervisión continua es fundamental para la seguridad. Según él, el motor de políticas de Beyond Identity recibe señales y envía instrucciones para autenticar o no autenticar a través del proveedor de inicio de sesión único Okta o para tomar medidas en un dispositivo específico (por ejemplo, ponerlo en cuarentena hasta que el usuario o el departamento de TI lo inspeccionen).

"Esa noción de continuidad proviene de Palo Alto Networks", dijo. "Ellos realmente enfatizan la continuidad y la razón por la que trabajan con nosotros es porque proporcionamos verificación continua, uno de los siete elementos de la autenticación de confianza cero, y lo hacen para el acceso a aplicaciones.

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosUn aspecto clave de la implementación es la facilidad de uso, especialmente para los usuarios finales. Según McBride, los usuarios desean poder acceder a sus dispositivos rápidamente, y obligarlos a utilizar métodos de seguridad engorrosos y de alta fricción a menudo los lleva a desactivarlos por completo. "Creemos que se puede tener seguridad alta con fricción mínima", afirmó McBride.

Más allá de las contraseñas y la autenticación multifactor

Según McBride, los principios de ZTA ayudarán a las organizaciones a superar las limitaciones de las contraseñas y la autenticación multifactor. "Los métodos de autenticación no están funcionando. Las contraseñas tienen fallas fundamentales, por lo que si las almacenas o las transmites a través de redes, pueden ser robadas, y entre el 75% y el 80% de los accesos iniciales provienen de estos problemas", dijo.

Los protocolos de ZTA incluyen puntuación de riesgo y lo que la compañía denomina capacidades de autenticación continua, es decir, decisiones de autenticación basadas en el riesgo y actualizadas en función de los datos de herramientas de ciberseguridad en un mundo de confianza cero "siempre activo", según la compañía.

Amenazas en el mundo real: múltiples vectores de ataque a través de cuentas válidas

El marco de Mitre ATT&K mantiene un registro de actores y técnicas de amenazas cibernéticas. Entre ellas se encuentran 17 técnicas de acceso a credenciales utilizadas para obtener y abusar de las credenciales de cuentas existentes, para obtener acceso, persistir en un sistema, obtener privilegios, entre otros. La organización señala que las credenciales incluso pueden ser utilizadas para acceder a sistemas remotos y servicios externos, como VPN, Outlook Web Access, dispositivos de red y escritorios remotos.

Una breve muestra de los más de 40 grupos de amenazas que Mitre informa que han explotado cuentas válidas en la última década y media incluye:

- APT18: Utiliza credenciales legítimas para acceder a servicios remotos externos y atacar a empresas de tecnología, fabricación, grupos de derechos humanos, gobierno e industria médica.

- Axiom: Grupo de ciberespionaje chino sospechado de utilizar cuentas administrativas previamente comprometidas para elevar privilegios.

- Spider Wizard: Grupo patrocinado por el estado ruso que utiliza credenciales válidas para cuentas privilegiadas con el objetivo de acceder a controladores de dominio.

- Polonium: Grupo con base en el Líbano que se ha centrado principalmente en empresas israelíes, incluyendo empresas de fabricación crítica, tecnología de la información e industrias de defensa, utilizando credenciales comprometidas válidas.

"Para los atacantes, el vector inicial de elección son las cuentas válidas", dijo McBride. "Actores sofisticados utilizan esto todo el tiempo y existe una lista interminable de malos actores que las utilizan porque es como presionar un botón fácil. No quieren gastar un exploit zero-day ni utilizar métodos muy sofisticados si hay una opción fácil".

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasAgregó que, contrariamente a la opinión popular, el phishing es la segunda forma más común de desplegar ransomware. El número uno es iniciar sesión utilizando credenciales robadas para obtener acceso remoto a software, escritorios o servidores. "La autenticación débil tiene consecuencias reales en el mundo real", dijo.

"Año tras año, las vulnerabilidades de identidad y autenticación siguen siendo la mayor fuente de ransomware y brechas de seguridad, por lo que algo tiene que cambiar fundamentalmente para cerrar esta vulnerabilidad y permitir a las organizaciones cumplir con los mandatos de seguridad emitidos por la Casa Blanca, NIST y CISA", afirmó Chase Cunningham, director de estrategia de Ericom Software, y quien respalda la iniciativa en un comunicado.

Jay Bretzmann, vicepresidente de investigación en IDC, agregó: "Ofrecer una verificación continua de la identidad, tanto de usuarios como de dispositivos, es esencial para cumplir con la promesa de la confianza cero. Beyond Identity ha adoptado un enfoque que utiliza señales de infraestructura de seguridad en tiempo casi real para elevar el estándar de seguridad y aprovechar las inversiones existentes en herramientas de EDR y SASE".

En Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Credenciales seguras: Los nuevos Siete Mandamientos para confiar en cero , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados