BazarCall: La nueva amenaza de phishing utilizada por grupos de ransomware

¿Qué es BazarCall y cómo funciona?

BazarCall, también conocido como phishing de llamada de retorno, es un método utilizado por los ciberdelincuentes para atacar a sus víctimas a través de sofisticados ataques de phishing.

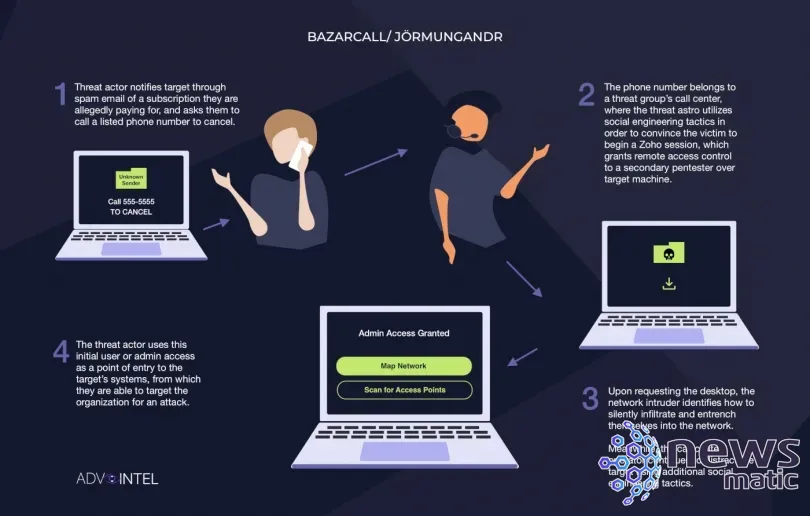

Todo comienza con un correo electrónico, como suele suceder. El actor de amenazas envía un correo electrónico de aspecto legítimo a las víctimas, haciéndoles creer que se han suscrito a un servicio con pago automático. El correo electrónico contiene un número de teléfono al que pueden llamar en caso de querer cancelar la suscripción y evitar el pago. No hay otra forma de contactar con el servicio de suscripción que no sea mediante una llamada telefónica.

Cuando las víctimas llaman al número de teléfono controlado por el actor de amenazas, se utilizan diversos métodos de ingeniería social para convencer a las víctimas de que permitan el control remoto de su escritorio a través de software legítimo, supuestamente para ayudarles a cancelar su servicio de suscripción sin estrés.

Una vez que tienen el control de la computadora, el actor de amenazas utiliza herramientas legítimas para continuar con el acceso remoto al escritorio, siempre utilizando técnicas de ingeniería social. Es interesante destacar que estas herramientas previamente eran típicas del arsenal de Conti.

Una vez finalizado el proceso, el actor de amenazas tiene un acceso trasero funcional al equipo de la víctima, que luego puede ser utilizado para futuras explotaciones (Figura A).

Figura A

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Varios actores de amenazas de ransomware en juego

Según AdvIntel, al menos "tres grupos de amenazas autónomos han adoptado y desarrollado de manera independiente sus propias tácticas de phishing dirigido basadas en la metodología de llamada de retorno phishing".

El ataque de llamada de retorno phishing está fuertemente vinculado a Conti, el infame actor de amenazas de ransomware que se dividió en varios grupos en 2021. Los tres grupos de amenazas que utilizan esta técnica de ataque son separados pero están conectados entre sí.

VER: Política de seguridad de dispositivos móviles (Newsmatic Premium)

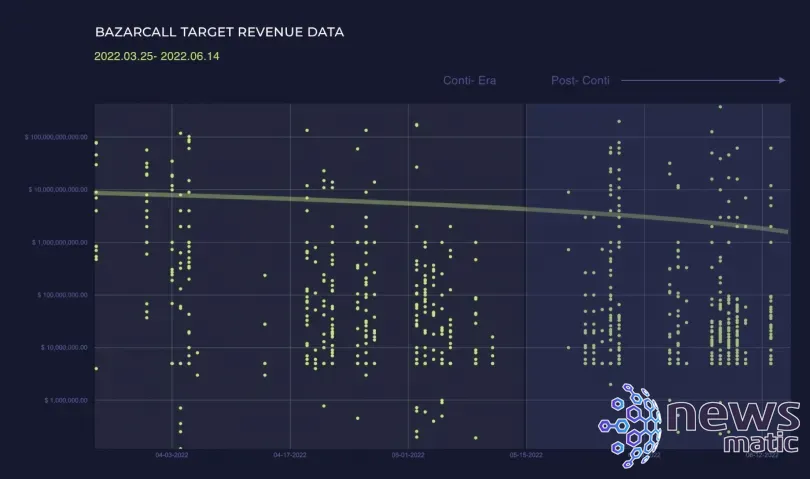

Silent Ransom, también conocido como Luna Moth, se convirtió en un grupo autónomo cuando Conti se dividió y ha demostrado ser exitoso. Según AdvIntel, Silent Ransom es el precursor de todas las actuales campañas de phishing posteriores a Conti, con un ingreso promedio cercano a los $10 mil millones de dólares (Figura B).

Figura B

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejos

Las herramientas legítimas que este grupo de amenazas utiliza en sus operaciones de BazarCall son AnyDesk, Atera, Syncro, SplashTop, Rclone, SoftPerfect Network Scanner o SharpShares. Su correo electrónico inicial de phishing usurpa varios servicios legítimos como Duolingo, Zoho o servicios de MasterClass.

Otra subdivisión de Conti, llamada Quantum, utiliza la técnica de BazarCall. Este actor de amenazas se ha aliado con la invasión rusa a Ucrania y es responsable del ataque a Costa Rica. Según AdvIntel, este grupo invirtió mucho en la contratación de spammers, especialistas en Inteligencia de Fuentes Abiertas (OSINT), operadores de call centers e intrusos de red. Los investigadores indican que "como grupo altamente capacitado (y probablemente afiliado al gobierno), Quantum pudo adquirir conjuntos de datos de correo electrónico exclusivos y analizarlos manualmente para identificar a los empleados relevantes en empresas de alto perfil".

El tercer grupo de amenazas que utiliza la técnica de BazarCall es Roy/Zeon. Sus miembros fueron responsables de la creación del ransomware Ryuk. Este grupo tiende a atacar solo a los sectores/industrias más valiosos.

Cambios en la victimología

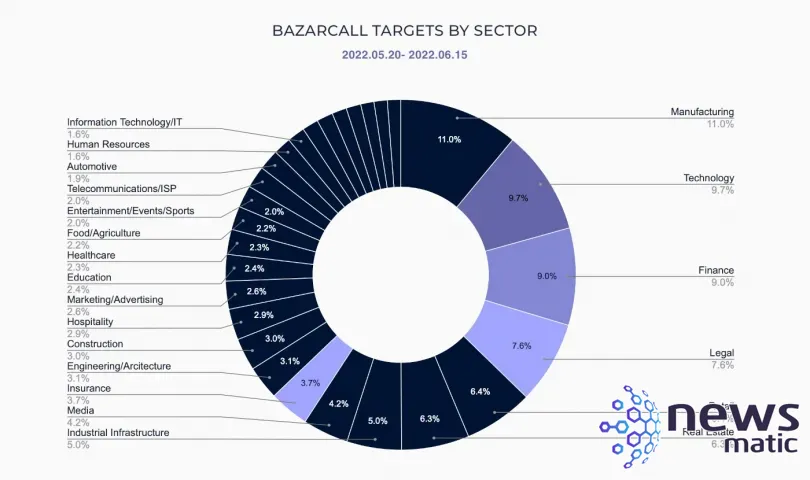

Los investigadores de AdvIntel señalan que el phishing de llamada de retorno ha cambiado drásticamente la victimología de los ataques de ransomware para los grupos que lo utilizan (Figura C).

Figura C

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

La naturaleza dirigida de estas campañas de ataque ha aumentado los ataques contra el sector financiero, tecnología, legal y de seguros. Estas cuatro industrias se mencionan en todos los manuales internos compartidos entre los ex miembros de Conti, aunque la industria manufacturera sigue siendo la más atacada.

¿Por qué BazarCall es una revolución para los grupos de amenazas de ransomware?

Aunque existen fraudes similares con estafas de soporte técnico, anteriormente no se utilizaba este enfoque de utilizar un centro de llamadas para infectar computadoras en las operaciones de ransomware.

Las campañas de ransomware, la mayoría de las veces, se basan en los mismos patrones de ataque, y cambiar por completo el método de infección seguramente aumenta la tasa de éxito de la infección.

Además, solo se necesitan herramientas legítimas para obtener el acceso inicial a la computadora objetivo y para seguir accediendo a ella. Estas herramientas generalmente no se marcan como sospechosas por los programas antivirus o soluciones de seguridad.

Todo esto hace que BazarCall sea una técnica muy interesante para los operadores de ransomware.

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Protege tus contraseñas con PAM: Tu aliado para la seguridadVER: Vulneración de contraseñas: por qué la cultura popular y las contraseñas no se mezclan (PDF gratuito) (Newsmatic)

¿Cómo protegerse de esta amenaza?

El correo electrónico inicial enviado por los atacantes ya debería levantar sospechas. Aunque se hace pasar por servicios legítimos, se envía desde servicios de correo electrónico de terceros y a menudo contiene errores en su contenido o forma.

El hecho de que solo haya una forma de contactar con el servicio de suscripción también es sospechoso, ya que todos los proveedores de servicios siempre facilitan al cliente varias formas de contactar con los encargados del servicio.

Se deben implementar soluciones de seguridad de correo electrónico para detectar este tipo de correos electrónicos de phishing, además de tener antivirus y software de seguridad en los puntos finales.

Nunca se debe permitir el acceso remoto al escritorio a alguien que no esté debidamente identificado y en quien se confíe. Si se produce esta situación y surge alguna sospecha, el equipo debe desconectarse de inmediato de Internet, cambiar todas las contraseñas de usuario y realizar un escaneo completo con antivirus y soluciones de seguridad en el sistema. En caso de que el equipo sospechoso esté conectado a una red corporativa, se debe contactar de inmediato al administrador del sistema y al equipo de IT para verificar la integridad de toda la red.

También se deben respetar siempre las normas de higiene básicas: Todos los sistemas operativos y software deben estar siempre actualizados y parcheados para evitar ser comprometidos por vulnerabilidades comunes.

Cómo configurar un servidor VPN para hacer conexiones a través de firewalls

Cómo configurar un servidor VPN para hacer conexiones a través de firewallsEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a BazarCall: La nueva amenaza de phishing utilizada por grupos de ransomware , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados