Nueva campaña masiva de phishing dirigida a ejecutivos de alto nivel en más de 100 organizaciones

Un nuevo estudio de Proofpoint revela una nueva campaña masiva de ataques de phishing dirigida a ejecutivos de alto nivel en más de 100 organizaciones en todo el mundo. Este ataque cibernético utiliza el kit de phishing EvilProxy y logra eludir la autenticación de dos factores.

Desglosamos los detalles específicos de EvilProxy, incluyendo las cuentas que han sido objetivo, y brindamos consejos sobre cómo proteger su negocio de esta amenaza.

Salta a:

- ¿Qué es EvilProxy?

- Cadena de ataque de EvilProxy

- Objetivo de miles de cuentas de Microsoft en la nube de alto valor

- Mantenimiento de acceso fraudulento a los buzones

- Cómo protegerse de esta amenaza de seguridad

¿Qué es EvilProxy?

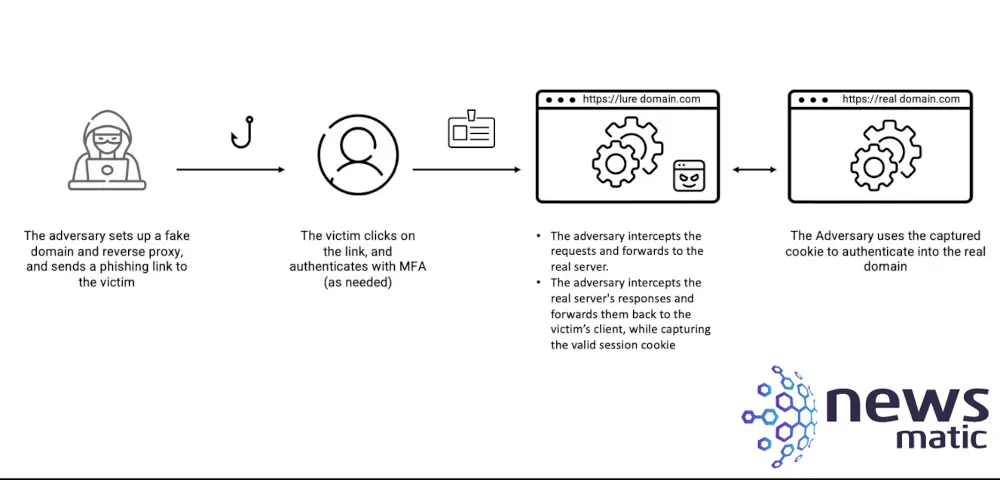

EvilProxy es un kit de phishing como servicio que fue expuesto por primera vez por la empresa de ciberseguridad Resecurity en septiembre de 2022. Este kit tiene la capacidad de ejecutar ataques de phishing con capacidades de proxy inverso que le permiten robar credenciales y eludir la autenticación de dos factores mediante el despliegue de técnicas adversarias en el medio (Figura A).

Figura A

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Cualquier ciberdelincuente puede adquirir EvilProxy y comenzar a usarlo a través de una interfaz sencilla que permite la creación de campañas de phishing con opciones personalizables. El servicio establece un sitio web de phishing de acuerdo con las opciones seleccionadas y está listo para comenzar. Cuando un usuario desprevenido visita la página de phishing, proporciona sus credenciales. Luego, la página de phishing solicita el código de dos factores para la autenticación en el servicio. Una vez proporcionado, el kit utiliza inmediatamente el código para acceder a la cuenta del usuario abriendo una sesión.

Daniel Blackford, investigador de amenazas en Proofpoint, le dijo a TechRepublic que EvilProxy se vende en foros clandestinos y canales de Telegram, y agregó que "La versión básica de EvilProxy cuesta unos pocos cientos de dólares, pero depende de muchos parámetros, como: conjunto de características, número de usuarios objetivo, etc."

Cadena de ataque de EvilProxy

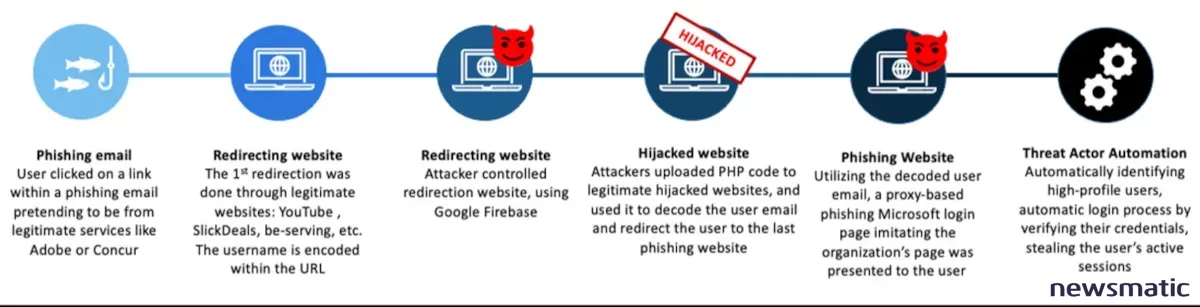

La campaña de ataque comienza con correos electrónicos que pretenden provenir de servicios o marcas conocidos y confiables, como DocuSign, Adobe o Concur. Los correos electrónicos contienen un enlace malicioso que lleva al usuario a una redirección abierta en un sitio web legítimo, como YouTube o Slickdeals (Figura B), en un intento de evitar detecciones a nivel de correo electrónico.

Figura B

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosUna serie de sitios web de redirección (Figura C) siguen de manera impredecible, con el objetivo de reducir las posibilidades de ser descubiertos. El usuario llega al sitio web de phishing de EvilProxy, que en esta campaña es una página de inicio de sesión de Microsoft que funciona como un proxy inverso.

Figura C

Para ocultar la dirección de correo electrónico de la víctima durante las redirecciones y evitar la detección por parte de herramientas de escaneo automáticas, los atacantes utilizan una codificación especial y solo utilizan sitios web legítimos comprometidos para cargar su código PHP y decodificar la dirección de correo electrónico antes de llegar a la página de phishing de EvilProxy.

Objetivo de miles de cuentas de Microsoft en la nube de alto valor

Esta campaña de ataque envió aproximadamente 120,000 correos electrónicos de phishing a cientos de organizaciones objetivo en todo el mundo entre marzo y junio de 2023, con el objetivo de robar las credenciales en la nube de Microsoft 365 de los usuarios.

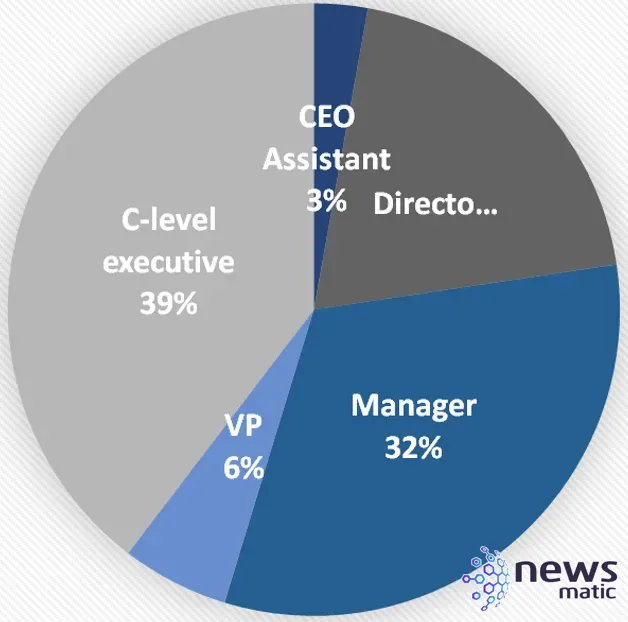

Según Proofpoint, la lista de usuarios objetivo incluye a muchos objetivos de alto valor, como vicepresidentes y ejecutivos de nivel C de empresas líderes. Los atacantes ignoraron a los empleados en posiciones más bajas. Como afirman los investigadores, parece razonable pensar que el actor de la amenaza utilizó información organizativa adquirida de fuentes públicas para determinar quiénes serían interesantes.

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasLas estadísticas entre cientos de usuarios comprometidos revelan que el 39% eran ejecutivos de nivel C, de los cuales el 17% eran directores financieros y el 9% eran presidentes y directores ejecutivos. Los gerentes representaron el 32% de los usuarios comprometidos (Figura D).

Figura D

Curiosamente, los usuarios con una dirección IP turca fueron redirigidos a la página web legítima, lo que sugiere que el actor de amenazas podría ser de ese país o esté ignorando activamente cualquier cuenta de usuario turco. También se redirigieron numerosas direcciones IP de redes privadas virtuales al sitio web legítimo en lugar de la página de EvilProxy.

Aunque el objetivo de esta campaña de ataque sigue siendo desconocido, este tipo de ataque generalmente conduce a fraudes financieros o extracción de datos sensibles. El actor de amenazas también podría vender el acceso a estos buzones de correo de alto valor a otros ciberdelincuentes.

Mantenimiento de acceso fraudulento a los buzones de correo

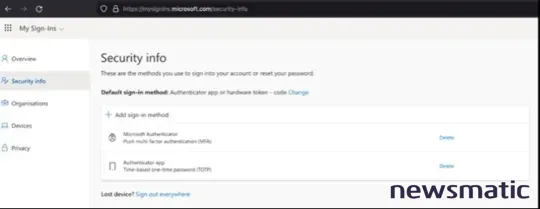

Una vez que se establece una sesión activa en una cuenta comprometida, el actor de la amenaza agrega su propio método de autenticación de múltiples factores en los parámetros de Microsoft 365, agregando la aplicación Authenticator (Figura E).

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Protege tus contraseñas con PAM: Tu aliado para la seguridadFigura E

Después, el actor de la amenaza ya no necesita la característica de proxy inverso de EvilProxy para iniciar sesión en la cuenta comprometida y simplemente inicia sesión con las credenciales y un código proporcionado en su propia aplicación Authenticator.

Cómo protegerse de esta amenaza de seguridad

Aquí hay cuatro consejos para protegerse de la amenaza de EvilProxy.

- Utilice soluciones de seguridad de correo electrónico para bloquear los correos electrónicos maliciosos enviados a los empleados.

- Capacite a los empleados para detectar ataques de phishing como este.

- Implemente soluciones de seguridad de red para detectar ataques de phishing, malware u otras amenazas.

- Ejecute simulaciones de ataques de phishing para ayudar al departamento de TI a crear conciencia entre los empleados.

También se recomienda utilizar claves físicas basadas en FIDO2 cuando sea posible, ya que este tipo de hardware almacena de forma segura una clave privada a la que, normalmente, el atacante no tiene acceso, incluso si intercepta todas las comunicaciones entre el dispositivo del usuario y el servicio en línea.

Aclaración: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son propias.

Cómo configurar un servidor VPN para hacer conexiones a través de firewalls

Cómo configurar un servidor VPN para hacer conexiones a través de firewallsEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Nueva campaña masiva de phishing dirigida a ejecutivos de alto nivel en más de 100 organizaciones , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados