Protección total: Mantén tus datos seguros en solo dos días

Investigaciones recientes de Cybereason revelan cuán rápidos pueden ser los ciberdelincuentes cuando se trata de aprovechar una infección inicial obtenida en un usuario corporativo.

¿Qué es la amenaza del malware IcedID?

IcedID es un troyano bancario que ha sido utilizado activamente por los ciberdelincuentes desde 2017 y comparte parte de su código con otra familia de malware ampliamente utilizada conocida como Pony, cuyo código fuente se filtró en 2015.

Aunque principalmente se distribuye a través de correos electrónicos no deseados diseñados para infectar a los usuarios, IcedID también se entregó a principios de 2023 mediante una campaña de phishing que pretendía distribuir una actualización de software de Zoom.

Además, IcedID se ha distribuido frecuentemente como carga útil, propagada por la famosa infraestructura de Emotet y Trickbot, y para llevar a cabo ataques de ransomware, como lo ha revelado el FBI.

Punto inicial de compromiso de IcedID

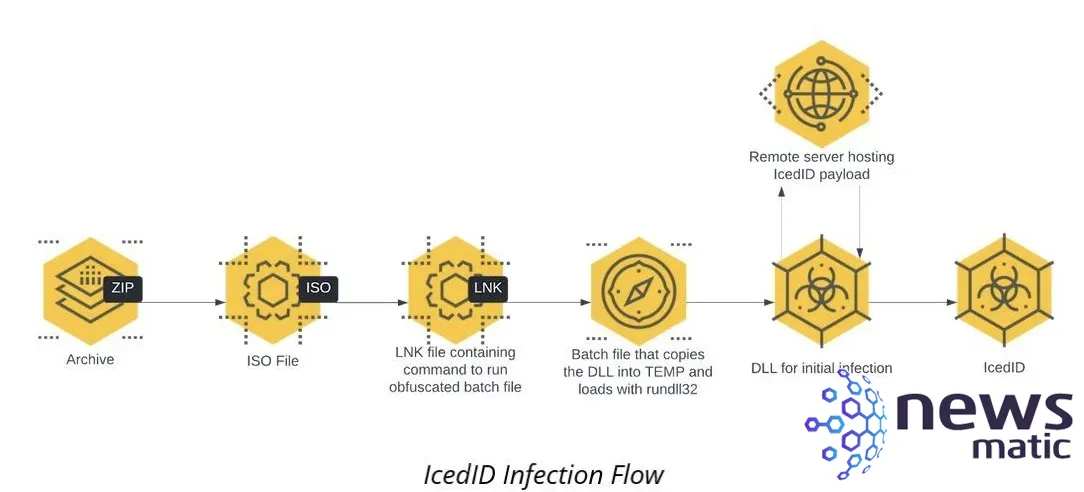

En esta campaña de ataque, los usuarios reciben y abren un archivo protegido por contraseña que contiene un archivo ISO. Una vez que se hace clic en el archivo ISO, se crea un disco virtual. Si el usuario navega y hace clic en el único archivo visible, un archivo de formato de enlace (LNK) inicia el proceso de infección al ejecutar un archivo por lotes.

Este archivo deja caer un archivo de biblioteca de vínculos dinámicos (DLL) que se ejecuta en un directorio temporal. El archivo DLL luego descarga la carga útil de IcedID desde un servidor remoto y carga la carga útil en el proceso (Figura A).

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

El malware utiliza el archivo net.exe legítimo del sistema infectado para recopilar información sobre el dominio, la estación de trabajo y los miembros del grupo de administradores de dominio.

La persistencia se establece mediante la creación de una tarea programada en la computadora, que ejecuta el malware cada hora y en cada operación de inicio de sesión.

El cronograma acelerado del ataque del troyano bancario

Los investigadores de Cybereason revelaron cuán rápidos pueden ser los ciberdelincuentes cuando se trata de aprovechar el acceso inicial a una empresa.

Una vez que se realiza la infección inicial de IcedID, se inicia una sesión interactiva de línea de comandos (cmd.exe), que descarga archivos adicionales en el sistema infectado. Siete minutos después de la infección inicial, se utiliza un beacon de Cobalt Strike en la computadora infectada. El código de Cobalt Strike carga Rubeus, una herramienta diseñada para la interacción y el abuso de Kerberos, que también recopila más datos de red del sistema. Los atacantes obtienen las credenciales de una cuenta de servicio a través del Kerberoasting, una técnica conocida basada en el abuso de tickets de Kerberos válidos, 15 minutos después de la infección inicial.

57 minutos después de la infección, comienza la operación de movimiento lateral. El atacante utiliza la herramienta legítima de línea de comandos ping.exe del sistema para comprobar si el host está activo, luego ejecuta la misma carga útil de Cobalt Strike en la estación de trabajo remota a través de wmic.exe. Este proceso se repite varias veces, cada vez saltando a un punto final o servidor diferente. Se escanea gran parte de la infraestructura de red.

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejos19 horas después del compromiso inicial, se lleva a cabo un ataque DCSync. Esta técnica permite a un atacante hacerse pasar por un controlador de dominio para obtener hashes de contraseñas de otros controladores de dominio, lo que le permite al atacante aumentar su presencia en cada dominio de la empresa objetivo.

Poco antes de que comience la extracción de datos y 46 horas después de la infección inicial, los atacantes implementan la herramienta legítima de administración remota Atera en varias máquinas diferentes. La implementación de esa herramienta en varias computadoras les permite a los atacantes regresar al sistema incluso si se descubre el malware IcedID y se eliminan las computadoras infectadas.

Cómo roba el malware tus datos

El malware IcedID se conecta a varios navegadores de Internet para robar credenciales, cookies de sesión e información guardada. Además, los atacantes utilizan la herramienta de sincronización de archivos rclone legítima para cifrar y enviar varios directorios seleccionados al servicio de intercambio de archivos Mega. Esta extracción de datos comienza aproximadamente 50 horas después del compromiso inicial.

Cybereason muestra cuán rápidos pueden ser los actores de amenazas a la hora de moverse lateralmente en diferentes computadoras dentro de una red objetivo y exfiltrar datos de ellas. Si bien varias de las técnicas informadas pueden realizarse automáticamente sin intervención humana, los movimientos laterales y las etapas de exfiltración requieren más capacidad humana. Es preocupante ver que un actor de amenazas puede hacer todo esto en solo 50 horas.

El informe señala que el último paso es la extracción de datos, pero el ataque fácilmente podría llevar a una demanda de ransomware. Las herramientas y tácticas descritas por Cybereason recuerdan al grupo OnePercent, que utilizaba IcedID, Cobalt Strike, PowerShell y Rclone de manera similar a las acciones documentadas en este informe.

Cómo proteger a tu organización de esta amenaza

Mantén actualizados y parcheados todos los sistemas operativos y software para evitar cualquier compromiso mediante el uso de una vulnerabilidad común. No permitas que los usuarios de la red abran archivos ISO a menos que sea estrictamente necesario. Ese tipo de archivo solo debe permitirse para los administradores.

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasPor último, debes implementar soluciones de seguridad en todos los puntos finales y servidores para detectar comportamientos sospechosos. También se debe proporcionar concienciación sobre seguridad a todos los empleados, especialmente en relación a las amenazas por correo electrónico, que todavía es el vector de infección inicial más común.

En Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Protección total: Mantén tus datos seguros en solo dos días , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados