El 2022 y el persistente azote del ransomware en las empresas

El panorama del ransomware no ha cambiado en cuanto a volumen, sin embargo, los investigadores de SecureWorks informan que en mayo y junio de 2022 se redujo la tasa de ataques exitosos de ransomware en los compromisos de respuesta a incidentes. Sin embargo, aún es demasiado pronto para sacar conclusiones al respecto. Varios factores podrían explicar la disminución en los ataques exitosos de ransomware, en particular, el efecto disruptivo de la guerra en Ucrania en los actores de amenazas de ransomware, las sanciones económicas destinadas a generar fricción para los operadores de ransomware y el final de la operación de ransomware como servicio Conti de Gold Ulrick.

- Tendencias de ransomware para 2022

- Los ataques de "Hack and Leak" aún representan una amenaza

- El vector de compromiso inicial más importante: la explotación de servicios remotos

- Malware de robo de información y cargadores

- Los descargas involuntarios aún representan una amenaza

- Compromiso de correo electrónico empresarial

- Continúa el ciberespionaje de manera discreta

- Evadir la autenticación de múltiples factores (MFA, por sus siglas en inglés)

Tendencias de ransomware para 2022

Los investigadores también se preguntan si aparece una nueva tendencia que consiste en atacar a un mayor número de organizaciones más pequeñas en lugar de grandes corporaciones, ya que esto podría ser una forma de que los ciberdelincuentes enfrenten menos esfuerzo de aplicación de la ley en su contra.

Por otro lado, los defensores de redes ven reducida su ventana de oportunidad para gestionar una defensa exitosa contra el ransomware. Esa ventana abarca desde el momento de la compromisión inicial hasta la implementación del ransomware y el cifrado de datos. En 2022, la duración mediana de esa ventana es de 4,5 días, en comparación con los 5 días en 2021, mientras que el tiempo de permanencia promedio en 2021 fue de 22 días en comparación con los 11 días en 2022. Esto significa que los operadores de ransomware son más eficientes en la gestión de su tiempo y desperdician menos tiempo inactivo en un sistema comprometido que antes.

La medida más fuerte contra esos ataques es, por supuesto, prevenir o detectar la violación inicial antes de que se implemente cualquier carga útil adicional y antes de que el atacante lleve a cabo sus operaciones de movimiento lateral.

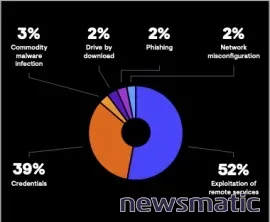

Los principales vectores iniciales de compromiso son, como era de esperar, la explotación de servicios remotos y el abuso de credenciales (Figura A).

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Los operadores de ransomware también están utilizando cada vez más malware multiplataforma, desarrollado en lenguajes de programación como Rust o Go, lo que les permite compilar el malware en varias plataformas diferentes sin necesidad de cambiar el código.

Los ataques de "Hack and Leak" aún representan una amenaza

Algunas bandas de ciberdelincuentes han decidido no utilizar ransomware. En su lugar, están comprometiendo sistemas y robando información confidencial antes de solicitar un rescate. Si no se paga, los datos se filtrarán públicamente.

Los grupos que utilizan este tipo de ataque generalmente comprometen sistemas a través de servicios VPN externos, en los que es probable que aprovechen vulnerabilidades o utilicen credenciales débiles o robadas. Una vez dentro del sistema, a menudo utilizan herramientas nativas del sistema operativo para llevar a cabo sus tareas, lo que dificulta su detección.

El vector de compromiso inicial más importante: la explotación de servicios remotos

Explotar vulnerabilidades en sistemas expuestos a Internet, ya sean dispositivos, servidores o servicios, se convirtió en el vector de acceso inicial (IAV, por sus siglas en inglés) más común en 2021 según SecureWorks. Los actores de amenazas están dispuestos a utilizar cualquier vulnerabilidad que les ayude a comprometer sistemas, mientras que los defensores tienden a retrasarse en la aplicación de parches.

Las vulnerabilidades más peligrosas son aquellas que permiten la ejecución remota de código sin necesidad de autenticación.

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosLos investigadores también señalan que es más interesante desde el punto de vista de la defensa intentar detectar las vulnerabilidades y no los exploits, ya que estos últimos a veces pueden modificarse y evadir las detecciones.

Malware de robo de información y cargadores

El regreso de Emotet, un cargador de malware con la capacidad de instalar malware adicional en los sistemas, demostró cómo algunas bandas de ciberdelincuentes pueden ser persistentes, incluso cuando las fuerzas del orden derriban su infraestructura.

Los cargadores son piezas de software utilizadas en la etapa inicial de la infección para instalar malware adicional, que a menudo son ransomware o malware de robo de información. Bumblebee se cita como un ejemplo de una amenaza en rápido crecimiento que se utiliza para distribuir cargas útiles de Cobalt Strike y Metasploit, e incluso nuevas cargas de la estructura Sliver, pero hay varios cargadores eficientes disponibles.

El malware de robo de información se utiliza con frecuencia para recolectar credenciales válidas que luego se venden en mercados clandestinos de ciberdelincuencia, como Genesis Market, Russian Market o 2easy.

Genesis Market ha estado activo desde 2018 y vende acceso a computadoras de víctimas, lo que puede llevar al robo de credenciales. Cada acceso se enumera con las credenciales disponibles en la máquina y un software de bot personalizado que permite a los ciberdelincuentes clonar el navegador de la víctima (Figura B).

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasLas principales familias de malware de robo de información actualmente son RedLine, Vidar, Raccoon, Taurus y AZORult, según los investigadores.

Los descargas involuntarios aún representan una amenaza

Los descargas involuntarios son una técnica utilizada para hacer que los usuarios desprevenidos descarguen malware al visitar sitios web comprometidos o fraudulentos.

Por ejemplo, el actor de amenazas Gold Zodiac hace un uso intensivo del envenenamiento de la optimización de motores de búsqueda (SEO, por sus siglas en inglés), utilizando capas de publicaciones de blogs públicos y sitios de WordPress comprometidos para colocar enlaces infectados en los primeros resultados del motor de búsqueda de Google. Una vez que un usuario visita uno de estos enlaces, se le engaña para que descargue GootLoader, que a su vez lleva a la descarga de cargas útiles de Cobalt Strike para la entrega de ransomware.

Compromiso de correo electrónico empresarial

El compromiso de correo electrónico empresarial (BEC, por sus siglas en inglés) sigue siendo una amenaza importante junto con el ransomware en 2022. El FBI informa de pérdidas de 2.4 mil millones de dólares estadounidenses en 2021.

El análisis de SecureWorks revela un aumento del 27% interanual en la primera mitad de 2022 en comparación con el mismo período en 2021, con incidentes que siguen utilizando técnicas simples pero efectivas.

El método más común para los atacantes es intentar que una empresa objetivo realice una transferencia bancaria a una cuenta de su propiedad, haciéndose pasar por un gerente o director de la empresa y utilizando diferentes técnicas de ingeniería social. Los atacantes generalmente comprometen cuentas de correo electrónico de la empresa para que sus correos electrónicos parezcan más legítimos.

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Protege tus contraseñas con PAM: Tu aliado para la seguridadContinúa el ciberespionaje de manera discreta

Las operaciones de ciberespionaje patrocinadas por estados nacionales han continuado y no han presentado muchas nuevas técnicas durante 2022, ya que los atacantes probablemente no necesitan un nivel tan alto de sofisticación para llevar a cabo con éxito su trabajo.

Los actores de amenazas chinos siguen utilizando principalmente PlugX y ShadowPad como su principal malware, a menudo utilizando la carga lateral de DLL para instalar y ejecutar su malware. Algunos actores han elevado el nivel de sus técnicas utilizando la mayoría de su arsenal en la memoria y menos en los discos duros comprometidos.

Irán sigue apuntando a Israel y otros países de Oriente Medio, además de a disidentes tanto en el país como en el extranjero. En 2021 y 2022 también se ha observado un aumento en la fortaleza de los vínculos entre algunos actores de amenazas y el gobierno iraní. Desde un punto de vista técnico, la mayoría de los actores iraníes utilizan el túnel DNS como técnica de evasión. Algunos actores también han sido observados implementando ransomware, pero probablemente se utiliza más para la interrupción que para obtener ganancias financieras.

Las capacidades de ciberespionaje rusas no han cambiado mucho y siguen apuntando al Occidente, especialmente a la alianza de la OTAN. Si bien se esperaba ver capacidades destructivas avanzadas de Rusia desde el inicio de la guerra con Ucrania, los intentos realizados no han tenido mucho impacto en el conflicto, según SecureWorks. Sin embargo, los informes del Equipo de Respuesta a Emergencias en Informática de Ucrania (CERT-UA) muestran un ritmo constante en el objetivo de los rusos hacia los objetivos ucranianos.

Los actores de amenazas de Corea del Norte todavía se centran en los ataques financieros, especialmente en las criptomonedas. En marzo de 2022, el famoso actor de amenazas Lazarus logró robar más de $540 millones de dólares al comprometer algunos de los nodos validadores de Ronin, una billetera de criptomonedas basada en Ethereum.

Evadir la autenticación de múltiples factores (MFA, por sus siglas en inglés)

Varios actores de amenazas han logrado comprometer cuentas que aún no utilizan autenticación de múltiples factores (MFA) y han agregado sus propios dispositivos para evitar la MFA si se activara.

Cómo configurar un servidor VPN para hacer conexiones a través de firewalls

Cómo configurar un servidor VPN para hacer conexiones a través de firewallsOtra técnica que todavía se utiliza en gran medida es la técnica de "bombardeo de prompts", donde el atacante bombardea al objetivo con intentos de inicio de sesión repetidos que generan muchos prompts de MFA. El atacante espera que el usuario se distraiga o se exaspere lo suficiente como para aceptar uno de ellos.

Los atacantes también pueden utilizar técnicas de ingeniería social para evadir la MFA, llamando a los usuarios por teléfono y utilizando diversas estrategias para hacer que el usuario valide una autenticación en un servicio objetivo.

Otros métodos pueden ser el uso de kits de phishing que utilizan proxies inversos transparentes para recopilar credenciales y cookies de sesión en tiempo real y evitar la MFA.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.

¡Alerta! Un nuevo gusano de Linux está propagándose

¡Alerta! Un nuevo gusano de Linux está propagándoseEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a El 2022 y el persistente azote del ransomware en las empresas , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados