Cómo detectar y bloquear el fraude de correo electrónico empresarial (BEC)

En un compromiso de correo electrónico empresarial, generalmente, el atacante utiliza correos electrónicos y técnicas de ingeniería social para hacer que una persona con poder financiero en una empresa transfiera dinero a una cuenta bancaria que el atacante posee. Este tipo de fraude es una estafa sofisticada dirigida a empresas e individuos que realizan transferencias legítimas de fondos.

Detección y bloqueo del BEC basados en características del correo electrónico

Los atacantes de BEC utilizan diferentes técnicas de ingeniería social, pero la mayoría de las veces, utilizan correos electrónicos configurados para pretender provenir de una persona legítima en contacto con el objetivo. Para lograrlo, a menudo registran direcciones de correo electrónico similares a la legítima de la persona suplantada.

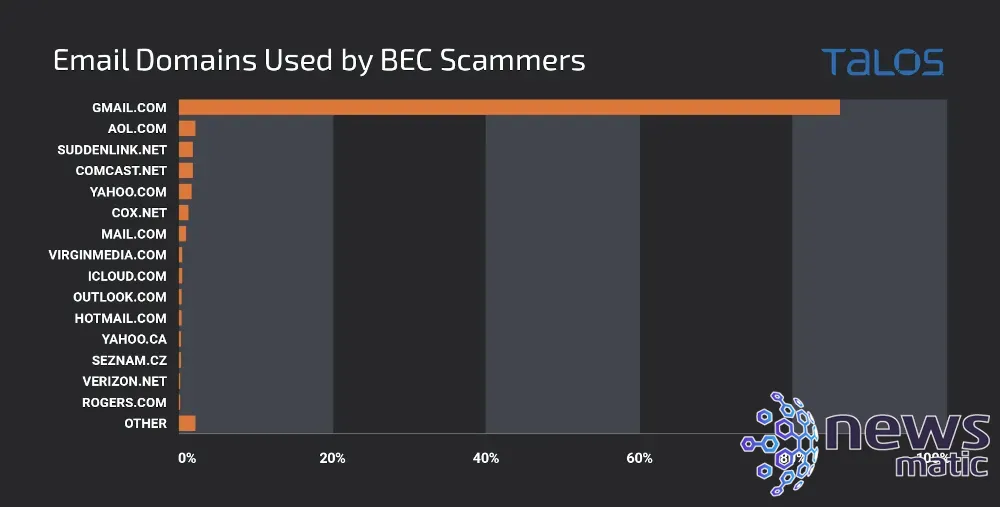

Por lo tanto, una forma de aprovechar esta situación con fines de bloqueo podría ser permitir solo correos electrónicos externos de remitentes confiables. Otra variante consiste en bloquear correos electrónicos procedentes de proveedores de correo electrónico gratuito, ya que los estafadores a menudo los utilizan, como reveló Cisco Talos (Figura A).

Figura A

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelSin embargo, la creación de listas de bloqueo de correo electrónico puede ser difícil para los usuarios, ya que a veces reciben correos electrónicos externos de personas que aún no han sido agregadas a su lista de confianza.

Varias opciones de software de seguridad pueden ayudar a implementar detecciones basadas en políticas de correos electrónicos BEC. Estas soluciones generalmente almacenan los nombres y direcciones de correo electrónico de los ejecutivos en una base de datos que se utiliza en cada correo electrónico entrante. Si se encuentra el nombre en el campo "de" de un correo electrónico y no coincide con el legítimo almacenado en la base de datos, se genera una alerta de intento de BEC.

Hay una limitación evidente para este tipo de detección: si el correo electrónico proviene de cualquier otra persona que no sea el ejecutivo, no se genera ninguna alerta. Los atacantes también pueden suplantar la dirección legítima en el campo "de" en algunos casos, pero utilizar un campo "responder a" diferente, lo que podría ayudar a eludir algunas detecciones si se basan únicamente en el campo "de".

Y en algunos casos, los estafadores podrían haber comprometido la bandeja de entrada del correo electrónico del ejecutivo y ser capaces de enviar correos electrónicos suplantándolos sin generar alertas para ese tipo de detección.

Otro enfoque: creación de perfil basada en modelos de aprendizaje automático

Según la investigación de Talos, es posible crear un perfil de ejecutivos de nivel C mediante el uso de un algoritmo de aprendizaje automático para analizar todos los correos electrónicos.

Este perfil se basaría en varios elementos, como el estilo de escritura de la persona, sus actividades, la ubicación geográfica al enviar correos electrónicos y la marca de tiempo de envío. También se podría generar un grafo de relaciones que capture las interacciones por correo electrónico de la persona con otros.

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosEn caso de cualquier desviación del perfil, se podría generar una alerta de BEC.

Al igual que para la detección tradicional, el método tiene algunas limitaciones. La generación del perfil debe realizarse a partir de tráfico real, y la recopilación de datos, la construcción y el entrenamiento del modelo llevarán tiempo. Además, construirlo para cada empleado de la empresa sería un desafío.

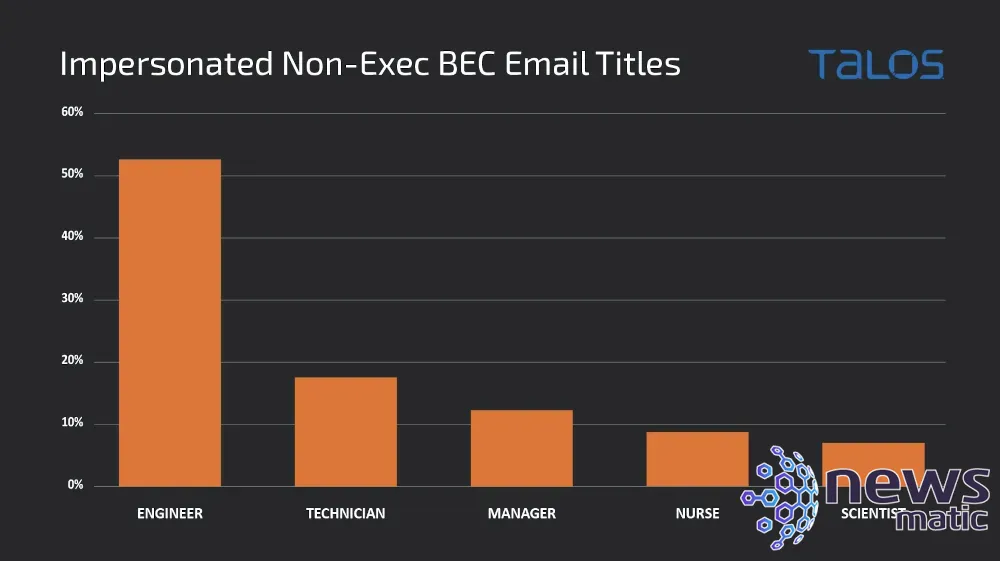

En cuanto a las personas suplantadas no ejecutivas en las empresas, Talos indica que más del 50% de las veces son ingenieros (Figura B).

Figura B

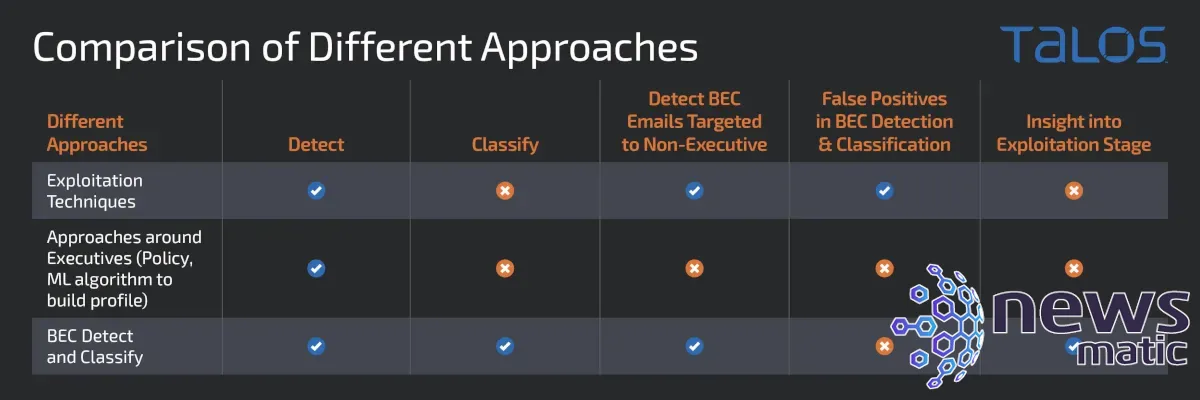

Un enfoque basado en intención para la detección de BEC

Este enfoque tiene como objetivo resolver los mayores problemas de los métodos basados en políticas y algoritmos de aprendizaje automático: la falta de escalabilidad del modelo y las dificultades para mantener una base de datos de direcciones de correo electrónico de remitentes y sus nombres.

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasPara superar esas limitaciones en la detección de estafas de BEC, Talos ofrece un enfoque basado en intención.

Este enfoque separa la detección de la amenaza de BEC en dos problemas distintos. El primero es un problema de clase binaria. Clasifica los correos electrónicos en un mensaje de BEC. El segundo es un problema de múltiples clases, clasificando el BEC en el tipo de estafa.

El investigador explica que el enfoque basado en intención no solo detecta correos electrónicos BEC, sino que también los categoriza en un tipo de estafa de BEC: nómina, transferencia de dinero, gancho inicial, estafas de tarjetas de regalo, estafas de facturas, estafas de adquisición, estafas de informes W2, informes de antigüedad y más.

Desde un punto de vista técnico, consiste en extraer el texto del correo electrónico y convertir las oraciones en vectores numéricos. Esta conversión se basa en algoritmos NNLM o BERT, que capturan el significado de las palabras en la oración y luego realizan la detección y clasificación utilizando redes neuronales profundas. La salida final es una probabilidad de que el correo electrónico sea un intento de BEC. Una baja confianza en el resultado llevará a detecciones más analíticas para proporcionar un indicador de confianza final.

Este enfoque funciona sin importar quién sea suplantado en la empresa.

Figura C

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Protege tus contraseñas con PAM: Tu aliado para la seguridad

La necesidad de generar conciencia

Independientemente del tipo de solución automatizada que se implemente para proteger a las empresas y empleados de caer en el fraude de BEC, sigue siendo una gran adición entrenar a los empleados y generar conciencia sobre qué es el fraude de BEC, cómo ocurre, qué tipo de trucos de ingeniería social utiliza y qué debería generar sospechas.

Los usuarios también deben ser conscientes de que el fraude de BEC puede ocurrir no solo por correo electrónico, sino también por voz. Algunos fraudes de BEC podrían aprovechar llamadas telefónicas para acercarse a los empleados e incluso mensajes de texto.

Cualquier intento de cambiar el modus operandi de una transferencia financiera, cualquier cambio repentino de una cuenta bancaria receptora debe provocar de inmediato una alarma e investigarse. El usuario objetivo nunca debe tener miedo de comunicarse con el remitente de la solicitud a través de otro canal de comunicación para confirmar que no hay una estafa en curso.

Asegure los dispositivos móviles de su equipo y detecte rápidamente estafas de phishing con la Política de seguridad de dispositivos móviles de los expertos en políticas de Newsmatic Premium.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.

Cómo configurar un servidor VPN para hacer conexiones a través de firewalls

Cómo configurar un servidor VPN para hacer conexiones a través de firewallsEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Cómo detectar y bloquear el fraude de correo electrónico empresarial (BEC) , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados