El peligroso juego de los recortes de papel: amenaza para 70

Varios grupos de ransomware y actores de ciberespionaje patrocinados por el estado están explotando una vulnerabilidad que afecta a las herramientas de software de impresión PaperCut MF y PaperCut NG para comprometer a sus objetivos. El Buró Federal de Investigaciones y la Agencia de Seguridad Cibernética y de Infraestructura emitieron un informe conjunto detallando esta vulnerabilidad, CVE-2023-27350.

¿Qué es esta vulnerabilidad en PaperCut?

La nueva vulnerabilidad en PaperCut, CVE-2023-27350, afecta a diferentes software de PaperCut MF y PaperCut NG, lo que permite a un atacante saltarse la autenticación y ejecutar código arbitrario con privilegios de SYSTEM.

Un archivo pc-app.exe en los servidores vulnerables de PaperCut se ejecuta con privilegios de SYSTEM o de nivel de root, dependiendo de la configuración, y podría ser explotado para ejecutar otros procesos, como cmd.exe para comandos de línea o powershell.exe para scripts de PowerShell. Estos procesos secundarios se benefician de los privilegios del archivo pc-app.exe, lo que permite a los atacantes ejecutar código con altos privilegios en el servidor.

PaperCut anunció la vulnerabilidad en marzo de 2023 y luego actualizó su sitio web para indicar que la compañía tiene evidencia de que se están explotando servidores sin parches en la naturaleza. Un banner en la parte superior del sitio de la compañía muestra un enlace a la comunicación, que se marca como urgente para todos los clientes de PaperCut NG y MF. El parche ha estado disponible desde marzo de 2023.

Otra vulnerabilidad que afecta al software PaperCut MF y NG, CVE-2023-27351, permite a un atacante no autenticado extraer información como nombre de usuario, nombres completos, direcciones de correo electrónico, información de la oficina y cualquier número de tarjeta asociado con el usuario. Si bien PaperCut no tiene evidencia de que esta vulnerabilidad se haya utilizado en la naturaleza, un tweet de Microsoft menciona el uso de la vulnerabilidad sin proporcionar más información al respecto.

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelExploit activo por grupos de ransomware

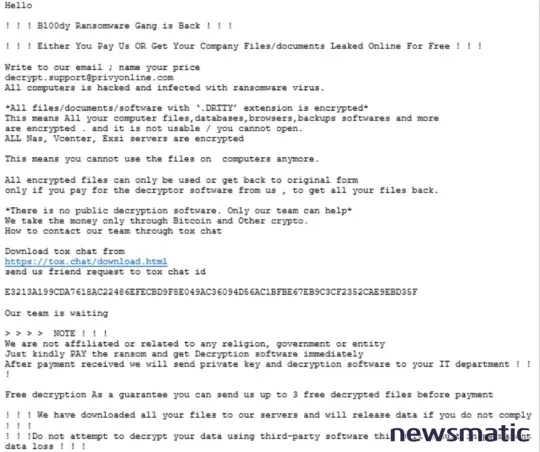

Según el FBI, el grupo de ransomware Bl00dy ha obtenido acceso a las redes de las víctimas en el Subsector de Instalaciones Educativas, y algunos de estos ataques han llevado a la extracción de datos y al cifrado de esos sistemas. El actor de amenazas deja una nota en los sistemas afectados solicitando un pago en criptomoneda (Figura A).

Figura A

El actor de amenazas explotó la vulnerabilidad de PaperCut a través de la interfaz de impresión del software para descargar y ejecutar software legítimo de gestión y mantenimiento remoto para lograr su objetivo. El FBI incluso identificó información relacionada con la descarga y ejecución de malware, incluidos DiceLoader, TrueBot y Cobalt Strike beacons; aunque aún no está claro cómo se utilizaron.

Inteligencia de Amenazas de Microsoft tuiteó sobre ataques recientes que aprovechan la vulnerabilidad de PaperCut para entregar el ransomware Clop desde el 13 de abril de 2023. El grupo detrás de esa operación es conocido por Microsoft como Lace Tempest, que anteriormente aprovechó GoAnywhere y Raspberry Robin para entregar malware. Microsoft también informó sobre despliegues de Lockbit que utilizan la misma vulnerabilidad como vector de compromiso inicial.

Amenazas de ciberespionaje por actores de amenazas

Con más de 70,000 organizaciones que utilizan PaperCut en más de 200 países, otros actores de amenazas se han interesado en aprovechar esta vulnerabilidad. CISA informa que el 68% de los servidores de PaperCut expuestos en los Estados Unidos (esto incluye servidores vulnerables y no vulnerables) pertenecen al Subsector de Instalaciones Educativas. PaperCut también tiene clientes en gobiernos locales, empresas legales, ciencias de la vida, atención médica y educación superior, según su sitio web.

Cómo proteger tu computadora de los virus: métodos y consejos

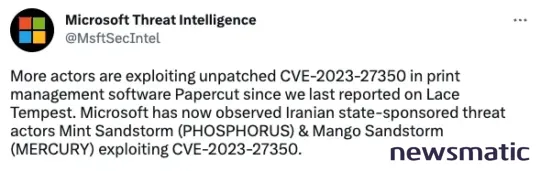

Cómo proteger tu computadora de los virus: métodos y consejosMicrosoft tuiteó el 5 de mayo de 2023, que dos actores de ciberespionaje patrocinados por el estado iraní, Mint Sandstorm (también conocido como Charming Kitten y Phosphorus) y Mango Sandstorm (también conocido como Muddy Water, Static Kitten y Mercury), han adaptado rápidamente el exploit en sus operaciones para lograr el acceso inicial después de que se publicaran los conceptos de prueba públicos (Figura B).

Figura B

Cómo detectar esta amenaza de ciberseguridad

El CISA ofrece varios métodos para detectar esta amenaza de ciberseguridad.

En primer lugar, los equipos de IT deben monitorear el tráfico de red que intenta acceder a la página SetupCompleted de un servidor de PaperCut vulnerable y expuesto; el CISA proporciona una firma de Suricata para la amenaza emergente de Proofpoint para lograr esta detección. Los registros del servidor de aplicaciones PaperCut con el modo de depuración habilitado pueden ayudar a identificar las líneas que contienen SetupCompleted en un momento que no se correlaciona con la instalación o actualización del servidor, lo que podría indicar una compromiso.

Cualquier modificación de las teclas de configuración print.script.sandboxed o device.script.sandboxed por parte del usuario administrador podría indicar una compromiso y debe verificarse cuidadosamente. Las modificaciones de los scripts de impresión en las impresoras por parte del administrador o los cambios en la configuración de sincronización de usuarios/grupos también podrían indicar una compromiso.

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasAdemás, se deben buscar dominios asociados con la explotación reciente de PaperCut en los archivos de registro de DNS. El CISA proporciona una lista de esos dominios en su informe.

En cuanto a la supervisión del sistema, cualquier proceso secundario generado a partir del proceso pc-app.exe del servidor de PaperCut debe monitorearse cuidadosamente, ya que podría indicar una compromiso exitoso, especialmente si se lanzan herramientas posteriores a la explotación, como cmd.exe o PowerShell. La configuración y los archivos de registro del servidor de PaperCut deben ser analizados exhaustivamente en busca de cualquier compromiso.

Cómo protegerse de esta amenaza de vulnerabilidad en PaperCut

Debería aplicar los parches a los servidores vulnerables de PaperCut lo antes posible para evitar que los atacantes aprovechen la vulnerabilidad CVE-2023-27350.

Si no es posible aplicar los parches de manera oportuna, asegúrese de que los servidores vulnerables no sean accesibles desde Internet. Todo el tráfico entrante de direcciones IP externas a los puertos de administración web, que son 9191 y 9192 de forma predeterminada, debe ser bloqueado.

Debería aplicar restricciones de lista de permitidos y configurar para permitir solo las direcciones IP de los servidores de sitios verificados en su red.

Como siempre, todos los sistemas y software deben estar actualizados y parchados para evitar ser comprometidos por una vulnerabilidad común.

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Protege tus contraseñas con PAM: Tu aliado para la seguridadEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a El peligroso juego de los recortes de papel: amenaza para 70 , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados