Alerta Empresarial: La amenaza del IT sombra - puertas abiertas sin vigilancia

Si tienes la suerte de tener un Lamborghini en tu garaje, seguramente tendrás cámaras al menos en la puerta del garaje, en la puerta trasera, en la puerta del sótano y probablemente en las ventanas del baño. Extrapolando eso a la ciberseguridad empresarial, un ámbito en el que las pérdidas podrían equivaler a las de innumerables autos exóticos: las organizaciones necesitan visibilidad sobre todos los activos expuestos, así como una revisión exhaustiva de las herramientas con licencia pero no utilizadas que generan costos ocultos.

Desafortunadamente, según la plataforma de inteligencia de activos Sevco Security, muchas organizaciones tienen ventanas (y Windows) y puertas que sus equipos de TI y seguridad ni siquiera conocen, o que no tienen cerraduras digitales adecuadas. En su segundo informe anual Estado de la Superficie de Ataque de Ciberseguridad, que recopiló datos de 500 organizaciones y casi un millón de activos de TI, Sevco informa que la gran mayoría de las organizaciones analizadas no tienen una visibilidad completa de los activos que necesitan asegurar.

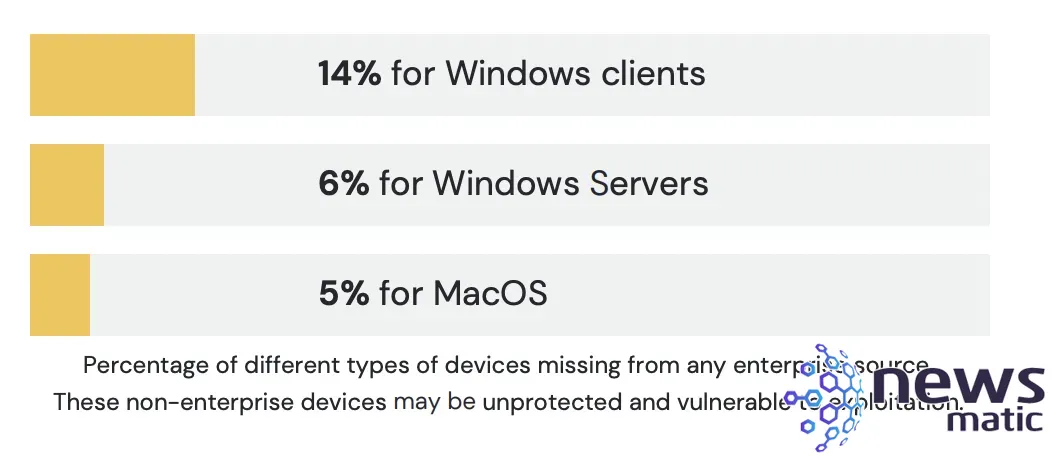

Según el informe, aproximadamente el 20% de los activos de TI son invisibles para los equipos de seguridad. Estos son puntos de entrada a las redes corporativas, pero no aparecen en una fuente empresarial, como la protección de endpoint, sistemas de gestión de configuración/actualización, servicios de directorio o herramientas de gestión de dispositivos móviles.

"Estos activos consisten en gran medida en dispositivos personales de los empleados que se conectan desde casa, así como en dispositivos y servidores utilizados en proyectos de TI paralelos realizados fuera del alcance y la supervisión de los equipos de TI y seguridad", dijo el CEO de la empresa, J.J. Guy, en el estudio. "En ambos casos, estos dispositivos carecen de las herramientas de seguridad que protegerán su entorno de TI si el dispositivo es explotado. El riesgo aquí es claro: no puedes proteger los activos que no puedes ver".

Windows, algunos dispositivos macOS carecen de protección

Además de los activos de TI que carecen de protección de endpoint, la empresa dijo que casi el 27% de los activos de TI no están cubiertos por las soluciones de gestión de parches empresariales. La empresa afirma:

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel- El 23% de los servidores con Windows no tienen protección de endpoint.

- El 21% de los servidores con Windows no están cubiertos por la gestión de parches.

- El 6% de los servidores con Windows no se encuentra en ningún inventario de software empresarial.

- El 14% de los clientes de Windows que acceden a los activos corporativos no son dispositivos empresariales.

- El 5% de los dispositivos macOS que acceden a los activos corporativos no son dispositivos empresariales.

Los autores del informe dijeron que los clientes de Windows que evaden la detección están en dispositivos o sistemas personales, o al menos en dispositivos que acceden a los activos de automatización de oficina de software como servicio de una empresa u otra infraestructura de TI, pero que no están incluidos en las tecnologías de gestión de dispositivos móviles de la empresa.

"Si bien conectarse a herramientas de automatización de software como servicio puede ser permisible, hacerlo a gran escala y sin visibilidad sobre qué activos están accediendo a la red introduce un riesgo significativo", dijo el estudio.

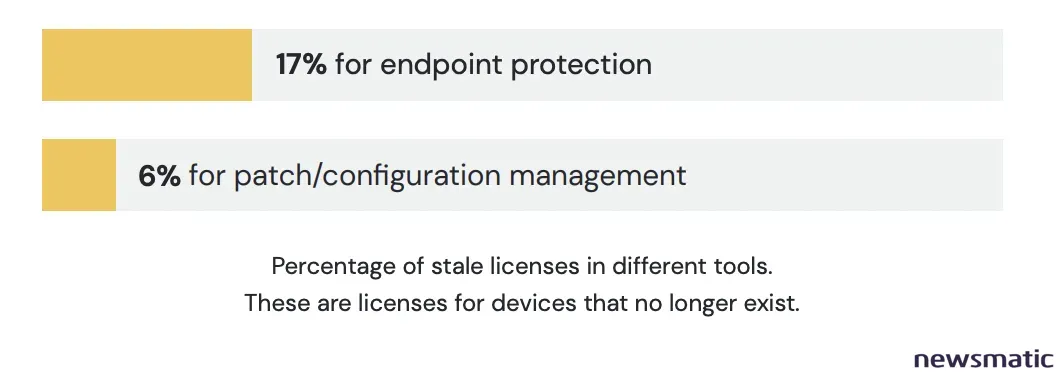

Las licencias inactivas son costos invisibles

El informe también analizó las "licencias inactivas", que representan dispositivos o sistemas cuyas licencias caducaron, no existen o se desconectaron incorrectamente. El estudio encontró que:

- Aproximadamente el 17% del software de protección de endpoint tiene licencia pero no se utiliza.

- Aproximadamente el 6% del software de gestión de parches y configuración tiene licencia pero no se utiliza (Figura B).

También informó que los activos huérfanos, es decir, aquellos que aparecen en la consola de control de seguridad con un agente fuente instalado, pero que no se han registrado durante un período considerable de tiempo, representan una amenaza.

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejos"Las organizaciones con dispositivos huérfanos están plagadas de brechas de seguridad desconocidas y las organizaciones con licencias inactivas están pagando de más por software", dijo la compañía.

Encontrar problemas y herramientas no utilizadas

El informe de Sevco sugiere los pasos que los equipos de TI pueden tomar para asegurar sus activos expuestos, que incluyen:

- Revisar las herramientas de seguridad/TI en busca de lagunas de cobertura, correlacionando y eliminando duplicados de dispositivos en diferentes fuentes.

- Encontrar dispositivos huérfanos que puedan ser vulnerables.

- Implementar gestión de dispositivos móviles para asegurar mejor los dispositivos personales.

- Identificar y eliminar licencias inactivas en dispositivos que no se hayan registrado ni utilizado en un mes.

- Reasignar las licencias a otros dispositivos o reducir su nivel para ahorrar costos o utilizar el presupuesto de manera más productiva.

"Los entornos de TI cambian constantemente a medida que se introducen nuevos dispositivos y nuevas herramientas", según el estudio. "Los actores maliciosos se han vuelto muy hábiles en aprovechar esos cambios para aprovechar las vulnerabilidades".

La empresa sugirió hacer inventario de todos los dispositivos y sistemas que ofrecen el acceso a las redes. "Con el fin de mantener la ventaja frente a adversarios sofisticados, es fundamental que los equipos de TI y seguridad mantengan un inventario preciso y actualizado de activos que refleje la realidad de su entorno de TI dinámico".

Descarga: Esta política de TI sombra de Newsmatic Premium.

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Alerta Empresarial: La amenaza del IT sombra - puertas abiertas sin vigilancia , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados