Ataques de ransomware a bases de datos Elasticsearch expuestas en Internet: Cómo protegerse

Elasticsearch es un potente motor de búsqueda para diversas bases de datos, que a menudo se utiliza para manipular datos internos. Si bien algunas instancias de Elasticsearch solo son accesibles desde una red interna, muchas otras están expuestas a Internet y pueden ser accedidas por cualquier persona que conozca la ruta, la URL que conduce a ella.

El ataque

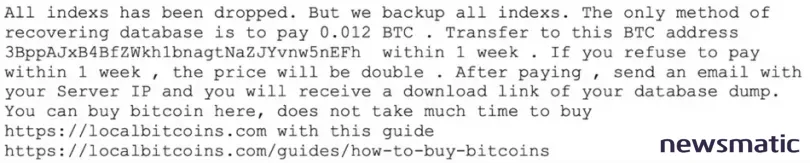

Secureworks informa de una nueva campaña de ciberdelincuencia en la que se utilizan muchas instancias de Elasticsearch expuestas a Internet y sin seguridad para robar bases de datos y reemplazarlas con una nota de rescate. La nota solicita un rescate a pagar para recuperar la base de datos (Figura A).

Figura A

Las instancias de Elasticsearch afectadas que han sido víctimas no estaban aseguradas en el sentido de que eran completamente accesibles sin autenticación. La nota de rescate se almacenó en el campo "message" de un índice único llamado "read_me_to_recover_database" por el actor de amenazas. También se dejó una dirección de correo electrónico de contacto única para que la víctima pudiera comunicarse con los atacantes y negociar el rescate.

El equipo de investigación de amenazas de Secureworks (CTU, por sus siglas en inglés) identificó cuatro direcciones de correo electrónico diferentes responsables de la comprometación de más de 1,200 bases de datos diferentes. Dado que la nota de rescate es siempre la misma, es probable que todas las 1,200 bases de datos hayan sido comprometidas por el mismo actor de amenazas. Aún no es posible determinar el número exacto de empresas involucradas, ya que la gran mayoría de las bases de datos estaban alojadas en redes de proveedores en la nube y es probable que algunas bases de datos pertenezcan a la misma organización.

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelVER: Política de seguridad de dispositivos móviles (Newsmatic Premium)

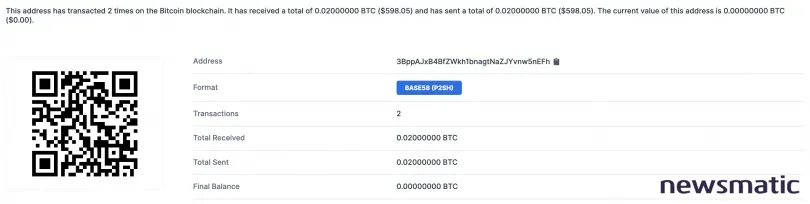

Aunque la campaña es amplia, realmente no ha tenido éxito para el actor de amenazas. Secureworks informa que los atacantes están utilizando dos carteras de Bitcoin, pero al revisar una de las dos, solo se muestran dos transacciones, por un monto total de aproximadamente $600 al momento de escribir este artículo (Figura B).

Figura B

CTU de Secureworks cree que el atacante probablemente usó un script automatizado para realizar todo el trabajo: identificar sistemas vulnerables, eliminar la base de datos y dejar la nota de rescate. Es probable que los atacantes nunca hayan realizado una copia de seguridad de los datos, dada la cantidad de almacenamiento requerida para guardar los datos de 1,200 bases de datos, según los investigadores.

La amenaza en bases de datos no seguras

Este tipo de ataque ya ha ocurrido anteriormente, por ejemplo, en 2017, cuando 27,000 servidores de MongoDB fueron afectados por un ataque similar. En 2020, un atacante intentó extorsionar a 22,900 bases de datos de MongoDB y amenazó a las víctimas con exponer sus datos públicamente y denunciar las filtraciones de datos a la autoridad encargada de hacer cumplir el Reglamento General de Protección de Datos (GDPR, por sus siglas en inglés).

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosEn 2018, una base de datos no segura perteneciente a una empresa de marketing por correo electrónico resultó en la exposición de 11 millones de registros.

Además del riesgo de rescate y robo de datos, los actores de amenazas también pueden hacer copias de bases de datos sensibles para facilitar compromisos adicionales o llevar a cabo operaciones de ciberespionaje.

VER: Violación de contraseñas: Por qué la cultura popular y las contraseñas no se mezclan (PDF gratuito) (Newsmatic)

Cómo protegerse de esta amenaza

En primer lugar, ninguna base de datos debería estar expuesta a Internet si no es estrictamente necesario. Si bien algunos negocios requieren que sus bases de datos estén accesibles en línea, muchas veces las bases de datos expuestas a Internet están ahí solo para hacerlo más fácil para los usuarios.

Otro error común consiste en malinterpretar los tutoriales de configuración de bases de datos, cometer errores honestos al configurar esas bases de datos o incluso implementar imágenes mal configuradas de bases de datos previas mal configuradas.

En el caso de Elasticsearch, se proporciona orientación sobre cómo asegurarlo en su sitio web. Elastic recomienda nunca ejecutar Elasticsearch sin seguridad habilitada, nunca como usuario "root" y protegerlo de Internet público, preferiblemente detrás de un firewall o VPN. También se deben establecer controles de acceso basados en roles y asignar los privilegios correspondientes a cada usuario.

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasSi realmente es necesario acceder a una base de datos desde Internet, esta debe estar protegida adicionalmente con una autenticación sólida. Se debe implementar la autenticación de múltiples factores (MFA), de modo que incluso si un atacante tiene credenciales válidas para iniciar sesión, no tenga acceso al segundo canal de autenticación. Es posible configurar Elasticsearch con MFA, ya sea mediante un mensaje de texto en un dispositivo móvil o un token en una herramienta de autenticación como Google Authenticator.

En Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Ataques de ransomware a bases de datos Elasticsearch expuestas en Internet: Cómo protegerse , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados