La tecnología de engaño: una estrategia efectiva para proteger tus recursos de ataques cibernéticos

No puedes permitirte ser reactivo en materia de seguridad. En lugar de esperar hasta que te des cuenta de un ataque, debes asumir que eres vulnerable y que ya has sido atacado. "Suponer una intrusión" es un principio de seguridad que sugiere que actúes como si todos tus recursos: aplicaciones, redes, identidades y servicios, tanto internos como externos, fueran inseguros y ya hubieran sido comprometidos, aunque tú no lo sepas.

Colocando una trampa para exponer a los ciberatacantes

Los adversarios a menudo comienzan "a ciegas" después de una infiltración exitosa, sin tener idea de exactamente a qué sistemas pueden acceder, qué hacen y cómo están conectados a diferentes partes de una organización. Durante esta fase de reconocimiento, es cuando es más probable que un adversario se comunique o investigue otros servicios y sistemas", dijo Ross Bevington, investigador de seguridad principal en el Centro de Inteligencia de Amenazas de Microsoft, a Newsmatic.

Es aquí donde entran en juego las tecnologías de engaño, como las trampas (infraestructura que parece ser un servidor o una base de datos real, pero que no ejecuta una carga de trabajo en vivo) y los honeytokens (objetos engañosos en las cargas de trabajo reales que ya estás ejecutando). "Al representarse a sí mismo como sistemas o servicios de interés para un atacante, pero que en realidad no se utilizan en ningún proceso comercial, se puede construir una lógica de detección de alta fidelidad que alerta al equipo de seguridad sobre actividades posteriores a la infiltración", explicó Bevington.

La tecnología de engaño funciona mejor cuando es difícil distinguir a distancia entre un sistema real y algo que es falso, explicó. De esta manera, el atacante pierde tiempo en la trampa.

Además, ahora sabes que el atacante está allí. Debido a que no hay una razón legítima para acceder a esos recursos, cualquier persona que lo intente claramente no está familiarizada con tu sistema. Podría ser un nuevo empleado que necesita capacitación (también útil saberlo), pero también podría ser un atacante.

Puedes utilizar el engaño como detección de intrusiones, como una trampa, o puedes exponerlo deliberadamente (lo que Microsoft mismo hace) "...como una forma de recopilar inteligencia sobre las amenazas que los adversarios pueden estar planificando antes de la infiltración", dijo.

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel"De cualquier manera, el objetivo de la tecnología de engaño es aumentar significativamente los costos para el atacante y reducir los del defensor", dijo Bevington.

Algunas técnicas de engaño requieren más trabajo. "Muchos clientes toman medidas para personalizar sus señuelos, trampas y trampas en función de sus formas de trabajar", nos dijo Bevington.

Pero ejecutar una infraestructura adicional lleva tiempo e implica costos. Además, debes hacer que parezca una carga de trabajo legítima sin copiar ninguna información confidencial, de lo contrario, el atacante sabrá que es falso. Además, el equipo de seguridad que administra una trampa no siempre sabe cómo son en la vida real las cargas de trabajo, al igual que los equipos de administración y operaciones, pero hasta ahora, los equipos de ingeniería de software han tenido pocas herramientas para establecer este tipo de trampas (incluso cuando la filosofía de "desplazar a la izquierda" de DevOps significa que están más involucrados en la seguridad).

VER: Política de seguridad de dispositivos móviles (Newsmatic Premium)

Honeytokens simplificados

Microsoft ha estado utilizando técnicas de engaño desde hace bastante tiempo, debido a que muchos atacantes intentan acceder a los servicios y cuentas de clientes de Microsoft (esto es parte de lo que Microsoft llama su "red de sensores"). "Hemos visto un gran valor en incrustar tecnología como tokens y trampas en nuestra postura de seguridad interna", dijo Bevington. Esa información de engaño ha ayudado a los analistas de Microsoft a descubrir nuevas amenazas contra Windows, Linux y dispositivos IoT. Al exponer un servidor de API de Docker abierto, se encontraron atacantes que utilizaron el marco de monitoreo Weave Scope para comprometer contenedores, y otras tecnologías de engaño revelaron cómo atacaban dispositivos IoT como Mozi y Trickbot.

Una vez que descubre las formas en que los atacantes comprometen la infraestructura, Microsoft puede agregar protecciones en sus servicios de Defender para esos ataques específicos. También ha estado poniendo los datos de engaño a disposición de los investigadores que buscan formas de automatizar el procesamiento de esos datos para la detección.

Cómo proteger tu computadora de los virus: métodos y consejos

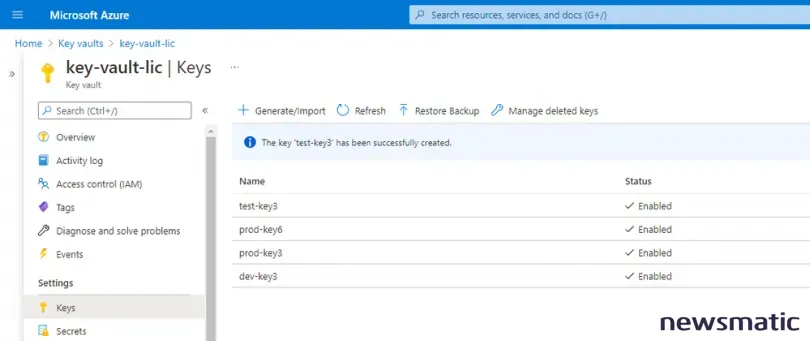

Cómo proteger tu computadora de los virus: métodos y consejosPero con la nueva solución Microsoft Sentinel Deception (Honey Tokens) para colocar claves y secretos falsos en Azure Key Vault, no necesitas ser un experto en seguridad para utilizar tecnologías de engaño. "Uno de los objetivos de Sentinel y nuestra vista previa del token de Azure Key Vault es reducir la complejidad de implementar estas soluciones para que cualquier organización interesada en esta tecnología pueda implementarlas de manera fácil y segura", dijo Bevington.

Incluye reglas de análisis para monitorear la actividad de los honeytokens (incluido un atacante que intenta desactivar ese monitoreo) y cuadernos de trabajo para implementar los honeytokens (además de recomendaciones en Azure Security Center) e investigar los incidentes de honeytokens. Los honeytokens reciben nombres basados en tus claves y secretos existentes y puedes usar los mismos prefijos de palabras clave que usas para tus tokens reales.

Puede parecer contradictorio invitar a los atacantes a un servicio tan importante como Azure Key Vault, pero en realidad solo estás averiguando si has asegurado correctamente el servicio con opciones como la identidad administrada. Con honeytokens que pretenden ser secretos y credenciales de acceso, "las claves son una recompensa tan significativa para un atacante que podrían gastar recursos significativos tratando de acceder a estos datos", señaló Bevington. Es importante implementar procesos y prácticas básicas de seguridad, como la autenticación multifactorial y sin contraseña, y asegurarse de monitorear cualquier alerta relacionada con tus honeytokens u otras tecnologías de engaño de cerca.

Considera esto como otra capa en tus defensas. Además de engañar a los verdaderos atacantes para que vayan tras recursos falsos, también puedes ver cómo sería un ataque real, por ejemplo, simulando ataques de denegación de servicio en los recursos que proteges con Azure utilizando servicios como Red Button o BreakingPoint Cloud. Intenta explorar tus propios sistemas con herramientas de equipos de Red Team como Stormspotter, que te muestran qué recursos en tus suscripciones de Azure son visibles, para que sepas lo que un atacante vería mientras comienzan a investigar.

Utilizar lo que aprendes sobre cómo se comportan los atacantes a partir de técnicas de engaño para proteger tus recursos reales puede ayudarte a estar un paso adelante.

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a La tecnología de engaño: una estrategia efectiva para proteger tus recursos de ataques cibernéticos , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados