Descubren el rootkit CosmicStrand en placas madre de Gigabyte y ASUS

¿Qué son los rootkits?

Los rootkits están diseñados para proporcionar acceso a una computadora y posiblemente ocultar otro software malicioso que se ejecuta en ella. Algunos rootkits no residen en el sistema de archivos habitual del sistema operativo, sino en otros lugares, como el firmware. Además, los rootkits suelen ejecutarse a nivel de kernel en lugar del nivel de software común.

Hablar de un rootkit implica mucho más esfuerzo en su desarrollo en comparación con el malware habitual, ya que se enfrenta a muchos desafíos técnicos y de programación adicionales.

Una nueva investigación de Kaspersky expone un rootkit denominado CosmicStrand, que se encuentra silenciosamente en la Interfaz de Firmware Extensible Unificado (UEFI) de computadoras específicas.

Según Kaspersky, el rootkit se encuentra en las imágenes de firmware de placas base Gigabyte o ASUS. Las imágenes de firmware infectadas están relacionadas con diseños que utilizan el chipset H81, lo que sugiere que puede existir una vulnerabilidad común que permitió a los atacantes inyectar el rootkit en la imagen del firmware.

¿Cómo funciona CosmicStrand?

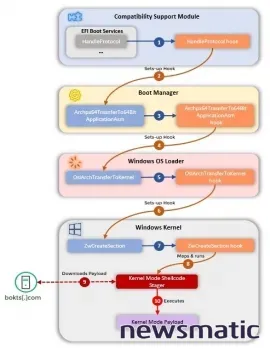

Las imágenes de firmware afectadas se han modificado para ejecutar el código malicioso al inicio del sistema. Se desencadena una larga cadena de ejecución para descargar e implementar contenido malicioso dentro del kernel del sistema operativo Windows en la máquina afectada. El punto de entrada inicial del firmware se ha parcheado para redirigir a la ejecución de código añadido en la sección .reloc.

El firmware se modifica con un parcheador automatizado, lo que significa que los atacantes tuvieron acceso previo a la computadora de la víctima para extraer el firmware, inyectar el código malicioso y sobrescribir el firmware de la placa base.

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelDado que el objetivo de este rootkit es permitir la ejecución de código malicioso a nivel de kernel del sistema operativo, la cadena de infección es altamente compleja, mucho más que en cualquier infección de malware habitual. El código UEFI se ejecuta antes de que se cargue el sistema Windows, lo que significa que el atacante debe encontrar alguna manera de pasar el código malicioso al sistema operativo antes de que se inicie, mientras que el código UEFI ya se habrá terminado.

El atacante logra esto estableciendo múltiples hooks en sucesión, lo que permite que el código malicioso se ejecute después de que se haya lanzado el sistema operativo (Figura A).

Figura A

Durante la cadena de infección, el rootkit se encarga de desactivar la Protección de Parches del Kernel (KPP), también conocida como PatchGuard, un mecanismo de seguridad de Windows de 64 bits que evita modificaciones en las estructuras clave del kernel de Windows en la memoria.

Al final del arranque del sistema operativo, el rootkit CosmicStrand asigna un búfer en el espacio de direcciones del kernel y mapea un shellcode allí para luego ejecutarlo.

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosLa carga maliciosa a nivel de kernel

El shellcode ejecutado por el rootkit espera un nuevo hilo en winlogon.exe y luego ejecuta una devolución de llamada en este contexto, que tiene privilegios elevados. A continuación, espera 10 minutos antes de comprobar la conectividad a Internet. Esta comprobación se realiza mediante la Interfaz de Dispositivo de Transporte en lugar de utilizar las funciones habituales de API de alto nivel, y envía una solicitud DNS al servidor DNS de Google o a uno personalizado ubicado en China.

Si hay conectividad a Internet, el shellcode recupera la carga final desde un servidor C2 update.bokts[.]com. Se espera que la carga sea recibida en fragmentos de 528 bytes siguiendo una estructura particular, probablemente para evitar herramientas de análisis automatizadas.

Esa última carga no pudo ser recuperada por Kaspersky, pero los investigadores encontraron una muestra de modo de usuario en la memoria de una de las computadoras infectadas que pudieron analizar. Se cree que esta muestra está relacionada con CosmicStrand, creando un usuario llamado "aaaabbbb" en la máquina objetivo y añadiendo ese usuario al grupo de administradores locales.

Una amenaza de larga duración dirigida a particulares

Kaspersky descubrió versiones anteriores del rootkit que alcanzaron otro servidor C2 para obtener más shellcode. Estas versiones anteriores podrían haber sido utilizadas entre finales de 2016 y mediados de 2017, mientras que la última versión estuvo activa en 2020. Una versión anterior del rootkit también fue analizada por Qihoo360 en 2017.

El análisis de datos relacionados con ambos servidores C2 encontrados por los investigadores indica que los dominios tuvieron una vida útil prolongada y se resolvieron en diferentes direcciones IP durante períodos de tiempo limitados, fuera de los cuales el rootkit no habría estado operativo.

En cuanto a los objetivos de la amenaza CosmicStrand, Kaspersky señaló que todas las víctimas en su telemetría parecen ser particulares que utilizan la versión gratuita de su producto, ubicadas en China, Vietnam, Irán y Rusia.

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasProbable actor de amenazas chino

Según Kaspersky, varios datos llevan a creer que "CosmicStrand fue desarrollado por un actor de amenazas de habla china o utilizando recursos comunes compartidos entre actores de amenazas de habla china".

MyKings botnet utiliza una serie de patrones de código también observados en CosmicStrand, se cree que fue desarrollado por actores de amenazas de habla china. Ambas amenazas comparten etiquetas idénticas al asignar memoria en modo kernel y generan paquetes de red de la misma manera. El código de hash de la API utilizado en ambos también es idéntico y solo se ha encontrado en otros dos rootkits según Kaspersky, MoonBounce y xTalker, también vinculados a actores de amenazas de habla china.

¿Cómo detectar rootkits?

Los rootkits son particularmente difíciles de detectar, especialmente cuando utilizan capacidades de hardware que están fuera del sistema operativo, como es el caso del rootkit CosmicStrand.

Los programas de seguridad que escanean la actividad de la computadora en los niveles más bajos pueden detectar actividad inusual de los rootkits y detectarlos correctamente.

Otra forma de detectarlos es a través de sistemas que no estén infectados por el rootkit pero que estén conectados a la misma red: es posible detectar la actividad de red maliciosa, al igual que cualquier otro malware, utilizando Sistemas de Detección de Intrusiones/Sistemas de Prevención de Intrusiones (IDS/IPS).

Si se sospecha que una computadora está ejecutando un rootkit UEFI, los equipos de respuesta a incidentes pueden verificar el firmware en busca de anomalías. Un firmware que muestra un hash diferente al proporcionado por el fabricante probablemente esté comprometido.

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Protege tus contraseñas con PAM: Tu aliado para la seguridadFinalmente, es importante tener en cuenta que incluso si se eliminan los archivos maliciosos del sistema operativo Windows, el rootkit los reinstalará en cada inicio. Es necesario instalar una versión limpia y segura del firmware para reemplazar el malicioso.

En Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Descubren el rootkit CosmicStrand en placas madre de Gigabyte y ASUS , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados