Aparece Malware de Captura de Credenciales en la Web Profunda: ¡Protégete Ahora!

Las herramientas de extracción de credenciales y spam enfocadas en la nube, utilizadas para extraer de manera ilícita la base de datos de nombres de usuarios, contraseñas y correos electrónicos de una organización, están en aumento. Según algunas estimaciones, para finales de 2022 se habían robado más de 24 mil millones de credenciales. Una de estas herramientas de extracción, detectada en estado salvaje por Cado Security, una empresa de forensia informática en la nube y respuesta a incidentes, es un malware basado en Python al que Cado ha llamado Legion; una herramienta que facilita el lanzamiento de ataques de compromiso empresarial por correo electrónico y otras técnicas de ingeniería social a gran escala.

Ir a:

- Spameo de usuarios de operadoras móviles

- Extracción de datos de bibliotecas web, como números de teléfono

- Usuarios responsables de combatir a Legion

Spameo de usuarios de operadoras móviles

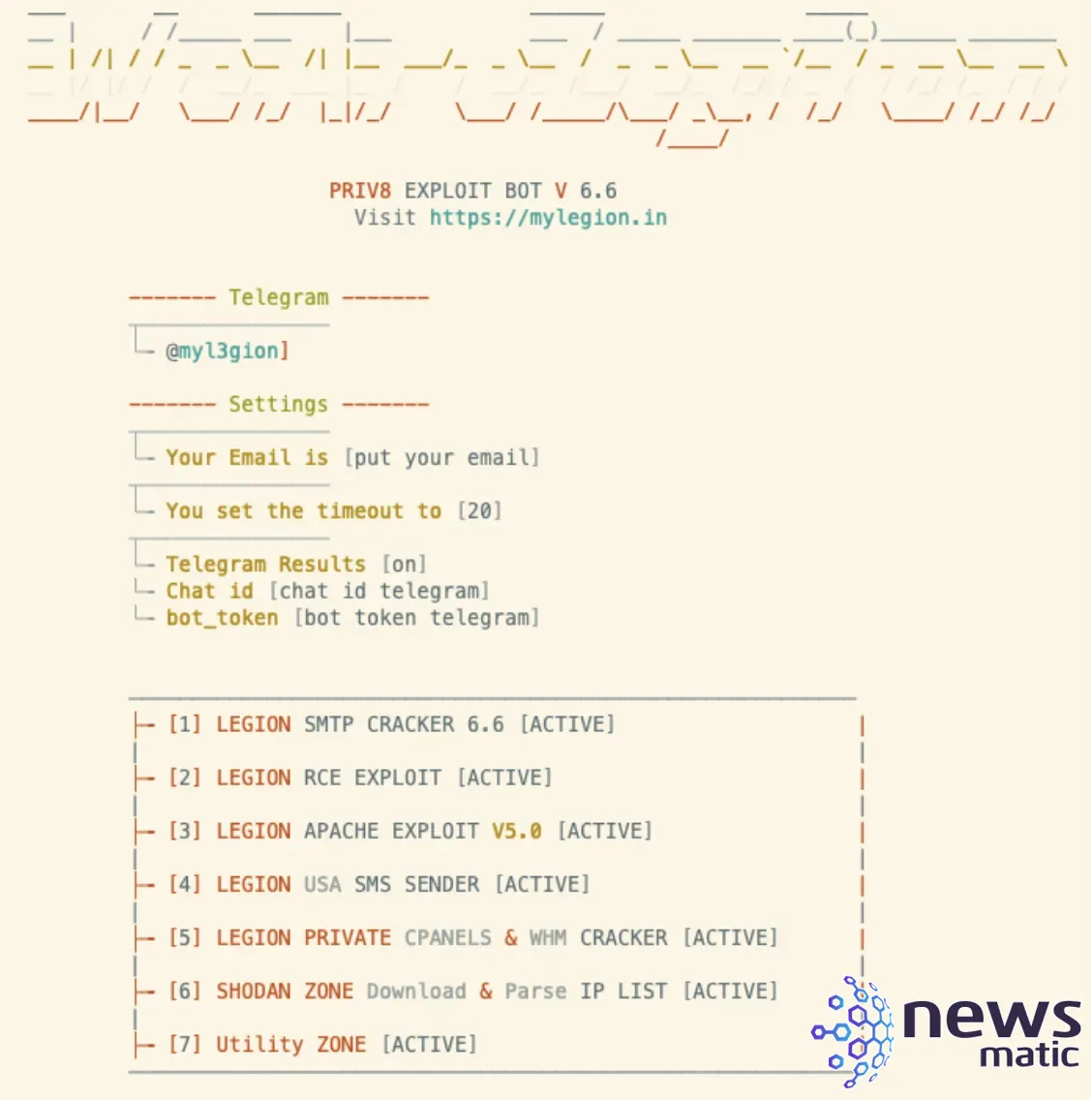

Legion enfoca varios servicios para la explotación de correos electrónicos, según Cado. De acuerdo a la investigación de Cado, Legion está probablemente relacionado con la familia de malware AndroxGh0st, que se reportó por primera vez en diciembre de 2022. Los actores de amenazas venden Legion en la "Dark Web", a través de la aplicación de mensajería Telegram (Figura A).

Figura A

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelSegún la nueva investigación de Cado, Legion utiliza servidores que ejecutan sistemas de gestión de contenido, procesadores hipertextuales (PHP) y marcos basados en PHP para obtener credenciales de proveedores de servicios de correo electrónico, proveedores de servicios en la nube, sistemas de gestión de servidores, bases de datos y plataformas de pago como Stripe y PayPal. También puede secuestrar mensajes de SMS, comprometer credenciales de Amazon Web Services y enviar mensajes de spam de SMS a usuarios de AT&T, Sprint y Verizon.

VER: Política de Seguridad de Dispositivos Móviles (Newsmatic Premium)

El informe indica que Legion parece ser parte de una generación emergente de herramientas de pirateo que buscan automatizar el proceso de extracción de credenciales para comprometer servicios de transferencia de correo electrónico y SMS (Protocolo de transferencia simple de correo electrónico).

Extracción de datos de bibliotecas web, como números de teléfono

Según Matt Muir, investigador de inteligencia de amenazas en Cado Security, este malware crea listas de números de teléfono de telecomunicaciones específicas para dirigirse a ellos utilizando la técnica de web scraping con Python.

"El web scraping es el proceso de extraer datos útiles (generalmente de texto) de páginas web. En el caso de Legion, se utiliza la popular biblioteca de web scraping de Python, BeautifulSoup, para extraer números de teléfono del sitio web randomphonenumbers.com", dijo Muir, agregando que utiliza las credenciales de SMTP obtenidas durante la fase de extracción de credenciales para enviar mensajes a los números de teléfono.

"El phishing sería un uso obvio para esta funcionalidad, pero también puede ser útil para operaciones de spam en general", dijo Muir. "Si tienes la necesidad de enviar mensajes de SMS a granel a números de teléfono al azar, Legion puede ayudarte con esto."

Cómo proteger tu computadora de los virus: métodos y consejos

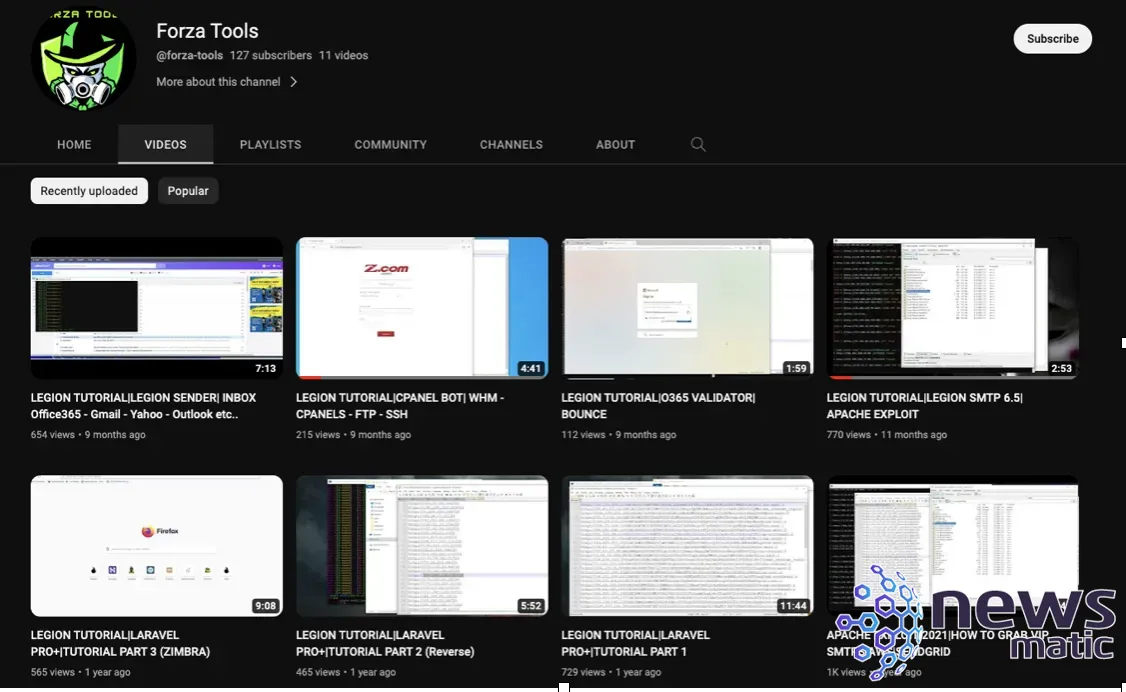

Cómo proteger tu computadora de los virus: métodos y consejosLos investigadores de Cado Labs también encontraron un canal de YouTube llamado "Forza Tools", que incluía una serie de tutoriales titulada "cómo hacerlo" para Legion. Los investigadores señalaron que el hecho de que el desarrollador de Legion haya creado una serie de videos sugiere que la herramienta está ampliamente distribuida y seguramente es un malware de pago (Figura B).

Figura B

Legion comparte características con otros paquetes de malware centrados en la nube

Muir dijo que si bien es difícil rastrear el origen de estas herramientas de malware en la nube debido a que sus desarrolladores se roban entre sí el código, la funcionalidad y la base de código de Legion son similares a las de Andr0xGhost y AlienFox, descubiertos y nombrados por Lacework y Sentinel Labs, respectivamente.

"Esas familias de malware también apuntan a los mismos servicios de SMTP que Legion, incluido AWS SES", dijo Muir, añadiendo que estas herramientas se distribuyen a menudo a través de Telegram y sus características las hacen atractivas para quienes deseen realizar operaciones masivas de spam o phishing. Según Muir, es probable que Legion se venda como una herramienta bajo un modelo de licencia perpetua, a través de un pago único al administrador del grupo de Telegram donde se anuncia la herramienta. Dijo que este modelo de generación de ingresos difiere de una suscripción o pago recurrente, que suelen ofrecer los productos de malware como servicio.

"Aunque podemos asumir que no todos los miembros de estos grupos comprarán una licencia para el software, esto demuestra que hay una demanda considerable para este tipo de herramientas", dijo Muir. "Si tan solo la mitad de los miembros comprara una licencia y utilizara las capacidades abusivas de SMTP para spam o phishing, no creo que sea irrazonable suponer que decenas de miles de usuarios se verían afectados."

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasCómo se diferencia Legion de otras herramientas de extracción de credenciales

A diferencia de otros malware de extracción de credenciales, Legion se enfoca en comprometer servicios de SMTP y explotar servicios web mal configurados para obtener credenciales que puedan ser utilizadas de manera abusiva.

"También integra funcionalidades adicionales que se encuentran tradicionalmente en herramientas de piratería más comunes, como la capacidad de ejecutar código de explotación específico para servidores web y realizar ataques de fuerza bruta a credenciales de cuenta", añadió Muir.

Agregó que Legion no explota vulnerabilidades nuevas. "Gran parte del código de explotación que se incluye con la herramienta se deriva de conceptos de prueba públicos o está basado en código de otras herramientas de seguridad ofensiva", dijo Muir, y añadió que es muy probable que Legion también utilice el motor de búsqueda Shodan, que permite a los usuarios filtrar servidores específicos en la web, para recopilar objetivos.

Usuarios responsables de combatir a Legion

Muir dijo que si bien es probable que las operadoras tengan mecanismos de monitoreo para identificar cuando se realizan spameos masivos en su infraestructura, la mejor opción para las víctimas es reportar de inmediato los mensajes sospechosos y obtener ayuda para identificar y mitigar los ataques de phishing.

El informe señaló que los proveedores de servicios en la nube como AWS y Azure no son responsables de estos ataques, ya que tienen un modelo de responsabilidad compartida al que los usuarios están obligados a seguir.

"Dado que Legion se basa en configuraciones incorrectas en los servicios implementados por los usuarios, esto probablemente recaería en el ámbito de responsabilidad del usuario en el contexto de la responsabilidad compartida de los proveedores de servicios en la nube", según el informe.

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Protege tus contraseñas con PAM: Tu aliado para la seguridad"El robo de credenciales de Legion se basa en servidores web mal configurados con credenciales expuestas", explicó Muir. "Bajo los modelos de responsabilidad compartida de los proveedores de servicios en la nube, la configuración correcta de los servidores web sería responsabilidad del usuario, en lugar del proveedor, ya que por lo general es el usuario quien implementa y administra el servidor web".

En Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Aparece Malware de Captura de Credenciales en la Web Profunda: ¡Protégete Ahora! , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados