Grupo de ciberespionaje iraní utiliza Hyperscrape

Charming Kitten, también conocido como APT35 y Magic Hound, es un actor de amenazas patrocinado por el estado que se origina en Irán y que ha estado activo durante unos 10 años. Este actor de amenazas ha dirigido sus ataques hacia personal gubernamental y militar, académicos y periodistas en los Estados Unidos y Oriente Medio, con el objetivo de llevar a cabo ciberespionaje.

Aunque APT35 no es el actor de amenazas APT más sofisticado que existe, su poder de herramientas es robusto y efectivo.

¿Qué es Hyperscrape y cómo funciona?

Hyperscrape es una herramienta diseñada para sistemas Windows en .NET. Se ejecuta en el ordenador del atacante y permite, una vez que se poseen credenciales de correo electrónico válidas o una cookie de sesión válida, extraer silenciosamente correos electrónicos de buzones de correo.

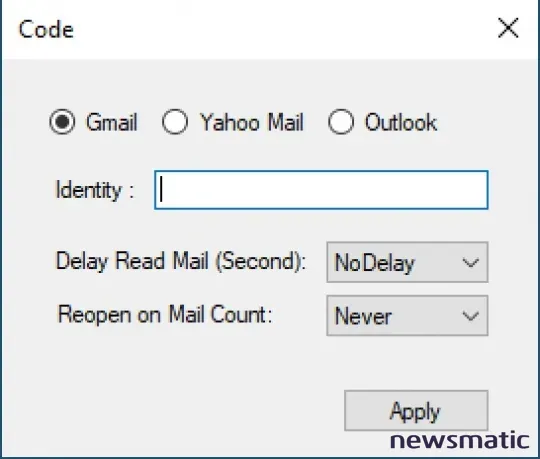

Una vez ejecutada desde una carpeta con dependencias de archivos específicas, la herramienta verifica su conectividad a un servidor de control y comando particular; si no hay conexión, se detiene. Si todo está en orden, se abre un formulario inicial para especificar los parámetros (Figura A).

Figura A

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Los parámetros también se pueden proporcionar en la línea de comandos. Una vez proporcionados, los datos se envían al centro de comando para su confirmación. A continuación, aparece un nuevo formulario para que el atacante pueda proporcionar un archivo de cookie válido, a menos que ya lo haya proporcionado a través de la línea de comandos.

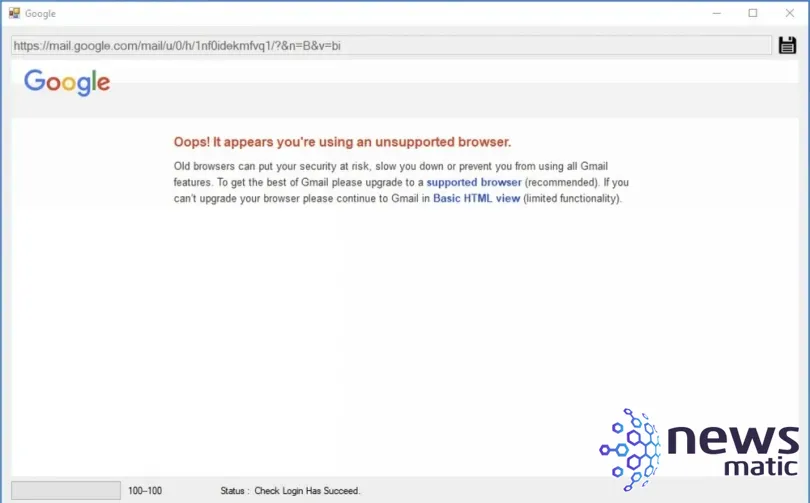

Luego, Hyperscrape abre un navegador web integrado y almacena las cookies en una caché local utilizada por dicho navegador, que está configurado para parecer un navegador obsoleto. El navegador luego navega hacia Gmail.

En este caso, Gmail muestra un mensaje de error y ofrece la posibilidad de usar la función "Vista HTML básica" del servicio de correo electrónico (Figura B).

Figura B

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosSi la cookie de sesión no puede acceder al buzón de correo, al atacante se le ofrece la opción de ingresar manualmente credenciales válidas en el navegador.

Una vez que se ha establecido conexión correctamente con el buzón de correo, el software verifica el idioma de Gmail y lo establece en inglés si no lo está, mientras guarda el parámetro de idioma actual para restaurarlo una vez que se haya completado la operación de robo.

Luego, la herramienta verifica automáticamente todas las pestañas disponibles en la bandeja de entrada, descargando cada correo electrónico que encuentra y marcándolo como no leído nuevamente si es necesario.

Todos los correos electrónicos se guardan localmente en una carpeta de descargas, el nombre del archivo corresponde al asunto del correo electrónico. Además, se genera un archivo de registro (Figura C).

Figura C

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasUna vez que se han recopilado todos los correos electrónicos, el software envía al servidor de C&C información sobre el estado y el sistema, y elimina cualquier correo electrónico de seguridad de Google que pueda haber sido generado por la actividad de la herramienta.

Investigadores de Google también descubrieron versiones anteriores de la herramienta, que permitían a los atacantes descargar datos de Google Takeout, un servicio de Google creado para que sus clientes descarguen datos de varios servicios de Google, como Gmail, Google Documents, Google Calendar, entre otros.

En el caso de Takeout, la herramienta generaba una nueva copia de sí misma e inicializaba un canal de comunicación a través del cual se enviaban nuevamente las cookies y el nombre de la cuenta de usuario para navegar hacia el enlace legítimo de Takeout, con el objetivo de solicitar y descargar los datos. No está claro por qué esa funcionalidad ha desaparecido en las versiones posteriores de la herramienta Hyperscrape.

Los investigadores de Google analizaron la herramienta en un entorno controlado con una cuenta de Gmail de prueba. Indican que la funcionalidad puede variar para cuentas de Yahoo! o Microsoft.

Además de la herramienta Hyperscrape, PwC informó en julio de 2022 sobre otra herramienta utilizada y probablemente desarrollada por el actor de amenazas, que permitía el robo de cuentas de Telegram seleccionadas. Es interesante destacar que esta segunda herramienta requería acceso a la bandeja de entrada de correo electrónico de la víctima para funcionar correctamente, por lo que se espera que Charming Kitten utilice primero Hyperscrape antes de utilizar los datos del correo electrónico para herramientas más comprometedoras como el desvío de cuentas de Telegram.

¿Cómo protegerse de esta amenaza?

El uso de la herramienta Hyperscrape solo es posible cuando el atacante ya posee credenciales de correo electrónico válidas o una cookie de sesión válida del buzón de correo objetivo.

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Protege tus contraseñas con PAM: Tu aliado para la seguridadLos usuarios siempre deben desconectarse completamente de su bandeja de entrada de correo cuando no la estén utilizando. Esto reduce en gran medida el tiempo de validez de la cookie de sesión que podría haber sido robada.

Los usuarios también deben utilizar autenticación de múltiples factores para acceder a sus buzones de correo. El segundo canal de autenticación debe ser uno al que el atacante no pueda acceder, especialmente si el ordenador de la víctima está comprometido.

No se conoce la forma en que Charming Kitten obtiene credenciales de correo electrónico válidas o cookies de sesión de sus víctimas, pero parece difícil recopilar cookies de sesión por otros medios que no sean mediante el uso de malware, por lo que los usuarios siempre deben tener software de seguridad actualizado y parcheado en su ordenador.

Por último, los usuarios también deben mantener el sistema operativo y todo el software actualizado y parcheado para evitar ser comprometidos por una vulnerabilidad común.

Descargo de responsabilidad: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.

Cómo configurar un servidor VPN para hacer conexiones a través de firewalls

Cómo configurar un servidor VPN para hacer conexiones a través de firewallsEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Grupo de ciberespionaje iraní utiliza Hyperscrape , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados