El spearphishing sigue siendo una amenaza creciente en 2023

El spearphishing es una forma específica de ataque de correo electrónico, pero la magnitud de su éxito se revela en un nuevo estudio de la empresa de ciberseguridad Barracuda Networks, que analizó 50 mil millones de correos electrónicos en más de 3,5 millones de buzones en 2022, descubriendo alrededor de 30 millones de correos electrónicos de spearphishing. Estos hallazgos se presentan en el nuevo informe de la compañía sobre las tendencias del spearphishing.

Aunque esta proporción representa menos de una décima parte de todos los correos electrónicos, la mitad de las organizaciones examinadas en el estudio, que incluye los resultados de una encuesta a más de 1000 empresas, fueron víctimas de spearphishing el año pasado. Un cuarto de ellas tuvo al menos una cuenta de correo electrónico comprometida mediante la apropiación de la cuenta (Figura A).

Figura A

Contenido del artículo:

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel- El robo de identidad y la suplantación de marcas lideran los ataques de spearphishing

- Daños a máquinas y extracción de datos son las principales consecuencias

- Cuanto mayor es la proporción de trabajadores remotos, mayor es la vulnerabilidad

- Las empresas tardan en identificar y responder a los ataques de correo electrónico

- La respuesta lenta abre la puerta al ciberrobo

- La automatización y la inteligencia artificial aceleran los tiempos de respuesta

- La tendencia del spearphishing continuará en 2023

- Los modelos de IA pueden detectar patrones de comunicación de correo electrónico inusuales

- El robo de identidad y la suplantación de marcas lideran los ataques de spearphishing

- Daños a máquinas y extracción de datos son las principales consecuencias

- Cuanto mayor es la proporción de trabajadores remotos, mayor es la vulnerabilidad

- Las empresas tardan en identificar y responder a los ataques de correo electrónico

- La respuesta lenta abre la puerta al ciberrobo

- La automatización y la inteligencia artificial aceleran los tiempos de respuesta

- La tendencia del spearphishing continuará en 2023

- Los modelos de IA pueden detectar patrones de comunicación de correo electrónico inusuales

El robo de identidad y la suplantación de marcas lideran los ataques de spearphishing

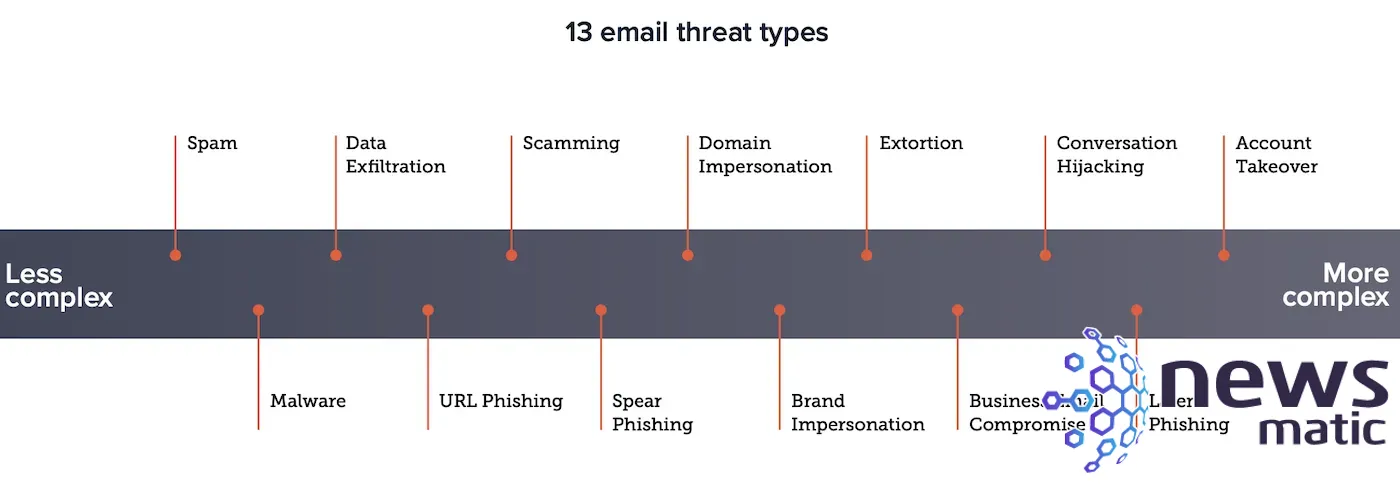

El estudio de Barracuda Networks aisló cinco de los ataques de spearphishing más prevalentes.

- Engaños: el 47% de los ataques de spearphishing engañaron a las víctimas para que divulgaran información con el fin de estafarlos y/o robarles su identidad.

- Suplantación de marcas: el 42% de los ataques de spearphishing imitaron una marca conocida por la víctima para obtener credenciales.

- Compromiso de cuentas de correo electrónico corporativas: el 8% de los ataques de spearphishing suplantaron a un empleado, socio, proveedor u otra persona de confianza para obligar a las víctimas a realizar transferencias bancarias o proporcionar información del departamento financiero.

- Extorsión: el 3% de los correos electrónicos de spearphishing utilizaron amenazas de revelar material personal.

- Secuestro de conversaciones: el 0,3% de los ataques involucraron el secuestro de conversaciones existentes.

También se descubrió que los usuarios de Gmail tenían más probabilidades de ser víctimas de spearphishing que los usuarios de Microsoft 365 (57% frente a 41%, respectivamente).

Daños a máquinas y extracción de datos son las principales consecuencias

El informe detalló los resultados de una encuesta encargada por Barracuda y realizada por el investigador independiente Vanson Bourne, quien encuestó a 1350 organizaciones con entre 100 y 2500 empleados en una variedad de industrias en Estados Unidos, EMEA y países de APAC.

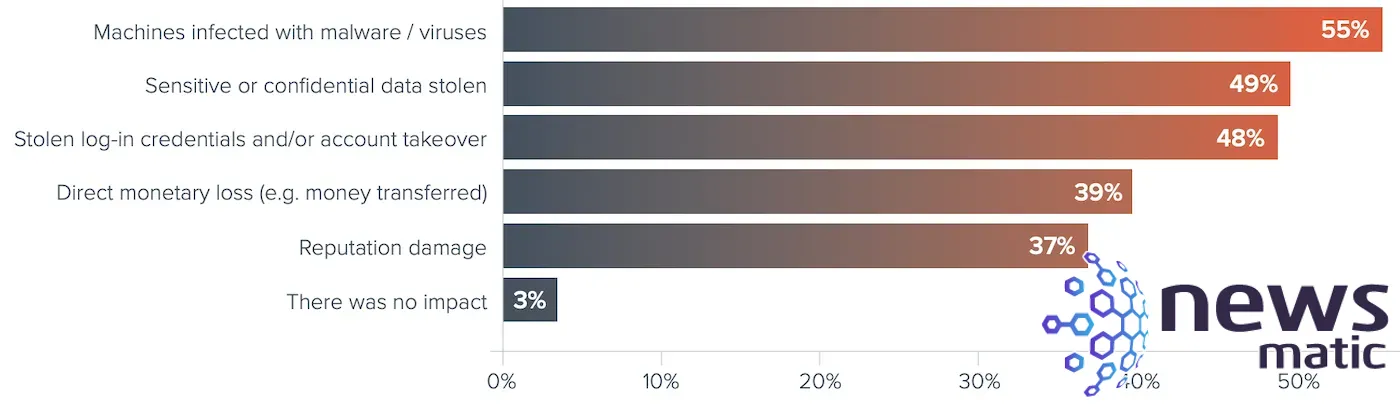

La encuesta consultó a las empresas sobre los daños que experimentaron como resultado de los ataques de correo electrónico. Más de la mitad de las empresas afirmaron que sus máquinas se infectaron con malware, y aproximadamente la mitad informó de robo de información confidencial (Figura B).

Figura B

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosCuanto mayor es la proporción de trabajadores remotos, mayor es la vulnerabilidad

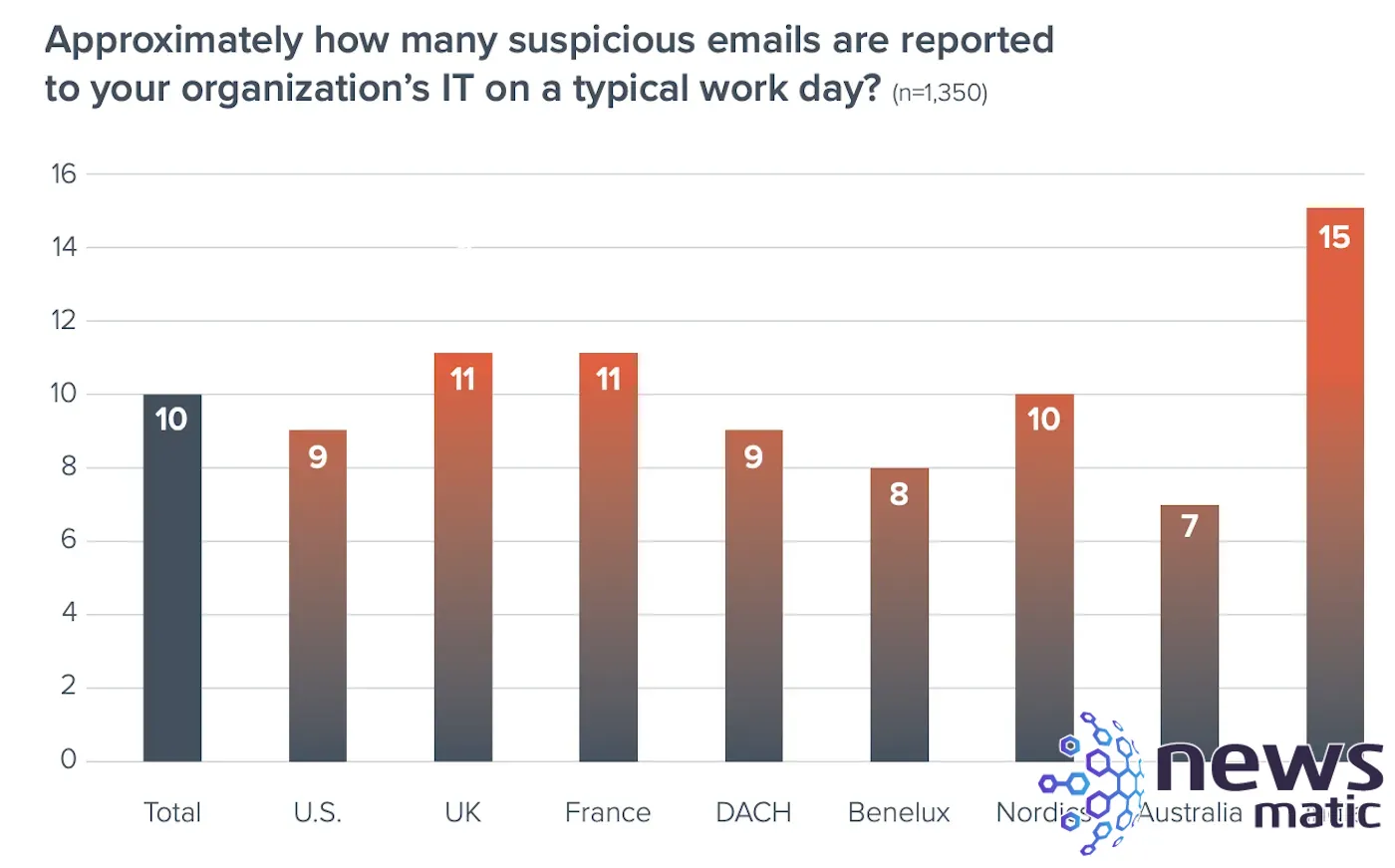

El trabajo remoto aumenta los riesgos: los usuarios en empresas con más del 50% de trabajadores remotos informaron niveles más altos de correos electrónicos sospechosos: 12 al día de promedio, en comparación con los 9 al día de aquellos con menos del 50% de trabajadores remotos. Las empresas que favorecen el trabajo remoto también informaron que les llevó más tiempo detectar y responder a incidentes de seguridad de correo electrónico: 55 horas para detectar y 63 horas para responder y mitigar, en comparación con un promedio de 36 horas y 51 horas, respectivamente, para las organizaciones con menos trabajadores remotos.

En promedio, se reportaron 10 correos electrónicos sospechosos a TI en un día de trabajo típico, siendo los usuarios de la India los que reportaron el número promedio más alto de correos electrónicos sospechosos diarios: 15 al día, lo cual está un 50% por encima del promedio global. En contraste, en Estados Unidos el promedio fue de nueve correos electrónicos sospechosos diarios (Figura C).

Figura C

Según el informe, el número relativamente alto de incidentes reportados en India puede ser una evidencia de que las organizaciones allí tienen dificultades para prevenir los ataques de correo electrónico o que las organizaciones en India están poniendo un mayor énfasis en los correos electrónicos sospechosos.

La organización promedio recibió aproximadamente cinco correos electrónicos al día que fueron identificados como ataques de spearphishing, y estos ataques lograron una tasa de clics del 11% en promedio, según el informe.

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasLas empresas tardan en identificar y responder a los ataques de correo electrónico

A partir de su encuesta a las empresas, Barracuda encontró que, en promedio, a las organizaciones les lleva casi dos días detectar un incidente de seguridad de correo electrónico. En promedio, las empresas encuestadas por Barracuda tardaron casi 100 horas en total en identificar, responder y remediar un ataque de correo electrónico. Tardaron 56 horas en responder y remediar después de detectar el ataque.

Según el informe, de los encuestados que sufrieron un ataque de spearphishing:

- El 55% informó que sus máquinas se infectaron con malware o virus.

- El 49% informó de robo de datos confidenciales.

- El 48% informó de robo de credenciales de inicio de sesión.

- El 39% informó de pérdida monetaria directa.

Fleming Shi, el director de tecnología de Barracuda, dijo que el correo electrónico sigue siendo el principal vector de ataque utilizado contra las empresas, incluso las pequeñas y medianas empresas, y los actores de amenazas que atacan a las grandes empresas a menudo buscan recompensas más allá de lo que se puede robar en un solo golpe.

Shi dijo: “Podrían estar buscando a una persona, una marca, extracción de datos o cualquier cosa más allá del primer ataque de ransomware, llegando al punto en que pueden extorsionar a una empresa durante varios años o cobrar varios rescates", dijo. "Al final del día, los ataques con motivación financiera seguirán siendo numerosos, pero también debemos estar atentos a los ciberataques impulsados por naciones o políticamente impulsados que intentan influir o cambiar opiniones e incluso pueden afectar las elecciones de 2024. Esto también es posible porque solo tienen que ajustar el arma para tener un impacto diferente”.

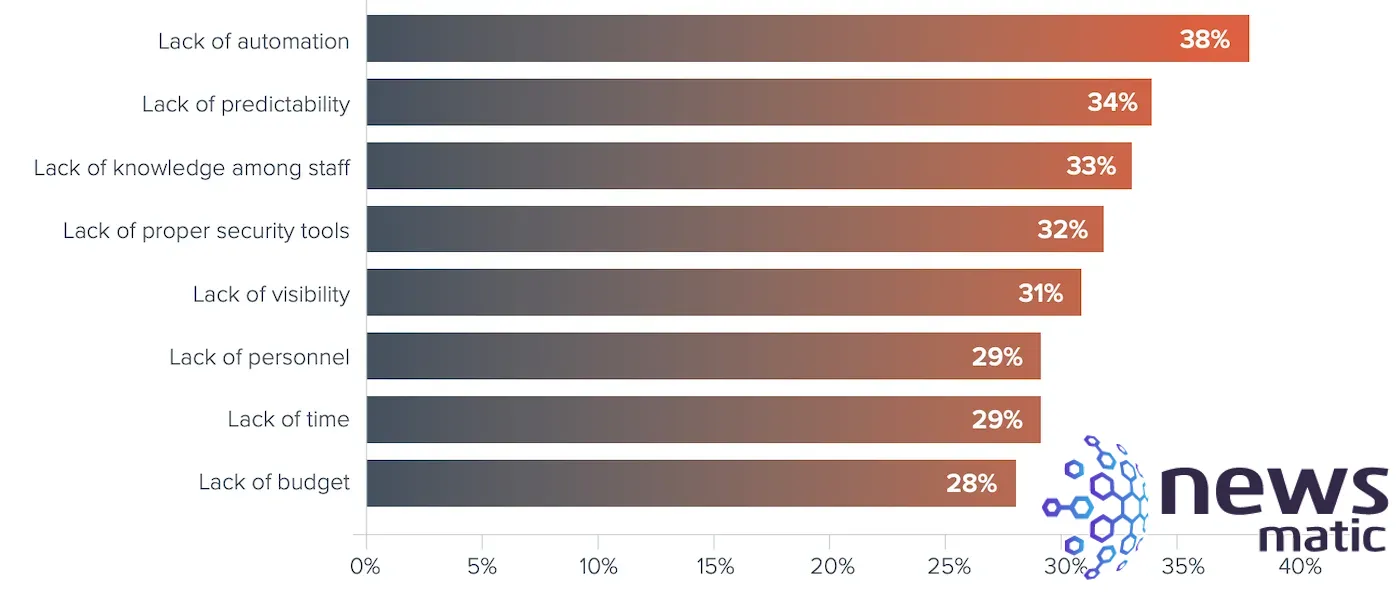

La respuesta lenta abre la puerta al ciberrobo

La encuesta encontró que el 20% de las organizaciones tarda más de 24 horas en identificar un ataque de correo electrónico. Según el estudio, este largo período de tiempo permite a los usuarios hacer clic en un enlace malicioso o responder a un correo electrónico. El 38% de los encuestados informó que tardó más de 24 horas en responder y remediar los ataques. Se citaron obstáculos como la falta de automatización, previsibilidad y conocimiento entre el personal, lo que dificulta el proceso de detección (Figura D).

Figura D

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Protege tus contraseñas con PAM: Tu aliado para la seguridad

“Aunque el spearphishing tiene un bajo volumen, con sus tácticas dirigidas y de ingeniería social, la técnica genera una cantidad desproporcionada de violaciones exitosas y el impacto de un solo ataque exitoso puede ser devastador”, dijo Shi. “Para ayudar a mantenerse al tanto de estos ataques altamente efectivos, las empresas deben invertir en soluciones de protección contra la apropiación de cuentas con capacidades de inteligencia artificial. Estas herramientas tendrán una eficacia mucho mayor que los mecanismos de detección basados en reglas. Una mayor eficacia en la detección ayudará a detener el spearphishing con una respuesta reducida necesaria durante un ataque”.

Las organizaciones víctimas de spearphishing tenían más probabilidades de decir que los costos asociados con una violación de seguridad de correo electrónico aumentaron en el último año: 1,1 millones de dólares en comparación con aproximadamente $ 760,880 para aquellos que fueron víctimas de otros tipos de ataques de correo electrónico, según el informe.

La automatización y la inteligencia artificial aceleran los tiempos de respuesta

Según Barracuda Networks, el 36% de las organizaciones en Estados Unidos utiliza herramientas de respuesta automática de incidentes y el 45% utiliza capacitación en seguridad basada en computadora. Ambos grupos informan tiempos de respuesta más rápidos en promedio, lo que significa que utilizan menos recursos de TI y que esos recursos pueden centrarse en otras tareas.

Las organizaciones más grandes citaron la falta de automatización como el obstáculo más probable para una respuesta rápida ante un incidente, un 41% para organizaciones con más de 250 empleados, en comparación con el 28% para organizaciones con personal de 100 a 249. Las empresas más pequeñas citaron casi igualmente otras razones, entre ellas:

- Falta de previsibilidad (29%)

- Conocimiento entre el personal (32%)

- Herramientas de seguridad adecuadas (32%)

La tendencia del spearphishing continuará en 2023

Shi dijo que es probable que el spearphishing, especialmente relacionado con el secuestro de conversaciones y el compromiso de cuentas de correo electrónico corporativas, continúe prevaleciendo este año, y que el secuestro de conversaciones se basará en filtraciones de datos pasadas, básicamente en las que se habían robado correos electrónicos.

Cómo configurar un servidor VPN para hacer conexiones a través de firewalls

Cómo configurar un servidor VPN para hacer conexiones a través de firewalls“El ejemplo que usaré es ProxyLogon, que fue una vulnerabilidad explotada por Microsoft donde los atacantes no solo obtuvieron credenciales, sino también conversaciones de correo electrónico pasadas que les permitieron reiterar y básicamente recrear un arma basada en interacciones previas”, dijo. “Entonces, esto hace que sea mucho más fácil eludir todas las salvaguardias, especialmente el nivel de conciencia humana que tenemos”.

También dijo que será más difícil bloquear estos ataques porque no todos ellos tendrán enlaces o adjuntos. “A veces es solo una interacción para generar confianza, y luego potencialmente conduce a un mayor acceso al entorno”, dijo.

El compromiso de cuentas de correo electrónico corporativas impulsa el spearphishing y viceversa

Shi ve la relación entre el compromiso de cuentas de correo electrónico corporativas y el spearphishing como "íntima y simbiótica" porque los compromisos de cuentas pueden llevar a ataques de phishing adicionales y el phishing puede llevar a compromisos de cuentas.

“La diferencia principal es que la mayoría de los compromisos de cuentas de correo electrónico corporativas no tienen enlaces ni adjuntos. Es una interacción, una conversación que eventualmente lleva a que ocurra algo malo. Sin embargo, para llegar hasta ese punto, alguien tiene que comprometer el entorno. Esa arma podría ser el tipo de ataque inicial de spearphishing donde se roban las credenciales”.

Luego, agregó, con las credenciales robadas, los actores pueden acceder al entorno para identificar patrones de comunicación que continúen el ataque. “Se camuflan un poco en el entorno porque una vez que se construye la confianza, un atacante puede comenzar a activar nuevas armas que pueden evadir los mecanismos de detección”.

Los modelos de IA pueden detectar patrones de comunicación de correo electrónico inusuales

Barracuda Networks sugiere que el aprendizaje automático es una herramienta útil para identificar correos electrónicos anómalos mediante el establecimiento de patrones normales de comunicación. Además, la IA se puede utilizar para reconocer automáticamente cuando se han comprometido cuentas.

¡Alerta! Un nuevo gusano de Linux está propagándose

¡Alerta! Un nuevo gusano de Linux está propagándoseLa empresa también sugiere:

- Usar tecnología para identificar inicios de sesión desde cuentas desconocidas.

- Monitorear los correos electrónicos en busca de reglas de bandeja de entrada maliciosas.

- Usar autenticación multifactor.

- Implementar la autenticación y el informe de DMARC.

- Automatizar la respuesta a incidentes.

- Capacitar al personal para reconocer y reportar ataques.

En Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a El spearphishing sigue siendo una amenaza creciente en 2023 , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados