Cuál herramienta de encriptación deberías elegir

Proteger datos confidenciales, evitar brechas y cumplir con los requisitos de cumplimiento se está volviendo más complejo con el rápido aumento de dispositivos y datos en las organizaciones en la actualidad. El software de encriptación existe para ayudarnos a enfrentar tales desafíos. Check Point Full Disk Encryption Software Blade y Trend Micro Endpoint Encryption son un par de ejemplos.

Exploramos Check Point Full Encryption Software Blade y Trend Micro Endpoint Encryption para diferenciar entre los dos.

Check Point Full Disk Encryption Software Blade

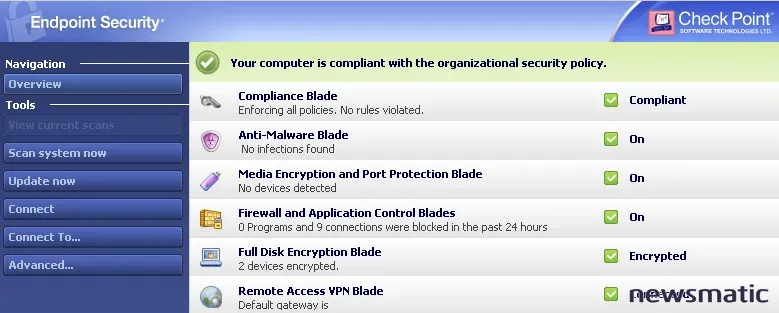

Check Point Full Disk Encryption Software Blade ofrece seguridad automática para todos los datos en los discos duros de los endpoints. Estos datos incluyen archivos eliminados y temporales, datos de usuario y archivos del sistema operativo. El software utiliza encriptación para asegurar los datos contra pérdidas o robos al implementar autenticación preinicio de múltiples factores para validar la identidad del usuario. Check Point Full Disk Encryption Software Blade tiene más ofertas de seguridad de datos para complementar Full Disk Encryption. Ofrece encriptación de medios y protección de puertos, VPN de acceso remoto y documentos en cápsula.

Estándares sólidos de algoritmos de encriptación

Check Point Full Disk Encryption está impulsado por sólidos estándares de algoritmos de encriptación como AES-CBC y XTS-AES para ofrecer a los usuarios seguridad sin compromisos. El motor de encriptación CryptoCore de Check Point obtuvo la certificación oficial de cumplimiento con las pautas de FIPS (Federal Information Processing Standards) 140-2. También es compatible con Network Authorized Preboot Bypass.

Autenticación preinicio y excelente experiencia de usuario

Con Check Point Full Disk Encryption, utilizando autenticación preinicio, solo los usuarios autorizados pueden acceder al endpoint. El entorno de preinicio autentica a los usuarios y verifica sus identidades de manera segura al cargarse antes del sistema operativo. El software proporciona un inicio de sesión único (SSO, por sus siglas en inglés) para el inicio de sesión del sistema operativo para una experiencia de usuario sin problemas. También ofrece soporte de autenticación de múltiples factores para fortalecer la seguridad. También puede configurar la configuración de bloqueo para prevenir ataques de fuerza bruta.

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelSoporte de ayuda y recuperación remota

Check Point Full Disk Encryption permite el intercambio seguro de claves para usuarios bloqueados. Los usuarios disfrutan de este soporte de un equipo de desafío y respuesta criptográficamente seguro. Los usuarios que pierden sus tokens de acceso o olvidan sus contraseñas pueden usar opciones de inicio de sesión de un solo uso y cambios de contraseña remotos. Los usuarios también pueden aprovechar el Portal de Autoayuda Remota para reducir la dependencia del personal de operaciones de TI.

Opciones flexibles de implementación

La solución de Check Point Full Disk Encryption admite entornos heterogéneos con diferentes comportamientos de conectividad. Los clientes con conectividad constante al servidor son adecuados para el modo en línea. El modo sin conexión es para entornos como sistemas integrados, con poca o ninguna conectividad. Las organizaciones pueden aprovechar su infraestructura para recopilar datos de recuperación y registros.

Precios

El Full Disk Encryption Software Blade se puede adquirir como parte de un paquete de seguridad de endpoints más amplio que ofrece una prueba y una demostración gratuita. Póngase en contacto con el proveedor para obtener información precisa sobre precios.

Trend Micro Endpoint Encryption

Trend Micro Endpoint Encryption garantiza que los datos en diversos dispositivos estén encriptados para evitar pérdidas o robos en un mundo donde la protección de datos se ha vuelto no solo más difícil, sino también más complicada. Esta solución de encriptación proporciona una consola de administración bien integrada para permitirle administrar de manera integral a sus usuarios y tener una visión general de más productos de seguridad de Trend Micro. La misma consola se utiliza para la protección de endpoints.

Informes y auditorías avanzadas

A través de la integración con Control Manager, los usuarios pueden fusionar la implementación de políticas y la visibilidad con otros productos de Trend Micro. Trend Micro Endpoint Encryption también utiliza encriptación basada en políticas para automatizar el cumplimiento de los requisitos reglamentarios. La solución proporciona una auditoría y generación de informes avanzada y tiene funcionalidad de auditoría en tiempo real para el cumplimiento bajo demanda. Trend Micro Endpoint Encryption garantiza que siempre haya un registro de auditoría de las acciones administrativas para facilitar las iniciativas de cumplimiento.

Herramientas administrativas y diseño de directorio activo

Independientemente de la aplicación de cliente de endpoint, un usuario puede recibir una contraseña de un solo uso utilizando Trend Micro Endpoint Encryption. Le permite administrar usuarios y grupos de muchos dominios de directorio activo en una sola consola, lo que facilita su administración y la implementación de su infraestructura de TI actual. A través de preinicio de Windows, también puede acceder a la consola de recuperación.

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosAutenticación preinicio

Trend Micro Endpoint Encryption proporciona autenticación flexible, como contraseñas fijas e integración con directorio activo. También tiene funcionalidad de autenticación de múltiples factores. Utilizando la capacidad de detección de red, los usuarios pueden asegurarse de que los dispositivos extraviados o robados estén bloqueados o borrados antes de poder iniciarse. Puede activar las actualizaciones de políticas antes de la autenticación. También hay una función de bloqueo para reaccionar a intentos de autenticación incorrectos. Trend Micro Endpoint Encryption le permite configurar acciones para situaciones en las que se exceden los límites de intentos de contraseña fallidos.

Soporte para entornos consumerizados

Con Trend Micro Endpoint Encryption, los usuarios pueden proteger los datos corporativos en dispositivos propiedad de los empleados, ya que el software proporciona administración y visibilidad para Microsoft BitLocker. También ofrece administración y visibilidad de Apple FileVault para proteger los dispositivos Mac en caso de robo o pérdida.

Precios

Trend Micro Endpoint Encryption forma parte de un suite de protección más amplio. Para obtener una cotización, póngase en contacto con Trend Micro.

Comparación de Check Point Full Disk Encryption Software Blade vs. Trend Micro Endpoint Encryption

Veamos una comparación de las dos soluciones en función de sus características.

| Características | Check Point Full Disk Encryption Software Blade | Trend Micro Endpoint Encryption |

|---|---|---|

| Inicio de sesión único | Sí | Sí |

| Aplicación central de políticas | Sí | Sí |

| Criptografía de clave pública | Sí | Sí |

| Compresión de archivos | No | Sí |

| Interfaz de usuario de arrastrar y soltar | No | Sí |

| Encriptación de correo electrónico | No | Sí |

¿Qué herramienta de encriptación deberías elegir?

Para asegurar tus datos primero se requiere comprender las necesidades de encriptación de datos de tu organización. Compara tus necesidades con las características de estas dos soluciones y verás cuál es la más adecuada para tu caso de uso. Recuerda también considerar tu presupuesto y solicitar demostraciones y pruebas gratuitas para tener una experiencia práctica que acelere tu toma de decisiones.

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Cuál herramienta de encriptación deberías elegir , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados