Cómo desanonimizar servidores web fraudulentos en Tor

Los ciberdelincuentes generalmente necesitan utilizar servidores en línea, ya sea para recopilar datos robados, comunicarse con una máquina infectada a través de malware o alojar páginas de phishing. Una de las técnicas comunes utilizadas por estos actores malintencionados para agregar una capa fuerte de anonimato consiste en utilizar la red de El Enrutador de Cebolla (Tor) para ocultar la ubicación de sus servidores.

Los actores de amenazas de ransomware en particular, saben que atraen mucha atención y que sus actividades son rastreadas e investigadas tanto por investigadores de seguridad como por agencias del orden público, por lo que hacen un uso intensivo de la red Tor.

Cuando se utiliza de manera adecuada, Tor proporciona una capa bastante sólida de anonimato, pero también puede ser configurado incorrectamente y filtrar información que puede ser utilizada contra los estafadores.

VER: Violación de contraseñas: por qué la cultura popular y las contraseñas no se mezclan (PDF gratuito) (Newsmatic)

Es importante tener en cuenta que los servidores alojados en la red Tor son simplemente servidores típicos alojados en Internet, los usuarios simplemente acceden a ellos a través de una red especial.

Cómo desanonimizar servidores web fraudulentos en Tor

Cisco Talos publicó una nueva investigación que expone tres formas diferentes de obtener más información y desanonimizar dominios alojados en la red de Tor y utilizados por actores de amenazas de ransomware.

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelPrimer método: coincidencia de certificados

Transport Layer Security es un protocolo utilizado para el cifrado de extremo a extremo entre computadoras en Internet. Típicamente, es el protocolo utilizado al establecer comunicaciones HTTPS. Para hacerlo, el servidor web al que accede el usuario necesita un certificado TLS, que se proporciona durante la comunicación. Dicho certificado contiene cierta información que se puede rastrear y utilizar para investigar.

Algunos actores de amenazas de ransomware realmente utilizan esos certificados para sus sitios web, lo que permite investigar y posiblemente encontrar coincidencias en la web superficial (Figura A).

Figura A

Si un certificado TLS de un actor de amenazas se encuentra indexado en la web superficial, llevará al servidor web que está utilizando la red Tor, por lo que el alojamiento quedará completamente desanonimizado. También podría llevar a otros contenidos del mismo actor de amenazas, lo cual también es valioso para una investigación posterior.

Con la ayuda de un servicio en línea como Shodan, que indexa información de Internet, incluidos los certificados TLS, se vuelve más fácil investigar.

Segundo método: coincidencia de favicon

El favicon es ese pequeño ícono que los usuarios ven en la barra de URL del navegador al navegar por un sitio web o al ver su lista de marcadores (Figura B).

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosFigura B

Nuevamente, utilizando Shodan, es posible hacer coincidir los favicons encontrados en un sitio web fraudulento alojado en la red Tor con los favicons en la web superficial.

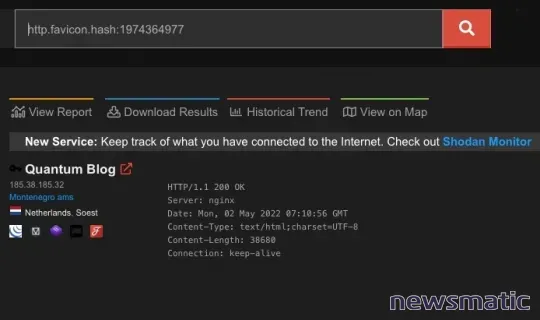

El grupo de ransomware Quantum se toma como ejemplo por los investigadores de Talos (Figura C).

Figura C

Usando su favicon de la web oscura, encontraron su equivalente en la web superficial y pudieron localizar el servidor web del actor de amenazas (Figura D).

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasFigura D

Tercer método: fallas graves en OpSec

Las fallas de OpSec pueden llevar incluso al actor más hábil a filtrar datos de su infraestructura.

Talos señala que el grupo de ransomware Nokoyawa no aseguró adecuadamente algunos de sus scripts, lo que permitió a los investigadores aprovechar una vulnerabilidad de recorrido de directorios. Básicamente, esto consiste en utilizar un parámetro enviado en la URL de una solicitud HTTP para obtener acceso a una carpeta o archivo que normalmente no debería estar expuesto en Internet.

Esa falla, además de los permisos incorrectos de directorios y archivos, permitió a los investigadores ver a través del anonimato del actor de amenazas al acceder directamente a /var/log/auth.log* en el servidor Linux que alberga el contenido web. Ese archivo, una vez analizado, reveló las direcciones IP utilizadas por los atacantes para conectarse al servidor a través del protocolo SSH.

Conclusión

Investigar y recopilar inteligencia de amenazas en redes alojadas en Tor es una tarea difícil, sin embargo, en muchos casos la red Tor no proporciona un anonimato 100% seguro a sus usuarios. Se necesita un fuerte conocimiento de redes y sistemas operativos para utilizar esos servicios sin cometer errores.

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Protege tus contraseñas con PAM: Tu aliado para la seguridadUtilizando diferentes técnicas investigativas, incluidas las expuestas en este artículo, es posible desanonimizar algunos servidores fraudulentos y obtener información sobre el propio actor de amenazas.

En Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Cómo desanonimizar servidores web fraudulentos en Tor , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados