TrickGate: El crypter utilizado por ciberdelincuentes para distribuir malware

En una nueva investigación, Check Point ha expuesto un crypter denominado TrickGate desarrollado por ciberdelincuentes y vendido como un servicio.

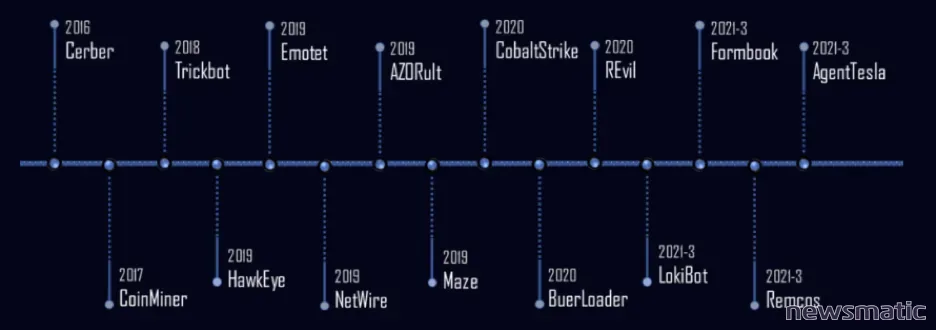

TrickGate ha estado en desarrollo desde 2016, cuando se utilizó para propagar el malware Cerber. Sin embargo, también se ha utilizado en varias campañas importantes de malware, como Trickbot y Emotet (Figura A).

Figura A

Saltos a:

- Distribución masiva de TrickGate

- ¿Cómo logró TrickGate permanecer indetectado?

- Funcionalidades de TrickGate

- ¿Cómo protegerse contra la amenaza de TrickGate?

Distribución masiva de TrickGate

Check Point monitoreó entre 40 y 650 ataques por semana en los últimos dos años y descubrió que la familia de malware más popular que TrickGate ocultó fue FormBook, un malware ladrón de información.

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelLas amenazas ocultas por TrickGate se entregan en diferentes formatos dependiendo del actor de amenazas que lo despliega. Se pueden utilizar todos los vectores habituales de compromiso inicial, como correos electrónicos de phishing o abuso de vulnerabilidades para comprometer un servidor o computadora, y los archivos ocultos pueden estar en archivos de archivo (ZIP, 7 ZIP o RAR) o en formato PDF o XLSX.

¿Cómo logró TrickGate permanecer indetectado durante tanto tiempo?

Los investigadores de seguridad consideraron que partes del código de TrickGate eran código compartido que sería ampliamente utilizado por muchos ciberdelincuentes, como suele ocurrir en el entorno de desarrollo de malware, donde los desarrolladores a menudo copian código existente de otros y lo modifican.

Cuando Check Point dejó de ver ese código utilizado repentinamente, descubrieron que había dejado de desplegarse en varias campañas de ataque diferentes al mismo tiempo. Dado que es poco probable que diferentes actores de amenazas se tomen vacaciones al mismo tiempo, los investigadores profundizaron y encontraron TrickGate.

Funcionalidades de TrickGate

Aunque el código analizado por los investigadores ha cambiado en los últimos seis años, las principales funcionalidades existen en todas las muestras.

Utiliza la técnica de resolución de hash de API para ocultar los nombres de las cadenas de API de Windows ya que se convierten en un número hash. Luego agrega código limpio y cadenas de depuración no relacionadas dentro del archivo oculto para generar señales falsas para los analistas y dificultar el análisis.

TrickGate siempre cambia la forma en que se desencripta la carga útil para que el desempaquetado automatizado de otra versión sea inútil. Una vez que la carga útil se desencripta, se inyecta en un nuevo proceso mediante un conjunto de llamadas directas al kernel.

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejos¿Cómo protegerse contra la amenaza de TrickGate?

El problema de crypter/packer ha existido durante muchos años. Como señaló Check Point en el informe: "A menudo, los packers reciben menos atención, ya que los investigadores tienden a centrarse en el propio malware, dejando el stub del packer intacto".

Los ingenieros de reversión que trabajan en mejorar la detección de malware a menudo se centran en el propio malware, ya que puede estar empaquetado o oculto con cualquier herramienta de crypter y es importante detectar la carga útil final, que es el componente más malicioso del ataque.

Lo ideal es considerar el código de packer/crypter como malware y generar alarmas, pero lo que dificulta esta tarea es que existen packers legítimos que no deben ser bloqueados.

Las soluciones de seguridad deben implementar detecciones específicas para crypters conocidos por ser maliciosos. Esas detecciones son difíciles de mantener, ya que deben actualizarse cada vez que el crypter evoluciona.

Los crypters hacen que el análisis estático automatizado sea inútil, ya que las herramientas de análisis solo ven el código del crypter y no la carga útil final. Se recomienda encarecidamente adoptar soluciones de seguridad que tengan la capacidad de realizar análisis dinámico y de comportamiento, como las sandbox, ya que esas soluciones podrán monitorear todo el flujo de código desde el desempaquetado hasta la entrega de la carga útil final y su ejecución.

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a TrickGate: El crypter utilizado por ciberdelincuentes para distribuir malware , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados