Okta confirma brecha de seguridad: Qué deben hacer los clientes afectados

Recientemente hablamos sobre un actor de amenazas conocido como Lapsus$, especializado en robar datos de grandes empresas y luego intentar extorsionarlas. Ahora ha anunciado un exitoso ataque a Okta el 22 de marzo de 2022. Okta es una empresa grande que proporciona servicios de autenticación a compañías como FedEx y Moody's para permitir el acceso a sus redes.

La brecha

Okta confirmó la brecha y la comunicó a través de su sitio web. Dijo que "el servicio de Okta está completamente operativo y nuestros clientes no necesitan tomar medidas correctivas". Según los informes de informática forense solicitados por Okta, la brecha consistió en una ventana de cinco días entre el 16 y el 21 de enero de 2022, durante la cual un atacante tuvo acceso a la computadora portátil de un ingeniero de soporte.

Esos ingenieros de soporte tienen acceso limitado a los datos. Por ejemplo, podrían tener acceso a tickets de Jira y listas de usuarios, y facilitar la restablecimiento de contraseñas y la autenticación multifactor (MFA) para los usuarios, sin poder obtener esas contraseñas.

Por ahora se sabe poco más sobre esta brecha, pero las capturas de pantalla proporcionadas por el actor de amenazas en su canal de Telegram parecen reales.

¿Cuál es el impacto de esta brecha?

Según Okta, aproximadamente el 2.5% de sus clientes podrían haber sido afectados y podrían haber tenido sus datos visualizados o utilizados. Okta ya ha contactado a esos clientes. Sin embargo, con más de 15,000 clientes, según su sitio web, los afectados aún representan más de 300 clientes.

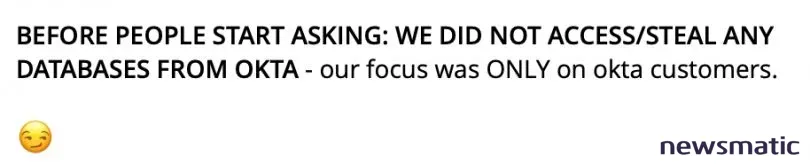

Lapsus$ mencionó en su canal de Telegram que no accedió/robó ninguna base de datos de Okta, su enfoque estaba únicamente en los clientes de Okta (Figura A).

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelFigura A

¿Qué es Lapsus$?

Este actor de amenazas es bastante nuevo y se conoce por utilizar un modelo de extorsión y destrucción sin despliegue de malware. Su objetivo es global y ya ha atacado a organizaciones en tecnología, TI, telecomunicaciones, medios de comunicación, venta al por menor, atención médica y gobierno. Algunos de sus brechas más populares incluyen NVIDIA, Samsung y Microsoft. También se sabe que se apropia de cuentas de usuario individuales en intercambios de criptomonedas para drenar las tenencias de criptomonedas, según Microsoft.

Lapsus$ utiliza técnicas menos populares, como ofrecer pagar a empleados o socios de entidades objetivo para que les proporcionen credenciales válidas y validen la autenticación multifactor (MFA) cuando sea necesario (Figura B). También podría simplemente comprar acceso a organizaciones a través de intermediarios de acceso inicial.

Figura B

¿Qué deben hacer los clientes de Okta afectados?

Además de comunicarse con Okta y determinar si ha habido alguna actividad sospechosa con respecto a su organización, los clientes que tengan motivos para creer que podrían correr riesgo deben verificar de inmediato los registros de acceso de los últimos meses (al menos hasta diciembre de 2021, ya que es probable que la violación de datos haya comenzado en enero de 2022) y buscar usuarios que hayan solicitado un restablecimiento de contraseña o hayan cambiado su método de autenticación multifactor.

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosUna vez que se haya establecido una lista de esos usuarios, el departamento de tecnología de la información (TI) debe forzar el restablecimiento de contraseñas e informar a los usuarios al respecto. De esta manera, si el atacante ya ha restablecido una contraseña y ha obtenido acceso, no podrá obtener la nueva contraseña y, por lo tanto, no podrá acceder al sistema nuevamente. Esto, por supuesto, si el atacante no ha agregado ya puertas traseras u otro contenido o herramientas en el sistema que le permitan volver a acceder.

Todos los usuarios también deben tener habilitada la autenticación multifactor. El método de MFA más seguro consiste en utilizar claves/tokens de hardware. Otros métodos exponen a los usuarios a mayores posibilidades de ser comprometidos, en particular a través de campañas de phishing o explotación de malware. La autenticación MFA basada en teléfono puede parecer un buen método, pero en realidad no lo es, ya que es vulnerable a ataques de cambio de SIM.

También se debe verificar cuidadosamente el acceso a través de VPN y, si aún no se ha hecho, se deben implementar protecciones adicionales en este. Se deben aplicar políticas de acceso condicional estrictas en VPN.

Por último, se debe ejecutar un proceso completo de respuesta a incidentes lo antes posible para determinar si el sistema ha sido violado. También ayudaría a encontrar componentes de compromiso adicionales, en caso de que existan, que permitirían al atacante volver al sistema sin autenticación (por ejemplo, malware troyano o puerta trasera).

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Okta confirma brecha de seguridad: Qué deben hacer los clientes afectados , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados