Nueva campaña de ciberespionaje de Mustang Panda dirigida a Europa

El Grupo de Inteligencia Cisco Talos informó sobre una nueva campaña de ataque por parte del infame actor de amenazas de ciberespionaje Mustang Panda, también conocido como Bronze President, RedDelta, HoneyMyte, TA416 o Red Lich, con un enfoque particular en Europa.

¿Quién es Mustang Panda?

Este actor de amenazas se centra en el ciberespionaje y tiene su origen en China. Ha atacado a empresas y organizaciones de todo el mundo desde al menos 2012, incluyendo entidades estadounidenses. Hasta ahora, ha dirigido sus ataques a grupos de expertos, ONG y entidades gubernamentales.

En marzo de 2022, ESET publicó un informe sobre Mustang Panda, en el que se reveló el uso de una variante previamente desconocida de PlugX, un malware RAT que este actor de amenazas ha utilizado durante muchos años, siendo distribuido a través de documentos de phishing relacionados con la guerra entre Ucrania y Rusia.

La compromiso inicial

Las tácticas, técnicas y procedimientos (TTP) de los actores de amenazas no han cambiado mucho a lo largo del tiempo y consisten en una infección inicial desencadenada por spearphishing, seguida de la implementación de malware y movimientos laterales.

En esta nueva campaña de ataque, Mustang Panda envía a través de spearphishing correos electrónicos que contienen una variante de malware PlugX (también conocido como KorPlug), el cual se disfraza como un informe del Secretario General del Consejo de la Unión Europea (Figura A).

Figura A

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

La situación entre Ucrania y Rusia ha sido utilizada por Mustang Panda en febrero y marzo de 2022. Un cebo a fines de febrero se disfrazó como un informe de situación a lo largo de las fronteras europeas con Ucrania, mientras que otro en marzo se disfrazó como un informe de situación a lo largo de las fronteras europeas con Bielorrusia.

Cuando se trata de dirigirse a entidades estadounidenses, Mustang Panda ha utilizado temas de interés superpuestos como "U.S. Asst Secretary of State Visit to ASEAN Countries.rar" en diciembre de 2021, o "Biden's attitude towards the situation in Myanmar.zip" según Talos.

El contenido del spearphishing enviado consiste en un archivo de archivo que contiene un descargador que recupera contenido en línea:

- Un documento PDF señuelo. El documento es benigno y solo sirve para legitimar la apertura del archivo y presentar contenido al usuario que no levantará sospechas.

- Un archivo ejecutable benigno que carga una carga útil maliciosa a través de la carga útil DLL.

- Un archivo DLL que se convierte en la carga útil maliciosa al abrir el archivo ejecutable benigno.

- El archivo de carga útil final, que es el RAT PlugX.

El flujo de infección consta de algunos pasos una vez que se inicia el primer ejecutable (Figura B).

Figura B

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosRAT PlugX

El RAT PlugX, también conocido como KorPlug, es el malware de elección de Mustang Panda. Este actor de amenazas ha utilizado diferentes variantes del mismo durante varios años, junto con otros actores de amenazas originarios de China. El código fuente de este malware nunca se ha filtrado públicamente y parece ser utilizado únicamente por actores de amenazas originarios de China.

A fines de marzo de 2022, la cadena de infección de PlugX cambió. El descargador ahora descarga el documento señuelo desde una URL y utiliza otra URL para descargar el archivo ejecutable benigno, el archivo DLL y la carga útil final de PlugX.

Más infecciones de malware

Mustang Panda también ha utilizado otra técnica de infección, donde esta vez un archivo de archivo enviado por correo electrónico de spearphishing contiene un archivo ejecutable junto con un archivo DLL adicional que se encarga de descodificar un shellcode incrustado, el cual a su vez descarga y ejecuta otro shellcode desde una dirección IP de C2 (comando y control).

Una vez que se ha completado la infección, un implante recopilará información de la máquina infectada y la enviará cifrada al servidor C2:

- Número de serie del volumen

- Nombre de la computadora

- Nombre de usuario y longitud

- Tiempo de actividad de los hosts

Luego, el shellcode intenta conectarse al servidor C2 para recuperar más shellcode que se ejecutará en la máquina infectada.

Otro archivo malicioso utilizado por Mustang Panda se vincula localmente a la computadora infectada y escucha cualquier solicitud entrante desde una dirección IP de servidor C2 codificada. Cualquier shellcode recibido desde esa única dirección IP será ejecutado.

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

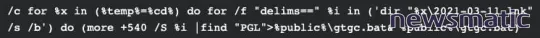

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasMustang Panda también utiliza archivos LNK que contienen un comando para extraer contenido del archivo y ejecutarlo como un archivo BAT (Figura C).

Figura C

El archivo BAT luego ejecuta código JavaScript, que es ejecutado a través del legítimo wscript.exe de la computadora. Ese código extrae y ejecuta un iniciador basado en DLL, finalizando la infección y preparando la persistencia.

Mustang Panda también ha utilizado cargas útiles inversas HTTP de Meterpreter para descargar y ejecutar otras cargas útiles.

Finalmente, a fines de febrero de 2022, Mustang Panda utilizó un señuelo inédito de temática ucraniana titulado "Офіційна заява Апарату РНБО України \ Про введення в дію плану оборони України та Зведеного плану територіальної оброни України.exe", que puede traducirse aproximadamente como "declaración oficial del Consejo de Seguridad y Defensa Nacional de Ucrania.exe", según Talos.

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Protege tus contraseñas con PAM: Tu aliado para la seguridadEste nuevo flujo de infección utilizó una DLL de shell inversa basada en protocolo TCP utilizando el ejecutable de línea de comandos legítimo cmd.exe. La DLL se copia a sí misma y al ejecutable que la lanza en una carpeta y configura la persistencia mediante una tarea programada para asegurarse de que la shell inversa se ejecute una vez por minuto.

Un actor de amenazas en constante evolución

Aunque Mustang Panda ha utilizado de manera extensa el malware PlugX/KorPlug a lo largo de los años, a través de diferentes variantes, siempre ha actualizado y cambiado las entregas de carga útil intermedia con diferentes iniciadores, scripts, shells inversas y archivos LNK.

Cómo protegerse de esta amenaza

Los métodos utilizados por Mustang Panda para establecer una posición inicial en el sistema objetivo siempre consisten en el envío de correos electrónicos de spearphishing.

Por lo tanto, se recomienda implementar medidas de seguridad en todos los correos electrónicos entrantes que lleguen al servidor de correo de su empresa:

- Implementar herramientas de análisis de correo electrónico que se centren en archivos adjuntos pero también en enlaces dentro de los correos electrónicos.

- Verificar que cada archivo adjunto no contenga malware. Se recomienda que los archivos adjuntos se ejecuten en un sistema de sandbox con detección de comportamiento, además de la detección de firmas de malware habitual.

- Análisis sistemático de todos los archivos de archivo enviados por correo electrónico que contengan archivos ejecutables.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.

Cómo configurar un servidor VPN para hacer conexiones a través de firewalls

Cómo configurar un servidor VPN para hacer conexiones a través de firewallsEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Nueva campaña de ciberespionaje de Mustang Panda dirigida a Europa , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados