APT43 y Archipiélago: Amenazas de ciberespionaje respaldadas por Corea del Norte

Investigaciones de seguridad de Mandiant y Google indican que el objetivo de APT43 y su subgrupo Archipiélago se alinea con los intereses de Corea del Norte.

Ir a:

- ¿Quién es APT43?

- ¿A quién ataca APT43?

- Técnicas de spear phishing e ingeniería social de APT43

- Uso de familias de malware y herramientas por parte de APT43

- El interés de APT43 en las criptomonedas

- Cómo protegerse de esta amenaza de seguridad

¿Quién es APT43?

Nuevas investigaciones de Mandiant exponen a APT43, un actor de amenazas de ciberespionaje que respalda los intereses del régimen de Corea del Norte; también se le conoce como Kimsuky o Thallium. APT43 se centra en recopilar inteligencia estratégica mediante ataques de recolección de credenciales y el uso de ingeniería social para comprometer con éxito a sus objetivos.

Según Mandiant, que ha rastreado a APT43 desde 2018, este actor de amenazas se alinea con la misión de la Oficina General de Reconocimiento, el principal servicio de inteligencia extranjera de Corea del Norte.

En cuanto a los indicadores de atribución, APT43 ha compartido infraestructura y herramientas con operadores conocidos de Corea del Norte y actores de amenazas norcoreanos. En particular, se han compartido malware y herramientas entre APT43 y el notorio actor de amenazas Lázaro.

¿Qué es el actor de amenazas Archipiélago?

En un informe reciente, el Grupo de Análisis de Amenazas de Google proporciona información sobre un actor de amenazas denominado Archipiélago, al que describen como un subconjunto de las actividades de APT43 que han estado rastreando desde 2012.

¿A quién ataca APT43?

El grupo APT43 se centra principalmente en cuestiones de política exterior y seguridad nuclear, pero cambió en 2021 para apuntar a sectores relacionados con la salud, probablemente debido a la pandemia mundial de COVID-19.

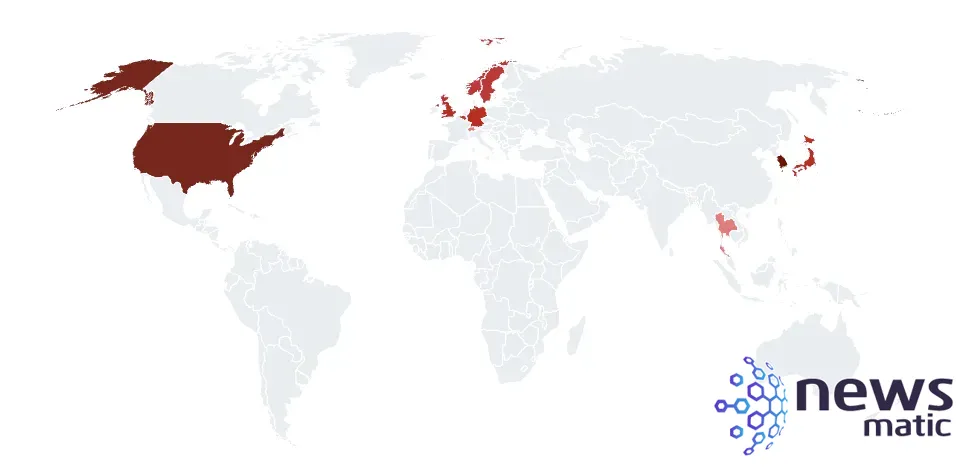

APT43 tiene como objetivos a Corea del Sur y Estados Unidos, así como a Japón y Europa, especialmente en el sector manufacturero con bienes cuya exportación a Corea del Norte ha sido restringida, como combustible, maquinaria, metales, vehículos de transporte y armas. Además, el grupo se dirige a servicios empresariales, educación, investigación y grupos de expertos con un enfoque en cuestiones geopolíticas y de política nuclear, y entidades gubernamentales (Figura A).

Figura A

APT43 también lleva a cabo operaciones de cibercrimen probablemente para financiar tanto al grupo como al régimen.

¿A quién ataca Archipiélago?

Se ha observado que el subgrupo de APT43, Archipiélago, ataca a personal gubernamental y militar, grupos de expertos, responsables de políticas, académicos e investigadores en Corea del Sur, Estados Unidos y otros lugares.

Técnicas de spear phishing e ingeniería social de APT43

APT43 utiliza principalmente el spear phishing como una forma de comprometer a sus objetivos. El grupo a menudo crea personas convincentes o suplanta identidades de individuos clave. Una vez que comprometen a una persona clave, pueden usar la lista de contactos de la persona para dirigirse al phishing de forma adicional.

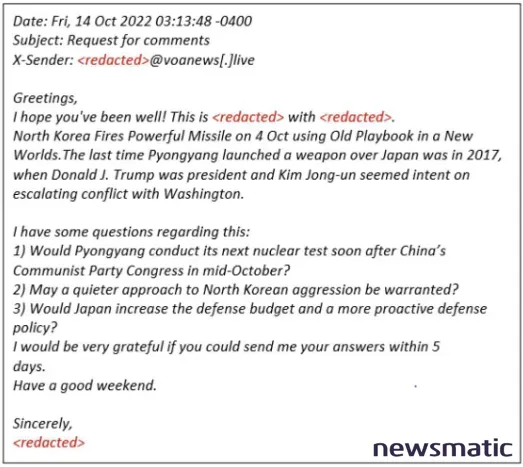

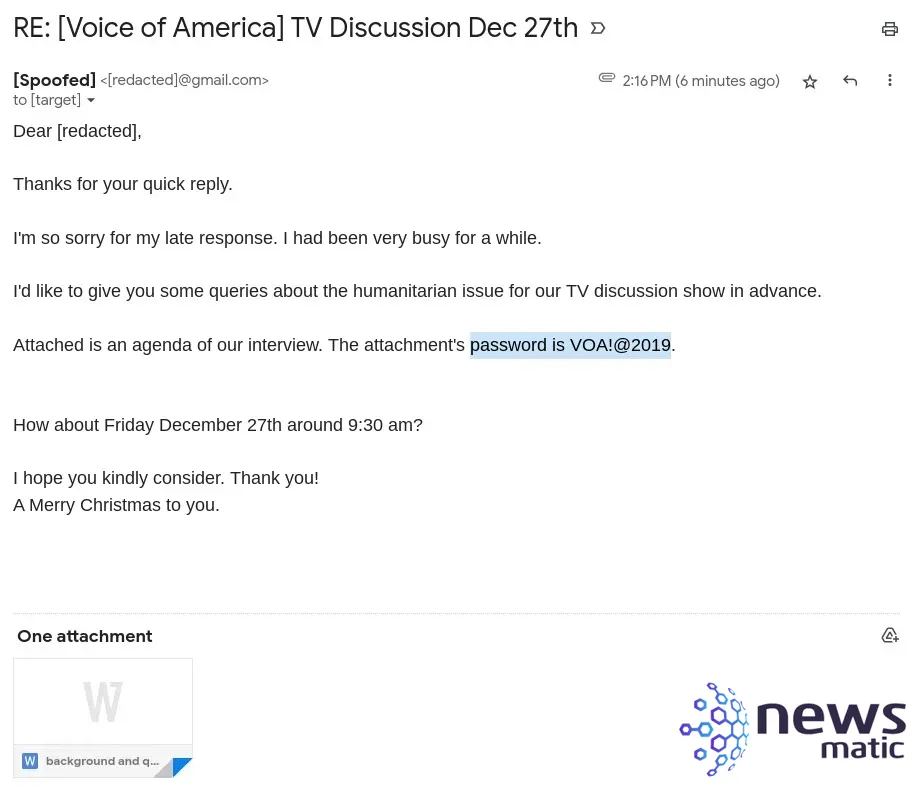

A veces, el actor de amenazas se hace pasar por periodistas o analistas de grupos de expertos para que los objetivos les proporcionen sus conocimientos expertos al hacerles preguntas específicas (Figura B).

Figura B

Una técnica expuesta por Google revela que Archipiélago a menudo envía correos electrónicos de phishing en los que se hace pasar por un representante de un medio de comunicación o grupo de expertos que pide al objetivo una entrevista. Para ver las preguntas, se requiere hacer clic en un enlace, pero este redirige a la víctima a una página falsa de inicio de sesión en Google Drive o Microsoft 365. Después de que la víctima ingrese sus credenciales, se redirige a un documento con las preguntas.

Google informa que Archipiélago a menudo interactúa con la víctima durante varios días o semanas y establece confianza antes de enviar un enlace malicioso o archivo malicioso.

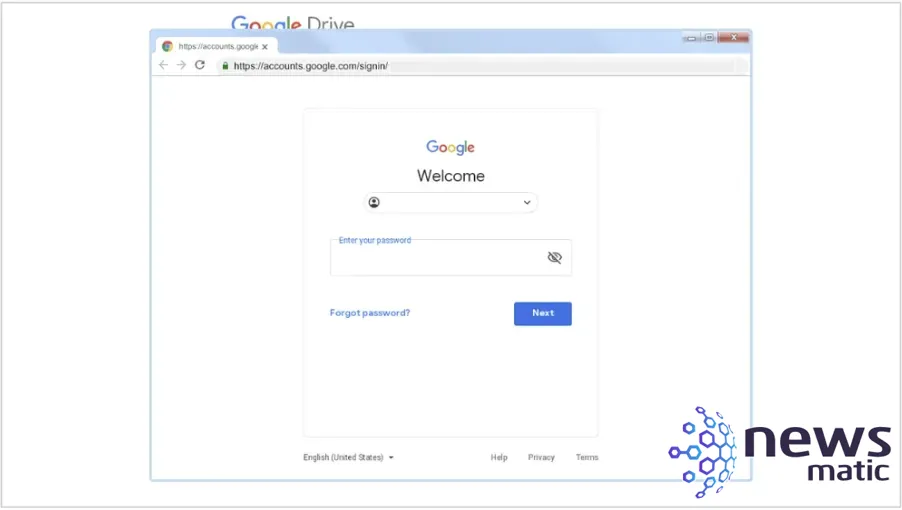

Archipiélago podría utilizar técnicas de navegadores dentro de navegadores para engañar a los usuarios, presentando una ventana de navegador falsa dentro de la ventana de navegador real. La ventana falsa muestra un dominio legítimo para incitar a los usuarios a proporcionar sus credenciales a los atacantes (Figura C).

Figura C

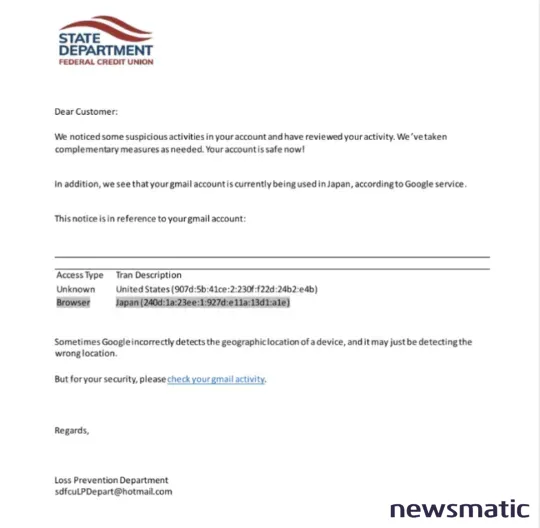

Otra técnica utilizada por Archipiélago consiste en enviar archivos PDF benignos supuestamente desde una entidad que informa al objetivo sobre inicios de sesión maliciosos que deben revisar (Figura D).

Figura D

Uso de familias de malware y herramientas por parte de APT43

APT43 se basa en varias familias de malware y herramientas. Las familias de malware públicas utilizadas por APT43 incluyen Gh0st RAT, Quasar RAT y Amadey, pero el actor de amenazas utiliza principalmente un malware no público conocido como LATEOP o BabyShark, probablemente desarrollado por el grupo.

Archipiélago ha incorporado recientemente más malware en sus operaciones, a menudo utilizando archivos protegidos por contraseña como forma de eludir el escaneo antivirus (Figura E).

Figura E

Archipiélago llevó a cabo experimentos utilizando una técnica nueva en ese momento que se basaba en archivos alojados en Google Drive. Pequeñas cargas maliciosas se codificaron directamente en los nombres de archivo de archivos de contenido de 0 bytes. Los nombres de archivo para los archivos alojados en Google Drive también contenían nombres de servidores C2, pero Google interrumpió esa actividad y el grupo dejó de utilizar dichas técnicas en Google Drive.

Archipiélago utilizó archivos ISO para distribuir malware contenido en un archivo zip. Una vez descomprimido el archivo zip protegido por contraseña, se instalaba un documento con malware basado en VBS relacionado con BabyShark, conocido por ser utilizado por APT43.

Más recientemente, Archipiélago intentó usar una extensión maliciosa del navegador Chrome llamada SHARPEXT, que es capaz de analizar y extraer correos electrónicos de pestañas activas de Gmail o AOL. Como resultado, Google ha mejorado la seguridad en el ecosistema de extensiones de Chrome, dificultando mucho más a los atacantes implementar esa extensión maliciosa.

El interés de APT43 en las criptomonedas

Según Mandiant, APT43 tiene un interés particular en las criptomonedas, que utiliza para adquirir infraestructura y dispositivos de hardware para mantener sus operaciones.

Para encubrir sus huellas, APT43 utiliza servicios de alquiler de hash y servicios de minería en la nube, que se pueden utilizar para minar criptomonedas sin ninguna asociación con blockchain con los pagos originales del comprador.

Además, APT43 utilizó una aplicación maliciosa de Android para atacar a usuarios chinos interesados en préstamos de criptomonedas y recopilar credenciales.

Cómo protegerse de esta amenaza de seguridad de APT43

- Eduque a los usuarios sobre las técnicas de ingeniería social utilizadas por APT43 y Archipiélago.

- Capacite a los usuarios para detectar intentos de phishing y denunciarlos de inmediato a su personal de seguridad.

- Utilice soluciones de seguridad para detectar correos electrónicos de phishing o intentos de infección por malware.

- Mantenga los sistemas operativos y el software actualizados y parcheados.

Los expertos en geopolítica y políticas internacionales, en particular, deben ser capacitados para detectar un enfoque por parte de un atacante que se haga pasar por periodista o reportero. Se debe realizar una triaje cuidadoso y examen de dichas personas que se acerquen a los expertos antes de cualquier intercambio de información o inteligencia.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.

En Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a APT43 y Archipiélago: Amenazas de ciberespionaje respaldadas por Corea del Norte , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados