Ataque masivo de phishing adversario-en-el-medio burla la autenticación de múltiples factores y simula Microsoft Office

Un reciente informe del equipo de Inteligencia de Amenazas de Microsoft expone las actividades de un actor de amenazas llamado DEV-1101, quien comenzó a anunciar un kit de phishing de código abierto para lanzar una campaña de ataque en el medio del adversario.

Según Microsoft, el actor de amenazas describe el kit como una aplicación de phishing con "capacidades de proxy inverso, configuración automatizada, evasión de detección a través de una base de datos antibots, gestión de actividades de phishing a través de bots de Telegram y una amplia gama de páginas de phishing predefinidas que imitan servicios como Microsoft Office u Outlook".

Microsoft utiliza la nomenclatura DEV seguida de un número como nombre temporal para un grupo desconocido, emergente o en desarrollo de actividad amenazante. Una vez que se dispone de suficientes datos y alta confianza sobre el origen o la identidad del actor de amenazas, se le asigna un nombre de actor de amenazas real.

¿Qué es un ataque de phishing en el medio del adversario?

En un ataque de phishing en el medio del adversario, un actor malicioso intercepta y modifica las comunicaciones entre dos partes, generalmente un usuario y un sitio web o servicio, para robar información confidencial o financiera, como credenciales de inicio de sesión y datos de tarjetas de crédito.

Una campaña AitM es más difícil de detectar que otros tipos de ataques de phishing porque no se basa en un correo electrónico o sitio web falsificado.

Formas de uso de estos kits de phishing

Los kits de phishing se han utilizado con varias estrategias.

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

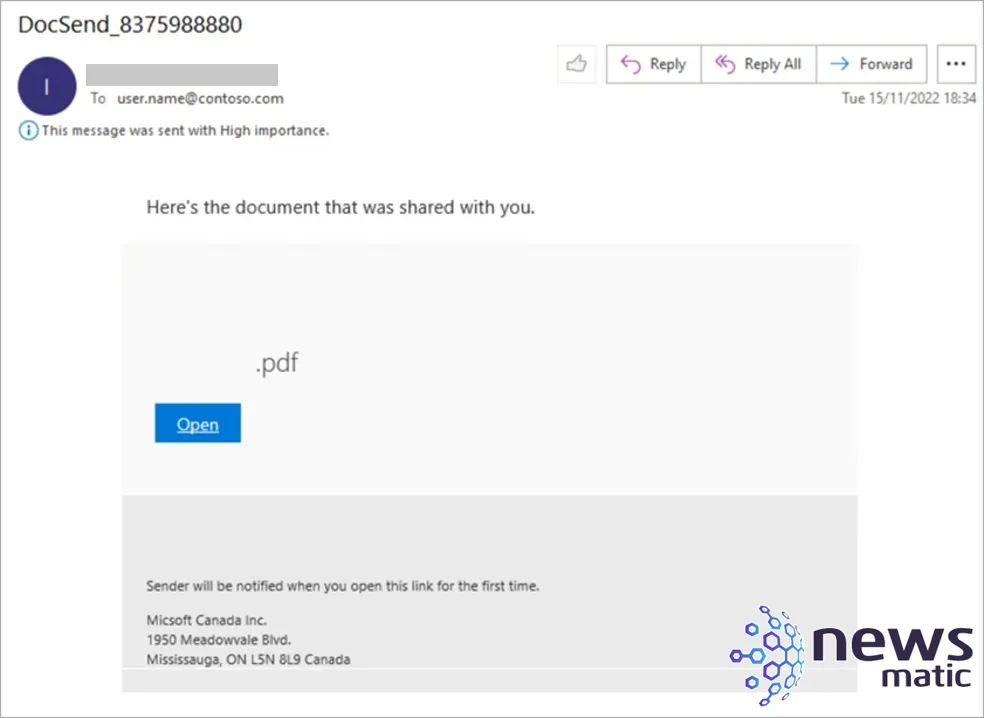

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelUna de ellas, explicada por los investigadores, es la que fue utilizada por DEV-0928, otro actor de amenazas rastreado por Microsoft. DEV-0928 comienza el ataque enviando un correo electrónico al objetivo (Figura A).

Figura A

Cuando el usuario hace clic en el botón "Abrir", las funciones antibots del kit de phishing entran en acción. Si se detecta un bot, es posible que el kit de phishing redirija a cualquier página benigna configurada por el atacante, siendo la página predeterminada "example.com".

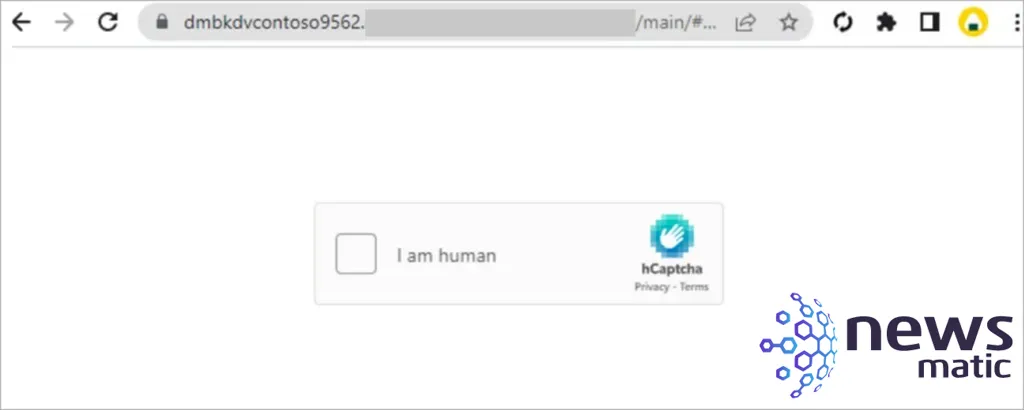

Otra técnica puede ser enviar una solicitud de CAPTCHA para evadir la detección y asegurarse de que hay un usuario real detrás del clic (Figura B).

Figura B

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejos

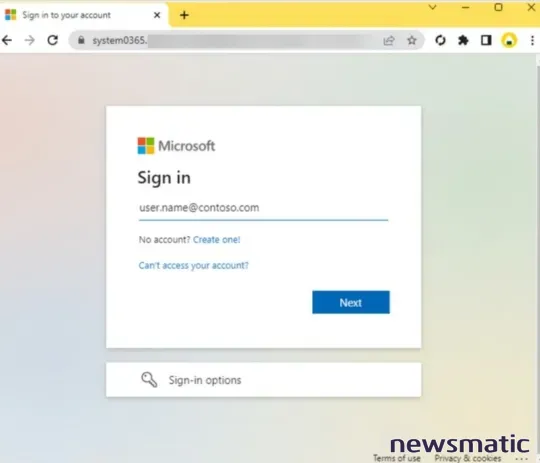

El usuario ve una página de phishing alojada en un servidor controlado por el actor (Figura C).

Figura C

Cómo los ataques AitM evaden la autenticación multifactorial

Si el usuario ha proporcionado al phishing sus credenciales y ha habilitado la autenticación multifactorial para iniciar sesión en su cuenta real, el kit de phishing continúa activo para activar sus capacidades de evasión de MFA. El kit de phishing actúa como un proxy entre el usuario y el servicio legítimo.

El kit de phishing inicia sesión en el servicio legítimo utilizando las credenciales robadas y luego reenvía la solicitud de MFA al usuario, quien la proporciona. El kit de phishing pasa esa información al sitio web legítimo, que devuelve una cookie de sesión que el atacante puede utilizar para acceder al servicio legítimo como el usuario.

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasPosible impacto de este kit de phishing

Microsoft ha observado millones de correos electrónicos de phishing enviados todos los días por atacantes que utilizan este kit, pero su difusión podría ser aún mayor. De hecho, cualquier atacante puede suscribirse a la licencia del kit de phishing y comenzar a utilizarlo. Aunque el correo electrónico es probablemente el método más común para llegar a las víctimas, los atacantes también pueden utilizarlo a través de mensajes instantáneos, redes sociales o cualquier otro canal que deseen explotar.

Aumento del precio del kit de phishing

El actor de amenazas comenzó a vender el kit en un foro de cibercrimen y en un canal de Telegram alrededor de junio de 2022 y anunció un precio de $100 USD por una tarifa de licencia mensual. Debido al aumento de los atacantes interesados en el servicio, el precio llegó a los $300 USD en diciembre de 2022, con una oferta de licencia VIP por $1,000 USD.

Cómo protegerse contra esta amenaza AitM

- Siempre implementar y mantener la autenticación multifactorial cuando sea posible: Aunque técnicas como el ataque en el medio del adversario aún pueden evadir la autenticación multifactorial, es una buena medida que dificulta el robo de acceso a cuentas o servicios de usuario.

- Habilitar el acceso condicional y los valores predeterminados de seguridad de Azure AD: Microsoft recomienda utilizar los valores predeterminados de seguridad en Azure AD como un conjunto básico de políticas y habilitar políticas de acceso condicional, que permiten evaluar las solicitudes de inicio de sesión en función de varios factores como la información de ubicación IP, el estado del dispositivo y más.

- Implementar soluciones de seguridad en la red: Esto ayudará a detectar correos electrónicos de phishing en los servidores de correo electrónico, así como cualquier intento de malware o fraude en otras partes de la red.

- Mantener el software y los sistemas operativos actualizados: Mantener el software actualizado y parcheado ayudará a evitar caer en vulnerabilidades comunes. Para ayudar con este paso, considere descargar esta política de gestión de parches de Newsmatic Premium.

- Educar a los usuarios sobre la seguridad informática y el cibercrimen: Brinde capacitación a los empleados centrada en el phishing, ya que es la forma más común de atacar a los usuarios con malware y fraudes. Para ayudar con este paso, considere descargar esta política de concienciación y formación en seguridad de Newsmatic Premium.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.

En Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Ataque masivo de phishing adversario-en-el-medio burla la autenticación de múltiples factores y simula Microsoft Office , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados