Nueva campaña de malware Hiatus apunta a routers: amenaza y medidas de protección

Como se ha expuesto anteriormente, los routers pueden ser utilizados por actores malintencionados como ubicaciones eficientes para implantar malware, a menudo para el ciberespionaje. Los routers suelen estar menos protegidos que los dispositivos estándar y a menudo utilizan versiones modificadas de sistemas operativos existentes. Por lo tanto, atacar a los routers puede resultar interesante para los atacantes, pero más difícil de comprometer y utilizar que un endpoint o servidor habitual.

Black Lotus Labs de Lumen ha expuesto nuevo malware dirigido a routers en una campaña llamada Hiatus por los investigadores.

¿Qué es la campaña de malware Hiatus?

La campaña Hiatus se dirige principalmente a los modelos de routers DrayTek Vigor 2960 y 3900, que utilizan una arquitectura i386. Estos routers se utilizan principalmente en empresas de tamaño mediano, ya que las capacidades del router admiten unas pocas cientos de conexiones VPN de empleados.

Los investigadores también encontraron otros binarios maliciosos dirigidos a arquitecturas basadas en MIPS y ARM.

El vector de compromiso inicial aún se desconoce, pero una vez que los atacantes obtienen acceso a los routers seleccionados, dejan un script bash. Cuando se ejecuta ese script bash, descarga dos archivos adicionales: el malware HiatusRAT y una variante de la herramienta legítima tcpdump, que permite la captura de paquetes de red.

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelUna vez que se ejecutan esos archivos, los atacantes tienen el control del router y pueden descargar archivos o ejecutar comandos arbitrarios, interceptar el tráfico de red del dispositivo infectado o utilizar el router como un dispositivo proxy SOCKS5, que se puede utilizar para comprometer aún más o atacar a otras empresas.

Malware HiatusRAT

Cuando se inicia el RAT, verifica si el puerto 8816 está siendo utilizado. Si el puerto está siendo utilizado por un proceso, lo detiene y abre un nuevo listener en el puerto, asegurando que solo se ejecute una sola instancia del malware en el dispositivo.

Luego, recopila información sobre el dispositivo comprometido, como información del sistema (como la versión del kernel, dirección MAC, tipo de arquitectura y versión del firmware), información de la red (configuración de las interfaces de red y direcciones IP locales) e información del sistema de archivos (puntos de montaje, listado de directorios, tipo de sistema de archivos y sistema de archivos de memoria virtual). Además, recopila una lista de todos los procesos en ejecución.

Después de recopilar toda esa información, el malware la envía a un servidor C2 de control del atacante.

El malware tiene más capacidades, como actualizar su archivo de configuración, proporcionar al atacante una shell remota, leer/eliminar/subir archivos, descargar y ejecutar archivos o habilitar el reenvío de paquetes SOCKS5 o paquetes TCP normales.

Captura de paquetes de red

Además del HiatusRAT, el actor de amenazas también despliega una variante de la herramienta legítima tcpdump, que permite la captura de paquetes de red en el dispositivo comprometido.

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosEl script bash utilizado por el actor de amenazas mostraba un interés particular en las conexiones en los puertos 21, 25, 110 y 143, que generalmente se dedican al protocolo de transferencia de archivos y las transferencias de correo electrónico (protocolos de correo SMTP, POP3 e IMAP).

El script permite la captura de más puertos, si es necesario. Si se utiliza, los paquetes capturados se envían a un servidor C2 de carga, diferente del servidor C2 de control, después de que la intercepción de paquetes alcance una cierta longitud.

Esto permite que el actor de amenazas intercepte pasivamente archivos completos transferidos a través del protocolo FTP o correos electrónicos que atraviesan el dispositivo infectado.

Objetivos de la campaña

Black Lotus Labs identificó aproximadamente 100 direcciones IP únicas que se comunicaban con los servidores C2 controlados por el actor de amenazas desde julio de 2022, que podrían clasificarse en dos categorías:

- Empresas de tamaño mediano que ejecutan sus propios servidores de correo electrónico, a veces con rangos de direcciones IP en Internet que les permiten ser identificadas. Se identificaron empresas farmacéuticas, servicios de IT, consultoras y gobiernos municipales, entre otros. Los investigadores sospechan que el objetivo de las empresas de IT es habilitar el acceso a los entornos de sus clientes.

- Rangos de direcciones IP de clientes de proveedores de servicios de Internet utilizados por objetivos.

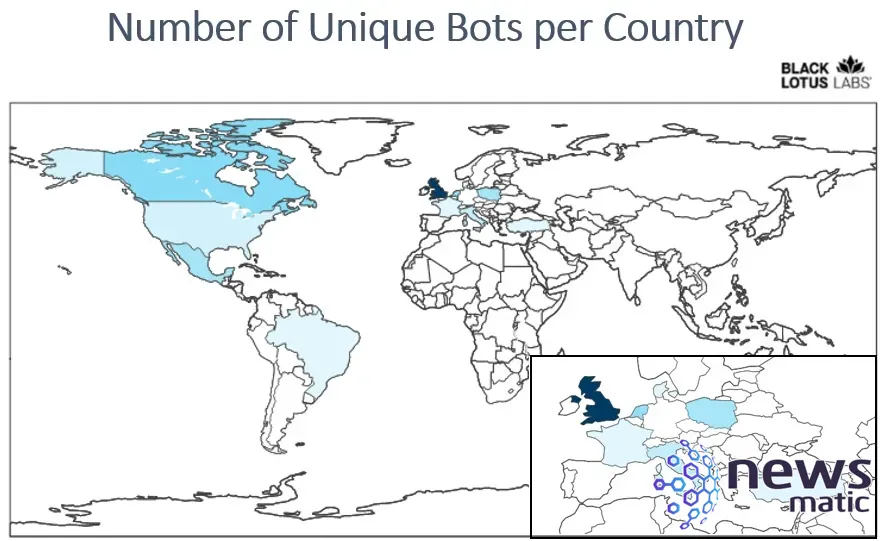

La distribución geográfica de los objetivos muestra un gran interés en empresas del Reino Unido y otros países europeos, además de América del Norte (Figura A).

Figura A

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

Según los investigadores, aproximadamente 2,700 routers DrayTek Vigor 2960 y 1,400 routers DrayTek Vigor 3900 están conectados a Internet. La infección de solo aproximadamente 100 de esos routers hace que la campaña sea pequeña y difícil de detectar; el hecho de que solo se vean afectados 100 routers de miles enfatiza la posibilidad de que el actor de amenazas esté apuntando solo a objetivos particulares y no esté interesado en objetivos más amplios.

4 pasos para protegerse de la amenaza del malware Hiatus

1. Reinicie regularmente los routers y mantenga su firmware y software actualizados para evitar compromisos por vulnerabilidades comunes.

2. Implemente soluciones de seguridad con capacidades para registrar y monitorear el comportamiento de los routers.

3. Los dispositivos obsoletos deben ser eliminados y reemplazados por modelos compatibles que puedan actualizarse para obtener una seguridad máxima.

4. Todo el tráfico que pase por los routers debe estar encriptado para que incluso si se intercepta, no sea explotable.

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Protege tus contraseñas con PAM: Tu aliado para la seguridadDivulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.

En Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Nueva campaña de malware Hiatus apunta a routers: amenaza y medidas de protección , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados