Nvidia comprometida: filtración de datos y robo de certificados digitales

Ninguna empresa está a salvo de ser objetivo de los ciberdelincuentes. Recientemente, le ha tocado el turno a Nvidia, y los atacantes filtraron gran cantidad de información corporativa, incluyendo más de 70,000 credenciales de empleados y dos certificados de firma digital.

- La demanda de rescate y la filtración

- ¿Qué es un certificado de firma de código y por qué es tan importante?

- Robo de certificados de firma de código: más común de lo que piensas

- Los certificados de firma robados de Nvidia

- ¿Qué se puede hacer con respecto a esos certificados?

- ¿Qué hacer si se filtran datos de tu empresa?

La demanda de rescate y la filtración

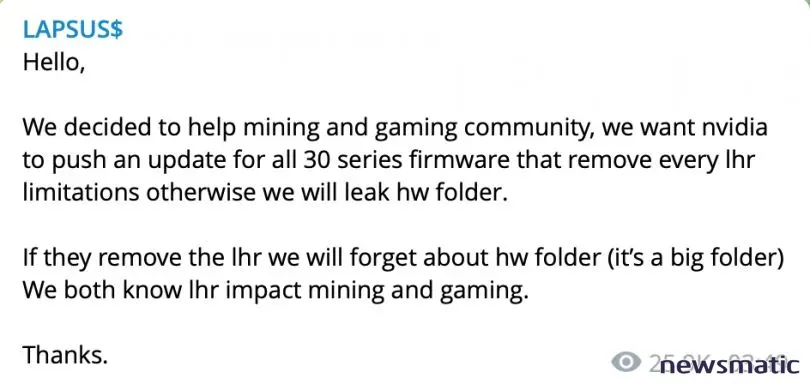

El viernes 28 de febrero, el grupo de ciberdelincuentes "Lapsus$" anunció a través de su canal de Telegram que había comprometido a Nvidia y robado alrededor de 1TB de datos, y solicitó un rescate poco común: pidió a Nvidia que permitiera LHR nuevamente en todos sus firmware (Figura A).

Figura A

LHR, que significa Lite Hash Rate, es una nueva característica que Nvidia introdujo en sus tarjetas gráficas para reducir las posibilidades de que estas tarjetas realicen minería de criptomonedas. El objetivo de esta función es evitar que las personas compren estas tarjetas para minería de criptomonedas y que haya suficiente stock para los jugadores.

Lapsus$ publicó un primer archivo que contenía archivos, incluyendo 71,335 direcciones de correo electrónico y contraseñas hash NTLM asociadas de Nvidia, lo cual fue confirmado por la propia empresa, que indicó que todos sus empleados debían cambiar sus contraseñas.

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelSin embargo, la filtración no se limitó a las credenciales, sino que también incluyó código fuente y otros datos, incluyendo dos certificados digitales de firma de código.

¿Qué es un certificado de firma de código y por qué es tan importante?

Un certificado de firma de código permite a un desarrollador de software o a una empresa firmar digitalmente archivos ejecutables. De esta forma, se garantiza que el código no ha sido alterado o corrompido. Esta firma digital se basa en un hash criptográfico para validar la autenticidad e integridad de los datos, y no puede ser falsificada.

Pero, ¿qué sucede si alguien obtiene el certificado de firma de código de una empresa de software? La respuesta, en resumen, es aterradora: cualquier archivo ejecutable puede ser firmado con ese certificado, lo que lo hace parecer totalmente legítimo para el sistema operativo y los usuarios. De esta manera, el malware puede ocultarse en el sistema de manera más eficiente, sin activar ninguna alerta al ejecutarse.

Robo de certificados de firma de código: más común de lo que piensas

Los certificados de firma de código son activos importantes que deben ser protegidos cuidadosamente. Sin embargo, el compromiso de certificados de firma es una técnica antigua que ha sido utilizada en el pasado por varios ciberdelincuentes para firmar su malware. Un buen ejemplo es el malware Stuxnet, que utilizaba dos certificados robados diferentes para sus distintas versiones.

En el ámbito del ciberespionaje, el robo de certificados digitales para firmar malware también es relativamente común. Varios actores de amenazas han utilizado este método en el pasado y siguen haciéndolo. La firma del malware Plead utilizado en el ciberespionaje es un ejemplo, pero hay más ejemplos similares.

El robo de certificados de firma digital de empresas de software parece ser lo suficientemente atractivo para algunos actores de amenazas que han demostrado la capacidad de implementar rápidamente malware firmado con certificados de diferentes empresas legítimas.

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosLos certificados de firma robados de Nvidia

En el caso de Nvidia, se ha revelado públicamente que al menos dos certificados diferentes han sido filtrados. Estos certificados han caducado (los certificados digitales no son eternos; tienen una fecha de vencimiento), pero aún se pueden utilizar para firmar archivos. La razón de ello está en la política de firma de controladores de Microsoft, que establece que el sistema operativo ejecutará controladores "firmados con un certificado de entidad final emitido antes del 29 de julio de 2015 que se enlaza a una emisión cruzada admitida".

Poco después de la publicación de la filtración, aparecieron en VirusTotal archivos ejecutables firmados con esos dos certificados digitales. Si bien es probable que los primeros archivos enviados fueran solo pruebas de investigadores y aficionados, también se encontró malware real, como una variante de Quasar RAT y una variante de ransomware Ryuk.

Es posible para los administradores bloquear esos dos certificados en los sistemas de su empresa, pero todo depende del software que estén utilizando.

Los dos certificados filtrados son los siguientes:

Nombre: NVIDIA Corporation

Estado: Este certificado o uno de los certificados de la cadena de certificados no tiene validez temporal.

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasEmisor: VeriSign Class 3 Code Signing 2010 CA

Valido desde: 12:00 AM 09/02/2011

Valido hasta: 11:59 PM 09/01/2014

Uso válido: Firma de código

Algoritmo: sha1RSA

Huella dactilar: 579AEC4489A2CA8A2A09DF5DC0323634BD8B16B7

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Protege tus contraseñas con PAM: Tu aliado para la seguridadNúmero de serie: 43 BB 43 7D 60 98 66 28 6D D8 39 E1 D0 03 09 F5

Nombre: NVIDIA Corporation

Estado: Este certificado o uno de los certificados de la cadena de certificados no tiene validez temporal.

Emisor: VeriSign Class 3 Code Signing 2010 CA

Valido desde: 12:00 AM 07/28/2015

Valido hasta: 11:59 PM 07/26/2018

Cómo configurar un servidor VPN para hacer conexiones a través de firewalls

Cómo configurar un servidor VPN para hacer conexiones a través de firewallsUso válido: Firma de código

Algoritmo: sha1RSA

Huella dactilar: 30632EA310114105969D0BDA28FDCE267104754F

Número de serie: 14 78 1B C8 62 E8 DC 50 3A 55 93 46 F5 DC C5 18

¿Qué se puede hacer con respecto a esos certificados?

Los usuarios pueden utilizar las políticas de Control de Aplicaciones de Windows Defender (WDAC) para controlar qué controladores de Nvidia pueden cargarse, pero es un proceso de configuración bastante complejo. Es probable que Microsoft proporcione a los usuarios actualizaciones para revocar los certificados robados, pero esto podría ser problemático, ya que algunos controladores legítimos más antiguos de Nvidia también están firmados con estos certificados y podrían generar errores.

¿Qué hacer si se filtran datos de tu empresa?

La filtración de Nvidia contiene varios tipos de datos diferentes. El primer paso es, por supuesto, hacer que todos los usuarios cambien inmediatamente su contraseña y añadan autenticación de dos factores (2FA), si aún no está implementada, como medida de seguridad adicional.

¡Alerta! Un nuevo gusano de Linux está propagándose

¡Alerta! Un nuevo gusano de Linux está propagándoseEn caso de filtración de código fuente, es necesario cortar inmediatamente todo acceso a las plataformas/servidores de desarrollo para que un estafador no pueda abusar de ellos, y verificar la integridad de los servidores.

Si el código se filtra en GitHub u otra entidad de terceros, es importante contactarlos para que lo eliminen lo antes posible.

También se deben verificar y cambiar todas las contraseñas, claves de API y cualquier tipo de token que se esté utilizando en el código. Si se filtra un certificado digital de la empresa, se debe desactivar tan pronto como sea posible.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.

Cuánto cuesta instalar y mantener un firewall empresarial

Cuánto cuesta instalar y mantener un firewall empresarialEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Nvidia comprometida: filtración de datos y robo de certificados digitales , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados