Cómo prevenir los ataques de confusión de dependencias

El desarrollo de aplicaciones a menudo requiere la integración de dependencias de terceros o de código abierto para un funcionamiento eficiente y el soporte de otras características. Sin embargo, ahora hay una razón por la cual los profesionales de seguridad deben preocuparse por las dependencias, ya que los atacantes pueden introducir código malicioso en las aplicaciones a través de ellas.

Los ataques de confusión de dependencias son relativamente nuevos, aunque estas amenazas de ciberseguridad ya han demostrado que pueden causar mucho caos en las organizaciones. Compartimos detalles de una nueva investigación de seguridad sobre los ataques de confusión de dependencias, así como explicamos cómo funcionan estos ataques, quiénes están más en riesgo y cómo mitigarlos.

El estado de los ataques de confusión de dependencias

Nueva investigación de OX Security, una empresa de seguridad de la cadena de suministro de software DevOps, reveló que casi todas las aplicaciones con más de mil millones de usuarios y más del 50% de las aplicaciones con 30 millones de usuarios están utilizando dependencias que son vulnerables a los ataques de confusión de dependencias. La investigación también mostró que las organizaciones en riesgo tienen un 73% de sus activos expuestos a los ataques de confusión de dependencias.

Los hallazgos del informe de OX Security son similares a un informe de Orca Security a principios de este año que encontró que cerca del 49% de las organizaciones son vulnerables a un ataque de confusión de dependencias.

Ejemplos de ataques de confusión de dependencias

Un ejemplo notable de un ataque de confusión de dependencias es el paquete de dependencias maliciosas de PyTorch reportado por PyTorch en diciembre de 2022. La organización advirtió a los usuarios sobre una posible compromiso de su repositorio de código de Python Package Index. En este incidente, los atacantes instalaron una dependencia maliciosa en su repositorio de código de PyPI y ejecutaron un binario malicioso para poder lanzar un ataque de la cadena de suministro.

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelOtro incidente relacionado ocurrió en 2022, cuando un atacante inyectó código malicioso en el paquete de código abierto popular node-ipc. Durante el periodo de este incidente, se eliminaron millones de archivos de computadoras ubicadas en Rusia y Bielorrusia.

¿Qué es un ataque de confusión de dependencias?

En un ataque de confusión de dependencias, el atacante carga un paquete de software con el mismo nombre que uno auténtico en tu repositorio privado a un repositorio público de paquetes. Tener un paquete de software con el mismo nombre en ambos repositorios privados y públicos puede engañar a los desarrolladores para que utilicen una versión maliciosa del paquete. Cuando los desarrolladores caen en este engaño o sus administradores de paquetes buscan paquetes de dependencias en los repositorios públicos, su aplicación legítima puede instalar un código malicioso que el hacker puede explotar para lanzar un ataque.

La confusión de dependencias es una forma de problema en la cadena de suministro. Este tema atrajo atención en 2021 cuando el investigador de seguridad Alex Birsan reveló en un post de Medium que comprometió a más de 35 empresas importantes, incluyendo Apple, Microsoft, Yelp y PayPal, utilizando técnicas de confusión de dependencias.

Detalles técnicos de cómo funcionan los ataques de confusión de dependencias

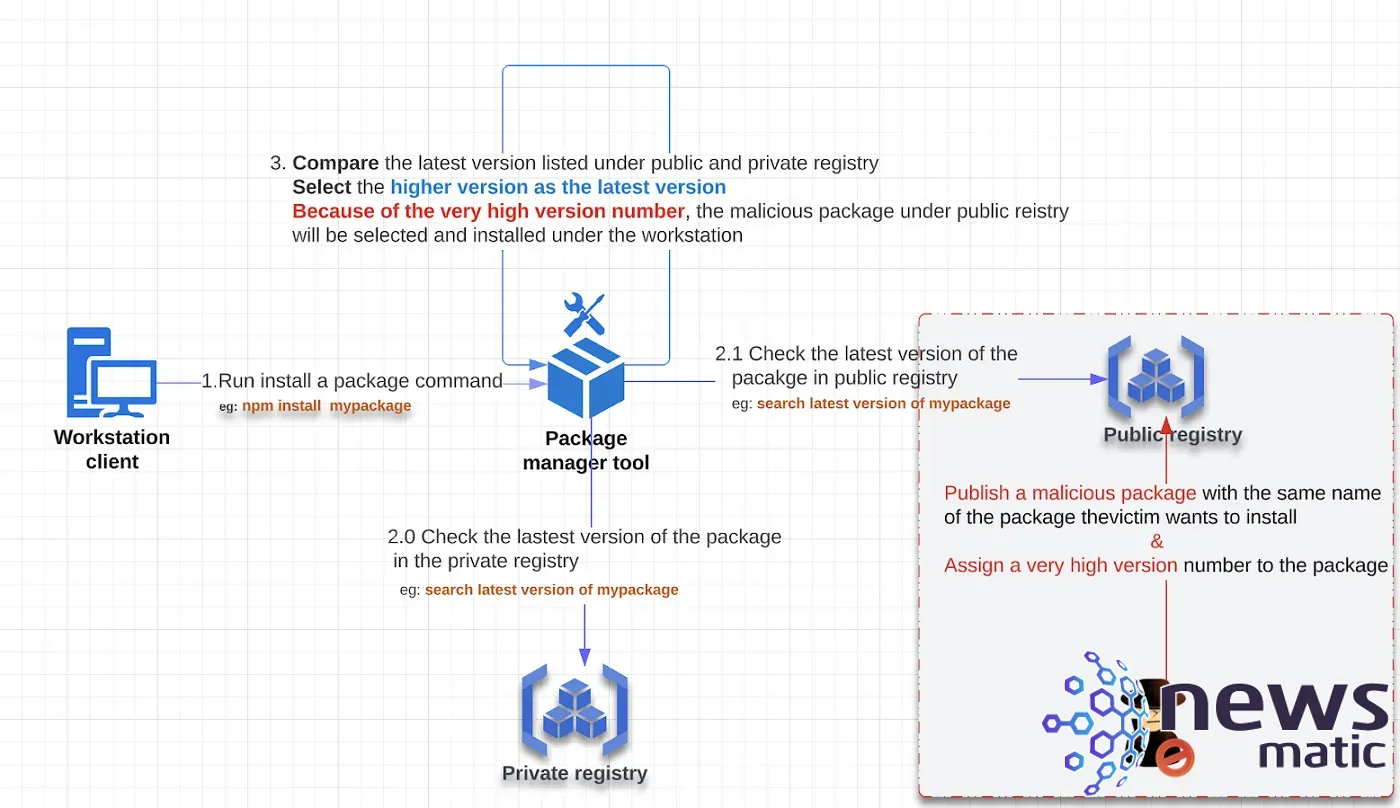

Para que la confusión de dependencias funcione, el hacker primero identifica un nombre de paquete en el repositorio privado y registra el mismo nombre de paquete en el repositorio público para que cuando se instale una nueva actualización de la aplicación, se conecte con la versión maliciosa en el registro público en lugar de la segura en el registro privado.

Hablando con TechRepublic, Neatsun Ziv, CEO y cofundador de OX Security, explicó que debido a que los hackers comprenden que la mayoría de los administradores de paquetes de aplicaciones, como npm, pip y RubyGems, verifican las dependencias en el repositorio de código público antes que en el registro privado, intentan registrar los mismos nombres de paquetes en tu registro privado en el registro público. Por ejemplo, si un desarrollador quiere instalar un paquete alojado en su repositorio privado o interno pero no puede acceder al repositorio privado donde está almacenado, el administrador de dependencias del desarrollador intentará encontrar un paquete con un nombre similar en un registro público y lo usará en su lugar.

Figura A

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejos

¿Quiénes podrían verse afectados por los ataques de confusión de dependencias?

El estudio de OX Security examinó más de 54,000 repositorios en más de 1,000 organizaciones en una amplia gama de sectores, incluyendo fintech, medios de comunicación y compañías de SaaS, y encontró que las organizaciones de todos los tamaños están expuestas a ataques de confusión de dependencias. Ziv explicó que la mayoría de las organizaciones están en riesgo porque utilizan paquetes vulnerables o registros públicos de fácil registro, que son vulnerables a ataques de confusión de dependencias.

"Los hallazgos de nuestra última investigación son profundamente perturbadores, ya que este tipo de ataques no solo comprometen la integridad y la seguridad de los activos organizativos, sino que también podrían afectar a los empleados y usuarios de esas organizaciones en todo el mundo. Además, el hecho de que cuando una organización está en riesgo, un impactante 73% de sus activos sean vulnerables realmente pone de relieve cuán expuestas están muchas organizaciones, independientemente de su tamaño o industria", dijo Ziv.

Cómo prevenir los ataques de confusión de dependencias

Según Ziv, el medio más efectivo para prevenir la confusión de dependencias es reservar nombres de paquetes privados en el registro público para que nadie pueda registrarlos en el registro público. Los desarrolladores de software pueden hacer esto yendo a sitios de administradores de paquetes como npm, si están utilizando JavaScript, y luego creando su cuenta y registrando el nombre del paquete. Al hacer esto, los desarrolladores pueden prevenir el ataque en la fuente (es decir, el repositorio público) y al mismo tiempo limitar el número de riesgos de error humano que exponen sus proyectos a ataques de confusión de dependencias. Algunos de estos riesgos de error humano incluyen la falta de revisión de código adecuada, sistemas de construcción mal configurados, falta de mejores prácticas de seguridad y dependencias externas no validadas.

Otra forma en que los desarrolladores pueden lidiar con la confusión de dependencias es validando la fuente del paquete antes de instalar nuevos paquetes o actualizar a una versión actualizada. Afortunadamente, muchos administradores de paquetes permiten ver un paquete antes de instalarlo.

Los desarrolladores de software también pueden prevenir la confusión de dependencias utilizando administradores de paquetes que permitan el uso de prefijos, IDs o espacios de nombres al nombrar sus paquetes. Esta práctica garantiza que las dependencias internas se obtengan de repositorios privados.

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Cómo prevenir los ataques de confusión de dependencias , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados