Nuevas amenazas de ciberseguridad: explotación de vulnerabilidades y ataques en redes sociales

Los observadores de amenazas han detectado nuevos exploits de ciberseguridad que ilustran la naturaleza cambiante de los hacks, ya que los grupos de malware se adaptan y encuentran nuevas oportunidades en bibliotecas de vínculos dinámicos y vulnerabilidades comunes.

- El uso de bibliotecas de vínculos como señuelos para el sideloading

- Exploits de S1deload Stealer en redes sociales

- Aumento de ataques a través de vulnerabilidades no resueltas

- Nueva prueba de concepto de CVE pone en riesgo a organizaciones que utilizan ManageEngine

- Lorenz recupera el acceso a las víctimas a través de una VPN comprometida

El uso de bibliotecas de vínculos como señuelos para el sideloading

Según Bitdefender, S1deload Stealer infecta sistemas a través de técnicas de sideloading que afectan a las bibliotecas de código compartido utilizadas por casi todos los sistemas operativos. Los vectores de ataque son canales sociales mediante un archivo ejecutable legítimo bajo la apariencia de contenido explícito.

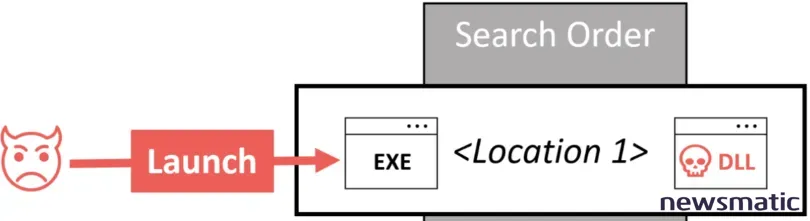

La técnica de sideloading se utiliza para ocultar código malicioso en forma de una DLL cargada por un proceso legítimo con firma digital, según Martin Zugec, director de soluciones técnicas de Bitdefender. Zugec señaló que el sideloading de DLL abusa de aplicaciones legítimas ocultándose bajo la "ropa de oveja" de archivos DLL legítimos de Windows u otros sistemas operativos.

"Lo llamamos 'sideloading' porque mientras Microsoft u otro sistema operativo se está ejecutando, el exploit está ejecutando código malicioso de manera oculta", dijo Zugec (Figura A).

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelZugec dijo que Bitdefender ha visto un gran aumento en el uso de esta táctica "debido al hecho de que el sideloading de DLL permite que los actores de amenazas permanezcan ocultos. Muchas soluciones de seguridad de endpoints verán que los archivos DLL son ejecutables y están firmados, por ejemplo, por Microsoft o por cualquier empresa conocida de renombre y confianza. Pero, esta biblioteca confiable cargará código malicioso".

Según un informe de Bitdefender, una vez instalado, S1deload Stealer lleva a cabo varias funciones maliciosas, como el robo de credenciales, la identificación de administradores de redes sociales, el impulso artificial de contenido, la minería de criptomonedas y la propagación adicional a través de las listas de seguidores de los usuarios.

Otras funciones de S1deload Stealer incluyen:

- Utilizar un ejecutable legítimo con firma digital que carga inadvertidamente código malicioso al hacer clic en él.

- Infectar sistemas, ya que el sideloading ayuda a evadir las defensas del sistema. Además, el ejecutable lleva a una carpeta de imágenes real para reducir las sospechas del usuario sobre malware.

- Robar credenciales de usuario.

- Emular el comportamiento humano para aumentar artificialmente la participación en videos y otros contenidos.

- Evaluar el valor de las cuentas individuales, como identificar a los administradores de redes sociales corporativas.

- Minar la criptomoneda BEAM.

- Propagar el enlace malicioso a los seguidores del usuario.

Zugec se apresuró a señalar que las empresas cuyos ejecutables se utilizan para el sideloading generalmente no son culpables.

"Vemos una diferencia entre el sideloading activo, donde el software es vulnerable y debe corregirse, y el sideloading pasivo, donde el actor de amenazas va a tomar un ejecutable de una de estas grandes empresas", dijo Zugec, señalando que en este último caso, los ejecutables pueden haber sido desarrollados hace una década.

Según Zugec, los actores "crean una copia sin conexión, colocan junto a ella la biblioteca maliciosa y la ejecutan. Incluso si el ejecutable fue parcheado hace una década, los actores de amenazas todavía pueden usarlo hoy para ocultar el código de manera maliciosa y silenciosa".

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosAumento de ataques a través de vulnerabilidades no resueltas

Los exploits CVE observados por Bitdefender y Arctic Wolf se dirigen a fallos de seguridad públicamente divulgados. Según la firma de seguros y seguridad cibernética Coalition, que monitorea la disponibilidad de exploits CVE utilizando fuentes como GitHub y Exploit-DB, el tiempo para explotar la mayoría de los CVE es de hasta 90 días después de la divulgación pública, tiempo suficiente para que los vendedores de vulnerabilidades o los propios actores de amenazas encuentren una forma de ingresar a una red. En su primer índice de Amenazas Cibernéticas, Coalition dijo que la mayoría de los CVE se explotaron dentro de los primeros 30 días.

En el informe, la empresa predijo lo siguiente:

- Habrá más de 1,900 nuevos CVE por mes en 2023, incluidas 270 vulnerabilidades de alta severidad y 155 de severidad crítica, un aumento del 13% en los CVE mensuales promedio en comparación con los niveles publicados en 2022.

- El 94% de las organizaciones analizadas el año pasado tiene al menos un servicio sin cifrar expuesto a Internet.

- En promedio, en 2022, los exploits verificados se publicaron en Exploit-DB después de 30 días del CVE, y la empresa encontró evidencia de posibles exploits en los repositorios de GitHub después de 58 días de la divulgación.

Nueva prueba de concepto de CVE pone en riesgo a organizaciones que utilizan ManageEngine

Bitdefender descubrió un código de explotación de prueba de concepto armado que apunta a la CVE-2022-47966, aprovechando una vulnerabilidad de ejecución remota de código. Los objetivos son las organizaciones que utilizan ManageEngine, una suite de gestión de TI popular.

Bitdefender Labs está investigando un incidente que detectó en el software ManageEngine ServiceDesk, que, al permitir que un atacante ejecute código remoto en servidores no parcheados, puede ser utilizado para instalar herramientas de espionaje y malware.

Los analistas de la empresa informaron haber detectado ataques globales a esta CVE utilizando Netcat.exe, Colbalt Strike Beacon y ransomware Buhti para acceder, realizar espionaje y entregar malware.

"Según nuestro análisis, entre 2,000 y 4,000 servidores accesibles desde Internet están ejecutando una de las versiones vulnerables", dijo Bitdefender, que señaló que no todos los servidores pueden ser explotados con el código proporcionado en la prueba de concepto. "Pero instamos a todas las empresas que utilizan estas versiones vulnerables a parchar de inmediato".

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasLorenz recupera el acceso a las víctimas a través de una VPN comprometida

Arctic Wolf acaba de publicar su propio informe detallando una serie de exploits de ataque recurrentes del notorio grupo de ransomware Lorenz. La compañía observó que los atacantes estaban aprovechando una cuenta de VPN comprometida para recuperar el acceso al entorno de la víctima y ejecutar Magnet RAM Capture, eludiendo la detección y respuesta de endpoints del destinatario. Magnet es una herramienta de imágenes gratuita que usan las fuerzas del orden y los equipos forenses para capturar la memoria física de un dispositivo de la víctima (Figura B).

Arctic Wolf Labs dijo que ha informado a Magnet Forensics sobre el conocido abuso de su herramienta por parte del grupo Lorenz.

Daniel Thanos, vicepresidente y jefe de Arctic Wolf Labs, dijo que con el aumento rápido del cibercrimen, las organizaciones deben asegurarse de seguir teniendo personal de ciberseguridad que pueda mantenerse al tanto de los nuevos cambios en las tácticas, técnicas y procedimientos de los actores de amenazas.

"Los actores de amenazas han demostrado que adoptarán rápidamente nuevos exploits, métodos de evasión y encontrarán nuevas herramientas legítimas para abusar en sus ataques y mezclarse con la actividad normal de host y red", dijo Thanos. "Nuestra nueva investigación sobre el ransomware Lorenz, que abusa de la legítima utilidad forense Magnet RAM Capture, es otro ejemplo de esto".

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Protege tus contraseñas con PAM: Tu aliado para la seguridadEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Nuevas amenazas de ciberseguridad: explotación de vulnerabilidades y ataques en redes sociales , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados