Los traffers: la amenaza silenciosa que debes conocer

El cibercrimen viene en diferentes variantes, la mayoría de ellas orientadas a fines financieros. Los estafadores, timadores y operadores de malware son los más visibles, sin embargo, hay otros perfiles en la economía del cibercrimen que desempeñan un papel importante y son muy discretos: los traffers.

Un nuevo informe de Sekoia arroja luz sobre las actividades de los traffers.

¿Qué es un traffer?

Los traffers, provenientes de la palabra rusa "Траффер," también conocidos como "trabajadores," son ciberdelincuentes responsables de redirigir el tráfico de la red de usuarios de Internet a contenido malicioso que ellos operan, siendo este contenido, en su mayoría, malware.

Los traffers generalmente se organizan en equipos y comprometen sitios web con el fin de atraer tráfico y llevar a los visitantes a contenido malicioso. También pueden construir sitios web con el mismo propósito. Como han revelado los investigadores de Sekoia, quienes han monitoreado foros de cibercrimen de habla rusa, el ecosistema de los traffers está compuesto tanto por perfiles altamente capacitados como por nuevos, lo que lo convierte en un buen punto de entrada para principiantes en el mundo del cibercrimen.

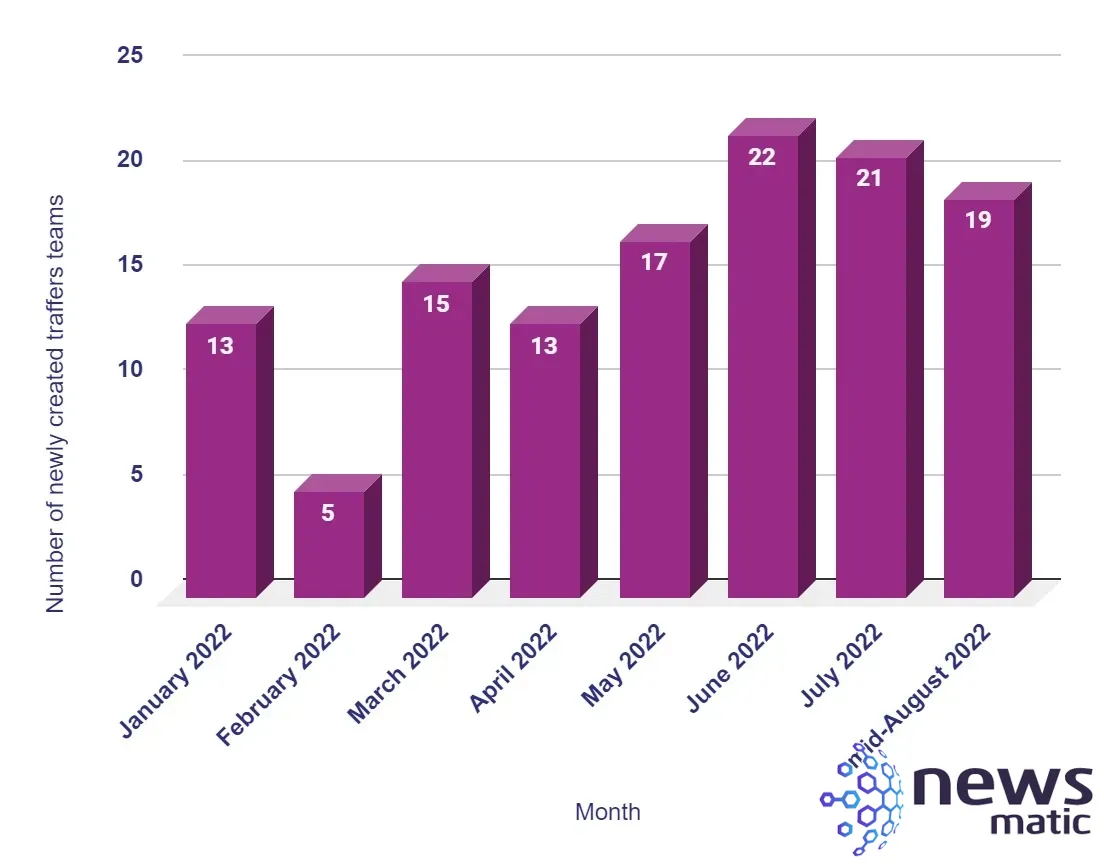

El foro clandestino "lolz Guru," en particular, muestra una constante creación de equipos de traffers, con entre cinco y 22 nuevos equipos de traffers cada mes del 2022 (Figura A).

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Una vez creados, un equipo de traffers puede evolucionar y reorganizarse, fusionarse con otros equipos o reiniciar desde cero, lo que dificulta evaluar la longevidad de los equipos de traffers. Un administrador de uno de estos equipos indicó que le costó $3,000 crear un equipo de traffers compuesto por 600 personas antes de venderlo. En mayo de 2022, un equipo de traffers apodado "Moon Team" tenía un precio de $2,300.

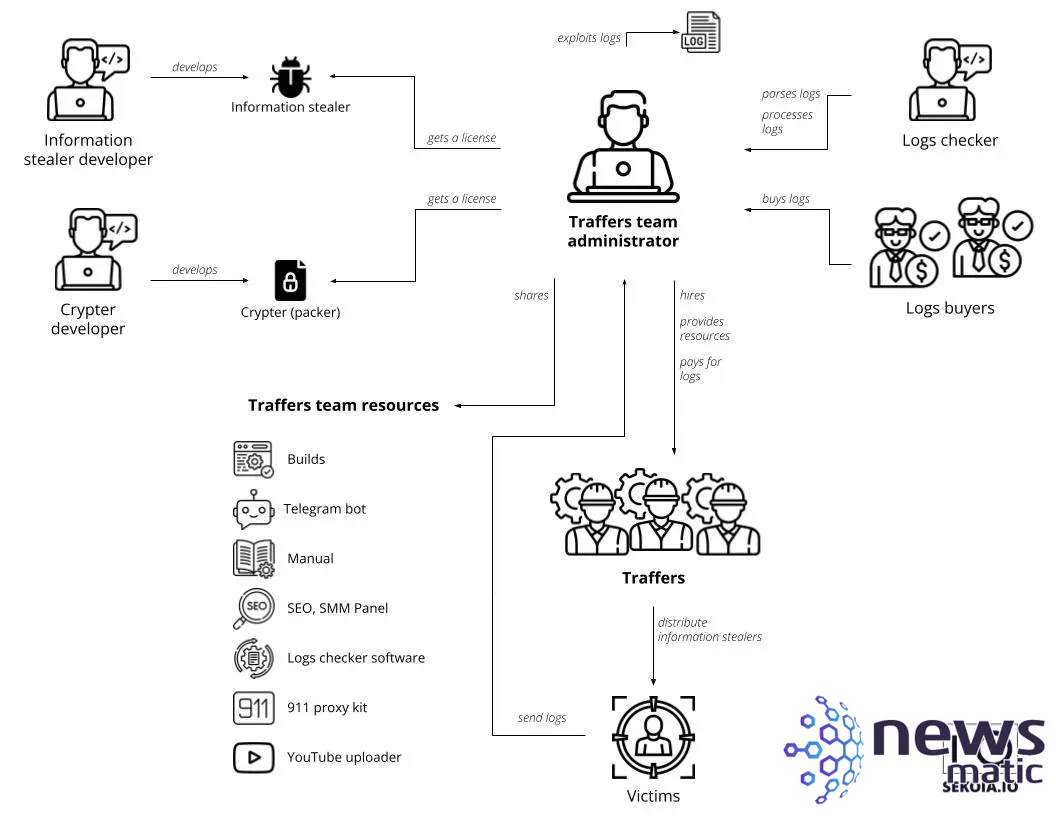

La organización típica de un equipo de este tipo es bastante sencilla: uno o varios administradores lideran a los traffers, pero también se encargan de las licencias del malware, del análisis y venta de los registros recopilados por los traffers (Figura B).

¿Cuáles son los métodos de los equipos de traffers?

La actividad principal de los traffers consiste en redirigir a los usuarios de Internet hacia malware, siendo el 90% de este malware ladrones de información. La información robada por el malware puede incluir credenciales válidas para servicios en línea, casillas de correo electrónico, carteras de criptomonedas o información de tarjetas de crédito. Todo esto se conoce como "registros".

Los administradores de los equipos venden esos registros a otros ciberdelincuentes, quienes explotan estos datos para obtener ganancias financieras.

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosLos administradores también son responsables de gestionar el malware que necesitan, comprando licencias a desarrolladores de malware y distribuyéndolo entre el equipo.

Asimismo, los administradores proporcionan a los miembros del equipo un kit que contiene diferentes recursos:

- Archivos de malware actualizados constantemente (también conocidos como "compilaciones de malware") listos para su uso.

- Un servicio o herramienta criptográfica necesaria para encriptar u ofuscar los archivos de malware.

- Un manual y pautas para los traffers.

- Un servicio de optimización para motores de búsqueda que mejora la visibilidad y el número de conexiones a su infraestructura.

- Un canal de Telegram para comunicarse fácilmente entre los miembros del equipo.

- Bots de Telegram para automatizar tareas, como compartir nuevos archivos de malware y crear estadísticas.

- Un servicio dedicado de análisis de registros para garantizar que los registros vendidos por los administradores sean válidos.

Una vez reclutados, los traffers pueden obtener los archivos de malware y distribuirlos a través de redirecciones desde sitios web comprometidos. Se les paga en función de la calidad y cantidad de información que recopilan a través del malware que despliegan.

Los traffers a menudo son desafiados en competiciones organizadas por los administradores. Los ganadores reciben dinero extra y acceso a una versión profesional de la membresía. Este acceso les permite utilizar una segunda familia de malware, obtener mejores servicios y bonificaciones.

Cada traffer utiliza su propia cadena de distribución siempre y cuando cumpla con los requisitos del equipo.

Según Sekoia, los métodos de distribución comunes incluyen sitios web que se hacen pasar por blogs o páginas de instalación de software y la entrega de archivos de archivo protegidos con contraseña para evitar la detección. Los traffers experimentados parecen tener un buen conocimiento de las plataformas publicitarias y logran aumentar la promoción de sus sitios web a través de esos servicios. La desventaja de este tipo de método de distribución para los atacantes es que generalmente afecta a muchas víctimas y, por lo tanto, se detecta más rápidamente que otros métodos de distribución.

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasLa cadena de infección 911

La mayoría de los equipos de traffers monitoreados por Sekoia están utilizando un método llamado "911" en los foros clandestinos.

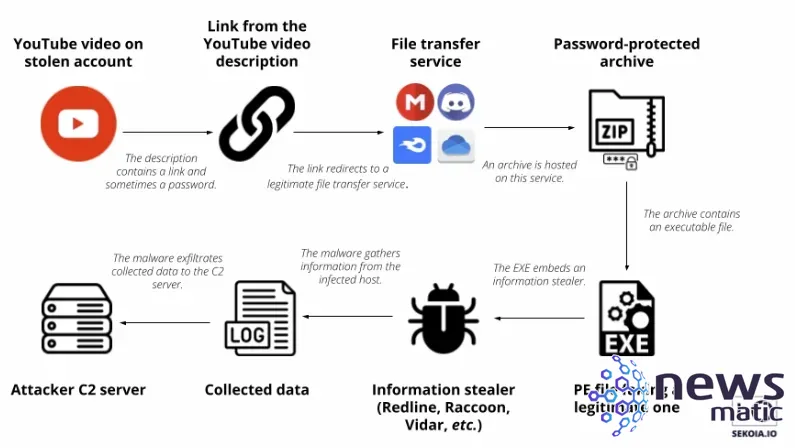

Consiste en utilizar cuentas de YouTube robadas para distribuir enlaces a malware controlado por los traffers. Los traffers utilizan la cuenta para subir un video que incita al visitante a descargar un archivo, desactivar Windows Defender y ejecutarlo. En la mayoría de los casos, el video trata sobre software de cracking. En el video se explica cómo proceder y se proporcionan enlaces a herramientas para instalar software pirateado, generar una clave de licencia o hacer trampas en diferentes videojuegos. Una vez que se ejecuta, esos archivos infectan la computadora con malware.

Generalmente, el malware se almacena en servicios legítimos de archivos, como Mega, Mediafire, OneDrive, Discord o GitHub. En la mayoría de los casos, se trata de un archivo de archivo protegido con contraseña, que contiene el malware de robo de información (Figura C).

¿Qué malware utilizan los traffers?

Los malware de robo de información más utilizados por los traffers, según lo observado por Sekoia, son Redline, Meta, Raccoon, Vidar y Private Stealer.

El malware Redline se considera el más efectivo, ya que puede acceder a credenciales de navegadores web, carteras de criptomonedas, datos del sistema local y varias aplicaciones.

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Protege tus contraseñas con PAM: Tu aliado para la seguridadRedline también permite a los administradores rastrear fácilmente la actividad de los traffers asociando un nombre único de botnet en las muestras distribuidas por un traffer. Los datos robados que provienen del uso de Redline se venden en múltiples mercados. Meta es un malware nuevo y se promociona como una versión actualizada de Redline, convirtiéndose en el malware de elección para algunos equipos de traffers.

¿Cómo protegerse de los traffers?

Esta amenaza está altamente relacionada con el malware y puede dirigirse tanto a individuos como a empresas. Implemente soluciones de seguridad y antivirus en todos los dispositivos finales y servidores de la empresa. Los sistemas operativos y todo el software también deben mantenerse actualizados y parcheados para evitar que sean infectados mediante la explotación de una vulnerabilidad común.

Los usuarios deben recibir capacitación para detectar amenazas de phishing y evitar, en cualquier caso, utilizar software o herramientas pirateadas. Siempre que sea posible, se debe utilizar la autenticación de múltiples factores. Un traffer que verifique la validez de las credenciales robadas podría decidir no utilizarlas si no se puede acceder a ellas sin un segundo canal de autenticación.

En Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Los traffers: la amenaza silenciosa que debes conocer , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados