La vulnerabilidad CVE-2022-30190

CVE-2022-30190, también conocida como "Follina", es una vulnerabilidad de ejecución de código remoto (RCE) que afecta a Microsoft Office, reportada el 27 de mayo de 2022.

¿Cómo pueden los atacantes aprovechar la vulnerabilidad Follina?

El proceso es el siguiente:

- Un atacante envía a un objetivo un archivo .DOC de Microsoft Office creado por él.

- El archivo .DOC hace referencia a un enlace HTTPS: que lleva a un archivo HTML que contiene código JavaScript ofuscado.

- El código JavaScript hace referencia a otro enlace con el identificador MS-MSDT: en lugar del identificador habitual HTTPS:.

- Los sistemas operativos Windows abren la Herramienta de Diagnóstico de Soporte de Microsoft (MSDT) y ejecutan el código contenido en el enlace proporcionado.

- Según el código ejecutado en el sistema objetivo, el atacante puede facilitar una mayor compromiso o tomar el control del sistema afectado.

Esta vulnerabilidad de Follina puede ser fácilmente desencadenada enviando correos electrónicos de phishing a objetivos, ya sea que contengan el archivo .DOC malicioso o un enlace que lo dirija.

¿Qué tan peligrosa es la vulnerabilidad Follina?

Nikolas Cemerikic, ingeniero de ciberseguridad en Immersive Labs, afirma:

"Lo que hace que Follina se destaque es que esta explotación no aprovecha las macros de Office y, por lo tanto, funciona incluso en entornos donde las macros se han desactivado por completo. Todo lo que se requiere para que la explotación surta efecto es que un usuario abra y vea el documento de Word, o vea una vista previa del documento utilizando el panel de vista previa del Explorador de Windows. Dado que este último no requiere que Word se lance por completo, esto se convierte efectivamente en un ataque de 0 clics".

Cemerikic agrega que "esta vulnerabilidad no es específicamente sinónimo de Microsoft Word u Outlook. Aunque hasta ahora los únicos casos registrados de esta vulnerabilidad explotada en la naturaleza se han aprovechado a través del uso de Microsoft Word y Outlook, en teoría, cualquier producto de Office que maneje relaciones oleObject es vulnerable. Dado que las relaciones oleObject no son específicas de Word, es probable que en el futuro veamos esta vulnerabilidad siendo explotada en otras aplicaciones de Office también".

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelAdemás, según Huntress, es posible desencadenar la vulnerabilidad sin abrir el archivo, creando un archivo .RTF específico que se vería en el panel de vista previa del Explorador de Windows. Esto hace que esta vulnerabilidad sea aún más peligrosa.

Ataques en la naturaleza desde marzo de 2022

Sekoia informa de varios casos de ataques en la naturaleza que aprovechan la vulnerabilidad Follina, siendo los primeros ataques probablemente realizados por actores de amenazas de APT chinos.

Se han encontrado algunos documentos que apuntan a empresas o personas de Nepal.

Otro documento, titulado "CSAFP'S_GUIDANCE_RE_NATIONAL_AND_LOCAL_ELECTION_2022_NLE.docx", apunta a varias divisiones de las fuerzas armadas, haciéndose pasar por las fuerzas armadas de Filipinas (figura A).

Figura A

Sekoia informa además que solo pudieron recuperar una carga útil aún activa en el momento de su investigación, que descargaba un shellcode codificado que, una vez decodificado, resultó ser un beacon de Cobalt Strike. La dirección IP desde la cual se descargó el shellcode es conocida por Sekoia como un servidor C2 de PlugX, siendo PlugX (también conocido como KorPlug) un malware troyano utilizado por varios actores de amenazas de APT chinos.

Cómo proteger tu computadora de los virus: métodos y consejos

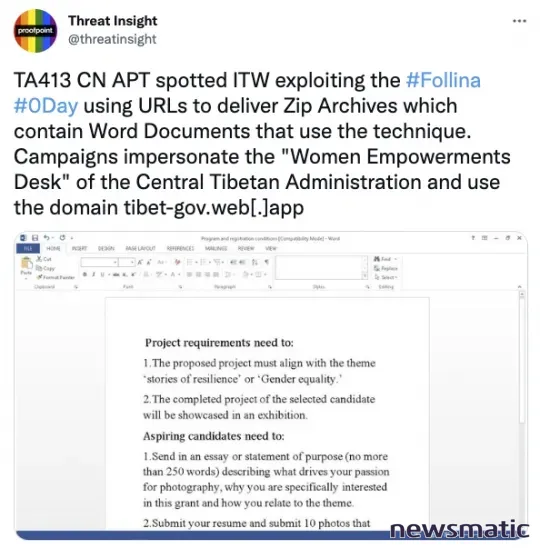

Cómo proteger tu computadora de los virus: métodos y consejosAdemás, Proofpoint informa en Twitter que se ha detectado al actor de amenazas chino TA413 en la naturaleza explotando la vulnerabilidad Follina, utilizando archivos de archivo Zip que contenían documentos de Word maliciosos en una campaña de ataque que se hacía pasar por el "Woman Empowerments Desk" de la Administración Central Tibetana (figura B).

Figura B

¿Cómo detectar la vulnerabilidad y protegerse de ella?

La explotación de la vulnerabilidad se puede detectar cuando se ejecuta el binario legítimo msdt.exe con el argumento IT_BrowseForFile que contiene la secuencia de cadena $ (.

Otra detección que se puede utilizar sería detectar la generación de sdiagnhost.exe con un hijo conhost.exe y sus procesos de carga útiles posteriores.

Microsoft ha emitido una guía de solución alternativa que consiste en deshabilitar el protocolo de URL MSDT directamente en el registro.

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasTambién se recomienda deshabilitar los "asistentes de solución de problemas" en el registro.

Los proveedores de seguridad y los antivirus están trabajando activamente en mejorar la detección de la vulnerabilidad Follina, por lo que se recomienda mantenerse actualizado con todos los productos de seguridad y soluciones antivirus.

Además, se recomienda no abrir ni siquiera previsualizar ningún archivo .DOC/.DOCX que se reciba a través de un canal inusual: remitente de correo electrónico desconocido o mensaje de mensajería instantánea desconocido, por ejemplo. También se recomienda no abrir ni previsualizar documentos .RTF que se reciban.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Protege tus contraseñas con PAM: Tu aliado para la seguridadEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a La vulnerabilidad CVE-2022-30190 , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados