La configuración incorrecta en la nube aumenta el riesgo de brechas de seguridad: informe.

Las configuraciones incorrectas en la nube, es decir, la aplicación de ajustes de control incorrectos tanto en los elementos de hardware como en los de software en la nube, son vectores de amenaza que amplifican el riesgo de violaciones de datos. Un nuevo informe del proveedor de seguridad en la nube Qualys, elaborado por Travis Smith, vicepresidente de la Unidad de Investigación de Amenazas de la compañía, revela los factores de riesgo para tres importantes proveedores de servicios en la nube.

Sobre el informe

Smith escribió que los investigadores de Qualys, al analizar los problemas de configuración incorrecta en Amazon Web Services, Microsoft Azure y Google Cloud Platform, descubrieron que en Azure, el 99% de los discos no están cifrados o no utilizan claves gestionadas por el cliente que permiten a los usuarios controlar las claves de cifrado que protegen los datos en las aplicaciones de software como servicio.

El estudio, que revisó la cifración, la gestión de identidades y accesos y las fallas en el monitoreo de los activos externos, examinó los riesgos de acceso no autorizado debido a:

- La complejidad de los entornos en la nube

- La falta de experiencia para mantenerse al día con las tecnologías en constante evolución

- Las configuraciones y permisos inseguros causados por errores humanos

- La implementación rápida que compromete las medidas de seguridad

- La falta de control y visibilidad de los datos no cifrados o sensibles residentes en la nube debido a la naturaleza dinámica de los entornos en la nube

Smith escribió que los investigadores de la compañía descubrieron que el 85% de las claves no se rotan, lo que significa que no está habilitada la rotación automática de claves. Amazon ofrece la rotación automática de claves, generando nuevo material criptográfico, en un ciclo de 365 días para las claves.

Qualys también informó que, en los entornos de GCP, el 97.5% de los discos de máquinas virtuales críticas carecen de cifrado mediante claves de cifrado suministradas por el cliente.

Qué debes saber antes de ofrecer un plan de acciones en el extranjero

Qué debes saber antes de ofrecer un plan de acciones en el extranjeroGestión de identidades y accesos

Qualys encontró bajos niveles de implementación de IAM en los tres principales proveedores:

- La autenticación multifactor: no está habilitada en un 44% de los usuarios de IAM con contraseñas de consola en AWS. El Analizador de Acceso IAM no está habilitado en el 96% de las cuentas analizadas por Qualys.

- En Azure, los análisis para habilitar la autenticación y configurar certificados de cliente dentro de Azure App Service fallan el 97% de las veces.

Exposición de activos frente a terceros mediante cubetas S3 filtradas

Qualys señaló que un error común de los usuarios en las tres plataformas es exponer públicamente los datos:

- Qualys informó que el 31% de las cubetas S3 son accesibles al público.

- La configuración incorrecta que habilita el acceso público a la red se observó en el 75% de las bases de datos de Azure.

El trabajo del Center for Internet Security ofrece ideas para la remediación

Las recomendaciones de la empresa incluyen revisar la investigación del Center for Internet Security, incluido el trabajo en el que Qualys participó: la asignación de controles individuales a las tácticas y técnicas de MITRE ATT&CK.

Cualys contribuyó al desarrollo de estos puntos de referencia CIS para AWS, Azure y GCP. Estos puntos de referencia ayudarán a ofrecer información valiosa y contexto a los defensores para priorizar mejor los cientos de controles de endurecimiento disponibles en entornos en la nube.

Qualys también evaluó cómo las empresas están desplegando controles para fortalecer sus posturas en la nube en las tres principales plataformas, y señaló que la escalada de privilegios (96.03%), el acceso inicial (84.97%) y la detección (84.97%) se aprueban en las tasas más altas.

Los esfuerzos para controlar los ataques desde el principio ayudan a mitigar las consecuencias más perjudiciales más adelante en la cadena de ataque:

Cuándo considerar implementar una tarifa de cancelación en tu contrato

Cuándo considerar implementar una tarifa de cancelación en tu contrato- El impacto se aprueba solo en un 13.67%

- La exfiltración se aprueba solo en un 3.70%

- La explotación de aplicaciones de cara al público se aprueba solo en un 28.54%

- La explotación de servicios remotos se aprueba solo en un 17.92% y presenta altas tasas de reprobación.

- La apropiación de recursos se aprueba solo en un 22.83%

Smith escribió que, dado que el malware de minería de criptomonedas representa una amenaza para los entornos en la nube, las organizaciones deben considerar la mitigación de tales controles para reducir su riesgo organizacional en la nube.

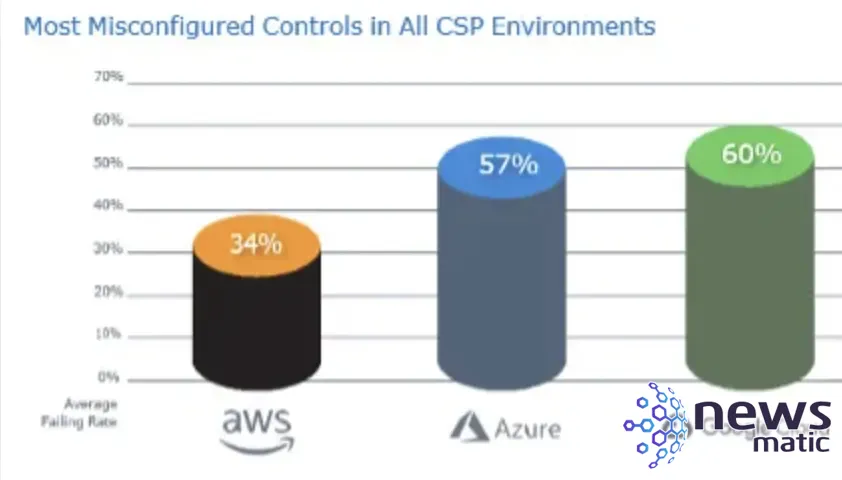

"La lección que se desprende de estos puntos de datos es que casi todas las organizaciones necesitan monitorear mejor las configuraciones en la nube", dijo Smith, y agregó que los análisis de los controles CIS fallaron en un 34% para AWS, en un 57% para Microsoft Azure y en un 60% para GCP (Figura A).

Figura A

"Incluso si crees que tus configuraciones en la nube están en orden, los datos nos dicen que no confirmar regularmente el estado es una apuesta arriesgada. Analiza las configuraciones con frecuencia y asegúrate de que los ajustes sean correctos. Solo se necesita un único desliz para abrir accidentalmente la nube de tu organización a los atacantes", escribió Smith.

3 formas de crear un sobre con Google Docs

3 formas de crear un sobre con Google DocsEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre General, allí encontraras muchos artículos similares a La configuración incorrecta en la nube aumenta el riesgo de brechas de seguridad: informe. , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados