Ataque salvaje: Vulnerabilidad Zero-day de MOVEit Transfer explotada

La Agencia de Seguridad de la Ciberseguridad y de la Infraestructura (CISA, por sus siglas en inglés) ha emitido una alerta sobre el uso de una vulnerabilidad zero-day en el software de MOVEit. Se ha observado la explotación de esta vulnerabilidad de inyección SQL en la naturaleza, principalmente dirigida a América del Norte e incluyendo ataques del actor de amenazas de ransomware Lace Tempest.

MOVEit es un software de transferencia de archivos gestionado de Progress (anteriormente Ipswitch), un proveedor de tecnologías de desarrollo de aplicaciones y experiencias digitales. Según el sitio de MOVEit, la aplicación está siendo utilizada por miles de organizaciones en todo el mundo.

¿Qué es la vulnerabilidad zero-day de MOVEit Transfer?

Esta vulnerabilidad zero-day de MOVEit Transfer, como era conocida por los atacantes antes de ser parcheada, es una vulnerabilidad de inyección SQL, CVE-2023-34362. Según la compañía desarrolladora Progress, afecta a todas las versiones de MOVEit Transfer; no afecta a MOVEit Automation, MOVEit Client, MOVEit Add-in para Microsoft Outlook, MOVEit Mobile, WS_FTP Client, WS_FTP Server, MOVEit EZ, MOVEit Gateway, MOVEit Analytics y MOVEit Freely.

Esta vulnerabilidad zero-day permite que un atacante no autenticado acceda a la base de datos de MOVEit Transfer, lo que posiblemente le permita ejecutar sentencias SQL para alterar o eliminar los elementos de la base de datos.

Explotación en la naturaleza, especialmente en América del Norte

Una publicación en el blog de Rapid7 indica que esta empresa de ciberseguridad ha observado la explotación de la vulnerabilidad zero-day CVE-2023-34362 en la naturaleza en múltiples entornos de clientes. Según Rapid7, se han visto afectadas una amplia gama de organizaciones.

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelLa explotación activa de la vulnerabilidad por parte de ciberdelincuentes comenzó al menos cuatro días antes del lanzamiento del aviso de seguridad por parte de Progress.

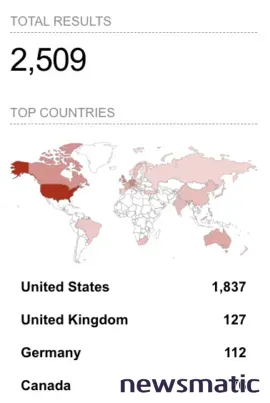

Más de 2.500 instancias de MOVEit Transfer están expuestas en Internet, y más de 1.800 de esas instancias se encuentran en los EE. UU., según el motor de búsqueda Shodan (Figura A).

Rapid7 observó el mismo nombre de webshell en múltiples entornos de clientes. En sistemas comprometidos, el archivo de webshell llamado human2.aspx se encuentra en la carpeta wwwroot de la carpeta de instalación de MOVEit. Es probable que el nombre del archivo haya sido elegido para pasar desapercibido, ya que un archivo legítimo llamado human.aspx es el archivo nativo utilizado por MOVEit Transfer para su interfaz web.

El acceso a la webshell está protegido por una contraseña. Los intentos de conectarse a la webshell sin la contraseña correcta dan como resultado que el código malicioso muestre un error 404 No encontrado.

El uso del mismo nombre en múltiples servidores podría indicar una explotación automatizada, según Rapid7. Parece que el objetivo es más oportunista que altamente dirigido. La comprometido inicial podría llevar a la explotación de ransomware, ya que las soluciones de transferencia de archivos han sido objetivos populares para los atacantes, incluidos los actores de amenazas de ransomware.

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosMicrosoft ha confirmado la explotación de esta vulnerabilidad a través de Twitter, atribuyendo los ataques que explotan la vulnerabilidad zero-day CVE-2023-34362 de MOVEit Transfer a Lace Tempest, un actor de amenazas conocido por operaciones de ransomware y por ejecutar el sitio de extorsión Clop. Este actor de amenazas explotó una vulnerabilidad en otro software de administración de transferencia de archivos, GoAnywhere, a principios de este año.

Cómo detectar la explotación de la amenaza

Los administradores del sistema deben verificar la presencia de un archivo human2.aspx en la carpeta wwwroot de su software de MOVEit Transfer.

También se deben revisar los archivos de registro de al menos un mes anterior. Se deben analizar cuidadosamente las descargas/cargas inesperadas de archivos desde direcciones IP desconocidas.

Se deben verificar los archivos de registro del servidor web en busca de cualquier evento que incluya una solicitud GET a un archivo human2.aspx, así como grandes cantidades de entradas de registro o entradas con tamaños de datos grandes, lo que podría indicar descargas inesperadas de archivos.

Si corresponde, se deben revisar los archivos de registro de Azure en busca de accesos no autorizados a las claves de Azure Blob Storage.

Según Rapid7, también se puede identificar la exfiltración de datos. En el caso de que los administradores del software de MOVEit Transfer hayan habilitado el registro, un archivo de registro de eventos de Windows ubicado en C:\Windows\System32\winevt\Logs\MOVEit.evtx proporciona mucha información, incluido el nombre del archivo, la ruta del archivo, el tamaño del archivo, la dirección IP y el nombre de usuario que realiza la descarga. Si bien el registro no está habilitado de forma predeterminada, es común que los administradores lo habiliten después de la instalación. Luego, se puede ver la exfiltración de datos en ese archivo de registro de eventos.

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasLos registros de auditoría se almacenan en la base de datos de MOVEit y se pueden consultar directamente o a través de la funcionalidad de informes integrada en el software. Los administradores pueden utilizar esos registros para generar un informe de acciones de descarga de archivos realizadas a través del software, lo que les permite ver posibles exfiltraciones de datos.

Cómo mitigar este riesgo

El proveedor Progress recomienda encarecidamente aplicar de inmediato el parche que ha lanzado.

Si no se puede aplicar de inmediato, las organizaciones deben deshabilitar todo el tráfico HTTP y HTTPS al entorno de MOVEit Transfer para evitar que los atacantes se conecten a él. Si bien los usuarios legítimos no podrán conectarse, los protocolos SFTP y FTP seguirán funcionando como de costumbre, y los administradores podrán seguir conectándose a través del Protocolo de Escritorio Remoto.

Si se encuentra el archivo human2.aspx o cualquier script .cmdline sospechoso, se debe eliminar. Se debe analizar detenidamente cualquier archivo recién creado o desconocido en la carpeta de MOVEit; además, se deben examinar los archivos .cmdline en cualquier carpeta temporal de Windows.

Se deben eliminar todas las cuentas de usuario no autorizadas.

Una vez que se haya aplicado el parche o se haya bloqueado el tráfico HTTP y HTTPS, los administradores deben realizar las detecciones mencionadas anteriormente y buscar indicaciones de compromiso. Si se encuentra evidencia, se deben restablecer las credenciales de la cuenta de servicio.

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Protege tus contraseñas con PAM: Tu aliado para la seguridadSe debe aplicar una supervisión continua para cualquiera de las Indicaciones de Compromiso proporcionadas por Progress.

Prácticas de seguridad adicionales

Aunque no están relacionadas con la vulnerabilidad CVE-2023-34362, Progress indica que los administradores deben permitir la autenticación multifactor en MOVEit Transfer. Además, se deben actualizar las políticas de acceso remoto para permitir solo direcciones IP conocidas y confiables. Por último, se debe verificar cuidadosamente que las cuentas de usuario solo permitan el acceso a cuentas autorizadas al servicio.

En Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Ataque salvaje: Vulnerabilidad Zero-day de MOVEit Transfer explotada , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados