APT28 ataca routers Cisco con una vulnerabilidad antigua: ¡Protege tus equipos!

Los actores de amenazas APT28 están explotando una vieja vulnerabilidad en routers Cisco utilizando Simple Network Management Protocol (SNMP) versiones 1, 2c y 3 para atacar a Estados Unidos, Europa y Ucrania. Esta amenaza de seguridad se detalla en un aviso conjunto publicado recientemente por el National Cyber Security Centre del Reino Unido, la National Security Agency, la Cybersecurity and Infrastructure Security Agency y el Federal Bureau of Investigation.

¿Cómo está APT28 accediendo a los routers Cisco?

El aviso establece que en 2021, APT28 utilizó malware para explotar una vulnerabilidad en SNMP, conocida como CVE-2017-6742, que fue reportada y parchada el 29 de junio de 2017 por Cisco. Para explotar con éxito esa vulnerabilidad, el atacante necesitaba conocer las cadenas de comunidad SNMP del router, que funcionan como contraseñas que permiten el acceso a los datos del router.

Además del aviso conjunto, el NCSC publicó un informe de análisis de malware titulado Jaguar Tooth, que proporciona detalles sobre el malware desplegado por APT28 utilizando la vulnerabilidad en SNMP. La vulnerabilidad se activa para escribir el código Jaguar Tooth en la memoria de los routers Cisco Internetworking Operating System antes de ser ejecutado.

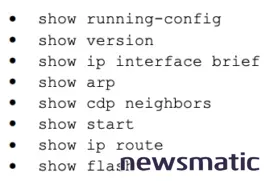

Según el NCSC, Jaguar Tooth está compuesto por cargas útiles y parches que proporcionan acceso no autenticado de puerta trasera, permitiendo al atacante iniciar sesión en cuentas locales existentes. También crea un nuevo proceso llamado Service Policy Lock que recopila automáticamente información y la exfiltra a través del Trivial File Transfer Protocol. La información recopilada incluye detalles del dispositivo, configuración actual, versión del firmware, listas de directorios e información de red como tablas de protocolo de resolución de direcciones, interfaces y otros routers conectados (Figura A).

Figura A

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel¿Quién es APT28?

APT28 es un actor de amenazas que ha estado activo desde 2004; también se le conoce con los alias Sofacy, Fancy Bear, Pawn Storm, Sednit, Tsar Team y Strontium. APT28 ha sido descrito como la unidad militar 26165 de la Agencia de Inteligencia Militar de Rusia, anteriormente conocida como GRU. Algunos de sus miembros fueron acusados por el Departamento de Justicia de Estados Unidos en 2018 por "hackeo internacional y operaciones relacionadas con influencia y desinformación", según un comunicado de prensa del Departamento de Justicia.

El grupo es descrito en la investigación del consejo especial Mueller como "una unidad cibernética dedicada a atacar a organizaciones militares, políticas, gubernamentales y no gubernamentales fuera de Rusia, incluyendo a Estados Unidos". Y APT28 tiene departamentos con diferentes especialidades, incluyendo uno de desarrollo de malware y otro que realiza campañas masivas de spear phishing.

¿A quién ha dirigido APT28 con esta vulnerabilidad?

APT28 ha atacado routers Cisco en Europa, instituciones gubernamentales de Estados Unidos y aproximadamente 250 víctimas ucranianas, según el informe.

Es muy probable que algunas empresas aún utilicen routers Cisco que no están parchados o incluso que estén en su periodo de fin de vida. Dichas versiones de routers Cisco son vulnerables a esta explotación.

¿Cómo mitigar esta vulnerabilidad en los routers Cisco?

En una publicación de blog sobre ataques patrocinados por estados dirigidos a infraestructuras de redes globales, Cisco Talos recuerda a las personas que cadenas de comunidad SNMP cuidadosamente seleccionadas bloquearán este ataque, ya que la explotación de CVE-2017-6742 requiere que el atacante conozca la cadena de comunidad.

La empresa de ciberseguridad Talos, perteneciente a Cisco Systems Inc, recuerda a las personas que, incluso las cadenas bien elegidas, se transmiten en texto plano si no se utiliza SNMP v3 y podrían ser interceptadas por un actor de amenazas, ya que las versiones antiguas de SNMP v1 y v2c carecen de cifrado y autenticación adecuados, mientras que la versión v3 se basa en los protocolos SSH y HTTPS. Por lo tanto, se recomienda encarecidamente implementar SNMP v3 y cifrar todo el tráfico de monitoreo y configuración, así como seleccionar cadenas de comunidad complejas.

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosTambién se recomiendan otros pasos de prevención de seguridad:

- Modificar las credenciales por defecto en los routers por unas únicas y fuertes que solo sean conocidas por los administradores.

- Desactivar SNMP si la gestión remota de los routers no es necesaria en su empresa para reducir la superficie de ataque.

- Utilizar hardware y software modernos, no en su periodo de fin de vida, y mantener los routers actualizados y parchados.

- Las herramientas basadas en los protocolos TACACS+ y Syslog deberían monitorear los cambios de configuración o comportamiento en los routers.

- Implementar políticas sólidas utilizando control de acceso basado en roles. Solo el personal autorizado debería poder acceder a la administración o configuración de estos dispositivos.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.

En Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a APT28 ataca routers Cisco con una vulnerabilidad antigua: ¡Protege tus equipos! , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados