Las técnicas más utilizadas por los ciberdelincuentes para atacar a las organizaciones en la nube

Técnicas más utilizadas por los ciberatacantes

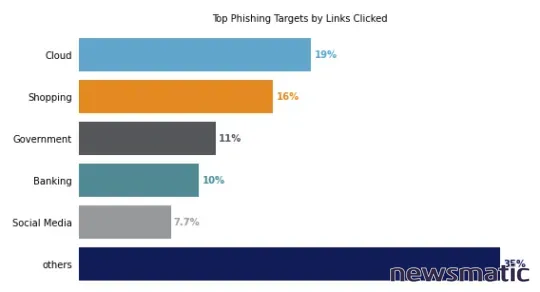

Un nuevo informe de Netskope revela las principales técnicas utilizadas por los ciberdelincuentes para atacar a las organizaciones y destaca el creciente uso de aplicaciones en la nube, que representan el 19% de todos los clics en enlaces de spear phishing. El informe también arroja luz sobre los objetivos de los atacantes según sus motivaciones financieras o geopolíticas.

Acceso inicial

La forma más sencilla para que un atacante acceda a un sistema objetivo es a través de sus usuarios, especialmente si la organización ha actualizado todos los sistemas que se comunican con Internet y, por lo tanto, no están sujetos a explotación de vulnerabilidades comunes. La ingeniería social es el método más popular utilizado por los atacantes para dirigirse a las organizaciones, ya sea mediante correo electrónico (spear phishing), voz (vishing), SMS (smishing) o a través de redes sociales.

Netskope analizó los enlaces de phishing en los que los usuarios hicieron clic y concluyó que los enlaces relacionados con aplicaciones en la nube (19%) fueron los más frecuentes, seguidos de los sitios web de comercio electrónico (16%), como Amazon, eBay, o sitios de compras menos conocidos (Figura A).

Figura A

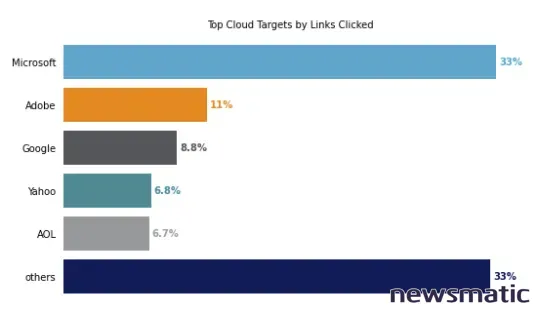

Según Netskope, un tercio de las operaciones de phishing dirigidas a aplicaciones en la nube se centraron en productos de Microsoft. Netskope informó recientemente que Microsoft OneDrive es la aplicación en la nube más utilizada en las empresas, por lo que no es sorprendente que los atacantes se aprovechen mucho de este objetivo, junto con Microsoft Teams, SharePoint y Outlook (Figura B).

Windscribe VPN: Tu mejor aliado para navegar seguro en el 2023

Windscribe VPN: Tu mejor aliado para navegar seguro en el 2023Figura B

Las aplicaciones de Adobe (11%) y Google (8.8%) son las siguientes más atacadas.

Los atacantes aún suelen utilizar correos electrónicos para dirigirse a los usuarios, pero la tasa de éxito de estas operaciones de spear phishing es baja. En primer lugar, las organizaciones suelen emplear filtros avanzados de anti-phishing para interceptar los correos electrónicos de phishing antes de que lleguen a los usuarios. En segundo lugar, las organizaciones intentan concienciar sobre estas campañas de ataques y educar a sus usuarios para que puedan detectar los correos electrónicos de spear phishing. Ante estas defensas, los atacantes despliegan diversas estrategias alternativas para llegar a sus objetivos.

- Optimización en motores de búsqueda: A menudo, los atacantes crean páginas web basadas en conjuntos específicos de palabras clave que no son comunes en Internet, para así poder aplicar técnicas de SEO y asegurarse de que su página aparezca en los primeros resultados de los motores de búsqueda.

- Plataformas de redes sociales y aplicaciones de mensajería: Los atacantes aprovechan las populares plataformas de redes sociales (por ejemplo, Facebook) o aplicaciones de mensajería (por ejemplo, WhatsApp) para llegar a sus objetivos mediante diversas estrategias de engaño.

- Mensajes de voz y mensajes de texto: Los atacantes se dirigen a los usuarios con mensajes de voz (vishing) o mensajes de texto (smishing) para difundir enlaces de phishing. Este método tiene la ventaja de apuntar a los teléfonos móviles, que suelen tener menos protección que las computadoras.

- Buzones de correo electrónico personales: Los atacantes se dirigen a las cuentas de correo electrónico personales de los usuarios, que a menudo se utilizan en los mismos sistemas que las víctimas utilizan para trabajar y que podrían permitir el acceso a información sensible.

En cuanto al uso de archivos adjuntos para el phishing, el 90% de los ataques utilizan archivos PDF, ya que es un formato comúnmente utilizado en las empresas. Según Ray Canzanese, director de Netskope Threat Labs, los PDF son populares entre los atacantes porque se utilizan con frecuencia para facturas, recibos y otra correspondencia importante. Los adversarios crean facturas falsas y las envían a sus víctimas. A menudo, los únicos indicadores de que son maliciosas son la URL o el número de teléfono que contienen, y los adversarios utilizan técnicas de ofuscación para ocultarlo de las soluciones de seguridad. Se crean tantos PDF y con tantas variantes que actualmente resulta difícil para algunas soluciones de seguridad mantenerse al día. Como ocurre con cualquier tendencia de los adversarios, las soluciones de seguridad se pondrán al día y los atacantes cambiarán a un nuevo conjunto de técnicas de phishing.

Ejecución de cargas maliciosas

Las cargas maliciosas pueden ser ejecutadas por usuarios desprevenidos, lo que proporciona al atacante acceso remoto a sistemas dentro de la organización para llevar a cabo actividades aún más maliciosas, como el despliegue de ransomware o la sustracción de información.

Las 7 mejores soluciones de gestión de postura de seguridad en la nube para 2023

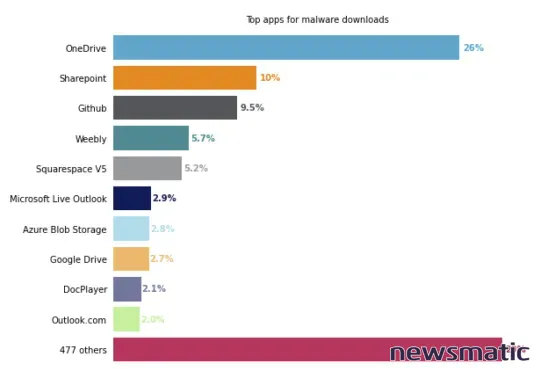

Las 7 mejores soluciones de gestión de postura de seguridad en la nube para 2023Actualmente, los atacantes utilizan un poco más las aplicaciones de almacenamiento en la nube (55%) que el almacenamiento web (45%) en promedio durante los primeros trimestres de 2023 (Figura C).

Figura C

Microsoft OneDrive representa más de una cuarta parte del uso general de las aplicaciones de almacenamiento en la nube para alojar malware (26%), por delante de SharePoint (10%) y GitHub (9.5%).

Comunicación del malware y exfiltración de datos

Los atacantes utilizan principalmente los protocolos HTTP (67%) y HTTPS (52%) para comunicarse entre sus cargas maliciosas y sus servidores de control y comando. Estos dos protocolos suelen ser completamente permitidos para los usuarios, ya que son el principal vector para navegar por Internet y no son filtrados por los firewalls.

Muy por detrás de HTTP y HTTPS, el protocolo del Sistema de Nombres de Dominio (DNS) se utiliza en un 5.5% de las comunicaciones de malware. El protocolo DNS, que nunca es bloqueado ni filtrado en las organizaciones, no es tan sigiloso como HTTP y HTTPS al transmitir datos. Además, DNS dificulta que los atacantes se mezclen con el tráfico legítimo de la organización y puede transmitir menos datos que HTTP o HTTPS a la vez.

ProtonVPN: Análisis 2023 - Características

ProtonVPN: Análisis 2023 - CaracterísticasActores de amenazas más prevalentes y sus motivaciones

WizardSpider es el actor de amenazas más prevalente

El actor de amenazas más prevalente según el informe de Netskope es Wizard Spider, también conocido como UNC1878, TEMP.MixMaster o Grim Spider. Wizard Spider es responsable del malware TrickBot, que originalmente era un troyano bancario pero evolucionó a un malware complejo que también implementa malware de terceros, como ransomware.

En cuanto a la posible afiliación, Canzanese le dijo a TechRepublic que "casi todos los grupos cibercriminales importantes utilizan un modelo de afiliación en el que cualquier persona puede convertirse en afiliado y utilizar las herramientas del grupo contra los objetivos que elijan. Wizard Spider no es una excepción, ya que sus afiliados utilizan el malware TrickBot y múltiples familias de ransomware."

Motivaciones y objetivos de los actores de amenazas

Según el informe de Netskope, la mayoría de los actores de amenazas motivados por ganancias financieras provienen de Rusia y Ucrania, y suelen propagar principalmente ransomware en lugar de cualquier otro tipo de malware.

En el ámbito geopolítico, Netskope observa que las mayores amenazas provienen de China, lideradas por menuPass (también conocido como APT10, Stone Panda o Red Apollo) y Aquatic Panda.

Las industrias más dirigidas varían entre los actores motivados por razones financieras y los geopolíticos, siendo los servicios financieros y la salud los más atacados por los actores geopolíticos.

Australia y América del Norte son las dos regiones más atacadas en cuanto a delitos financieros en comparación con los ataques geopolíticos. Cuando le preguntamos a Canzanese por qué se dirigen a Australia y América del Norte, respondió: "Si se formula la pregunta de manera diferente, la respuesta quizás se haga más evidente: ¿Por qué el porcentaje relativo de actividad del grupo adversario geopolítico es mayor en el resto del mundo? Esa actividad refleja conflictos políticos, económicos, militares o sociales más amplios. Por lo tanto, el mayor porcentaje de actividad de los adversarios geopolíticos en el resto del mundo parece ser el resultado de conflictos en curso y el panorama geopolítico más amplio en esas regiones".

Cómo proteger tus activos e infraestructura en la nube: Importancia

Cómo proteger tus activos e infraestructura en la nube: ImportanciaCómo mitigar estas amenazas de seguridad en la nube

Las empresas deben tomar las siguientes medidas para mitigar estas amenazas de seguridad en la nube:

- Implementar soluciones de seguridad de correo electrónico que puedan analizar archivos adjuntos y enlaces para detectar phishing y malware.

- Educar a los usuarios sobre cómo detectar esquemas de phishing y ingeniería social que puedan ponerlos a ellos o a la empresa en riesgo. En particular, los usuarios no deben descargar contenido de Internet, incluso si se almacena en aplicaciones en la nube, que no provenga de un contacto de confianza.

- Mantener todo el software y los sistemas operativos actualizados y parcheados para evitar ser comprometidos por una vulnerabilidad común.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.

En Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad en la nube, allí encontraras muchos artículos similares a Las técnicas más utilizadas por los ciberdelincuentes para atacar a las organizaciones en la nube , tenemos lo ultimo en tecnología 2023.