La tentadora puerta de entrada a la ciberdelincuencia para los novatos: servicios de clonación de tarjetas de crédito

El skimming de tarjetas de crédito es una técnica que consiste en utilizar un código malicioso instalado en sitios web de comerciantes comprometidos para robar la información de tarjetas de crédito enviada por los clientes del sitio cuando realizan pagos en línea.

Para desplegarlo con éxito, se deben realizar algunos pasos técnicos. Primero, el atacante necesita encontrar un sitio web de comerciante vulnerable a diferentes técnicas de ataque y luego comprometerlo. Una vez que el atacante tiene acceso al contenido del sitio web, necesita agregar un código malicioso para robar la información de las tarjetas de crédito proporcionada por los clientes desprevenidos.

La mayoría de los skimmers utilizan JavaScript, con su código agregado que se encuentra en silencio en medio de un código legítimo del sitio web, esperando pacientemente la información de la tarjeta de crédito. La información luego se almacena localmente en una ubicación conocida solo por el atacante para que pueda recogerla.

Skimmer como servicio: Conozca a CaramelCorp

Actualmente, los ciberdelincuentes venden casi cualquier tipo de servicio que uno pueda imaginar. Aquí es donde entra en juego el servicio de skimming de tarjetas de crédito con base en Rusia, CaramelCorp, según informes de DomainTools.

El actor de amenazas tiene una presencia significativa en foros de ciberdelincuencia, selecciona cuidadosamente a los posibles clientes y no hace negocios con personas que no hablan ruso. También se niegan a vender sus servicios a carders inexpertos.

Para las personas que logran hacer negocios con CaramelCorp, una suscripción de por vida a su servicio tiene un valor de $2,000 USD.

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivelCómo funciona el servicio de skimming

Despliegue

CaramelCorp garantiza, aunque esta garantía no ha sido verificada, que puede eludir ciertos servicios de ciberseguridad de Akamai, CloudFlare e Incapsula, entre otros, según DomainTools.

El servicio proporciona pasarelas fácilmente desplegables para recibir los datos robaos y capacidades para monitorearlos en caso de inactividad. También se proporciona una guía de inicio rápido sobre métodos de JavaScript para apuntar a varios sistemas de gestión de contenido de comercio.

Recopilación

El skimmer de Caramel utiliza el método setInterval(), que es común en la mayoría de los otros skimmers de tarjetas de crédito. Este método garantiza la extracción de datos incluso para campos del formulario parcialmente completados en el sitio web comprometido.

Esto es útil para los ciberdelincuentes, ya que incluso los objetivos que deciden no comprar un artículo durante el proceso de pago aún filtrarán parte de sus datos de pago a los atacantes.

CaramelCorp también menciona que sus skimmers se pueden desplegar utilizando una variedad de tipos de archivo para ayudar a evadir la detección.

Administración

Un panel de administración permite el monitoreo y gestión de comerciantes en línea comprometidos. También se puede realizar un seguimiento del rendimiento.

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejosEl panel de administración se centra en minimizar la superficie de ataque eliminando código innecesario. Un panel de inicio de sesión proporciona acceso a los ciberdelincuentes que han comprado el servicio (Figura A).

Figura A

Medidas de anti-detección

El JavaScript utilizado por el skimmer está ofuscado y no es detectado por la mayoría de los escáneres. Para lograr este objetivo, CaramelCorp recomienda un software conocido como Herramienta de Ofuscación de JavaScript, que ya es popular en la comunidad de ciberdelincuentes.

Fuga de datos de CaramelCorp

DomainTools logró obtener acceso a los datos almacenados en el servidor de CaramelCorp al encontrar y acceder a directorios abiertos que contenían varios elementos, como partes del código JavaScript, archivos de mapas de código fuente y guía de inicio rápido de CaramelCorp.

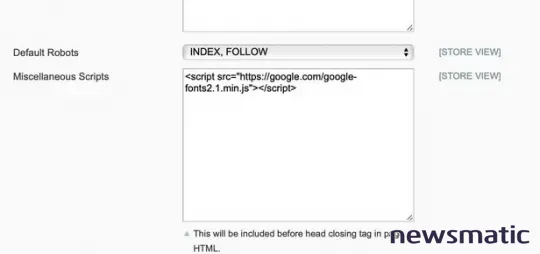

Los investigadores encontraron que CaramelCorp recomienda un método muy simple para el despliegue: acceder al panel de administración de un CMS desde un sitio web comprometido y agregar manualmente un script simple (Figura B).

Figura B

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

DomainTools notó una cantidad significativa de texto ruso codificado en el mapa de fuente y los archivos JavaScript descubiertos. La traducción de esos textos reveló una guía sobre cómo implementar el skimmer de Caramel.

Los estafadores incluyeron advertencias sobre comportamientos que se deben evitar al implementarlo, así como recomendaciones sobre dónde adquirir nombres de dominio, certificados SSL y servidores VPS para operar la infraestructura de skimming.

Cómo detectar la amenaza

Aunque la amenaza es muy difícil de detectar, no es imposible.

Se deben realizar verificaciones permanentes de la integridad del contenido web. Se deben implementar soluciones de seguridad de filtrado de contenido y monitoreo de archivos para detectar cualquier cambio en archivos estáticos, especialmente en archivos que contienen código como archivos .JS, .PHP y .ASPX. Se recomienda que los sitios web monitoreen todos los archivos estáticos en busca de posibles violaciones de seguridad.

Los archivos recién creados y los archivos modificados deben revisarse de inmediato si no resultan de un proceso legítimo dentro de la empresa.

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Protege tus contraseñas con PAM: Tu aliado para la seguridadEl software del servidor web en sí siempre debe estar parchado y actualizado para evitar cualquier posible compromiso inicial de los atacantes.

También podría ser una buena idea buscar cualquier archivo en el servidor web que contenga información de tarjetas de crédito, ya que algunos skimmers almacenan los datos robados localmente antes de enviarlos al controlador. Esta detección de información de tarjetas de crédito se puede realizar utilizando YARA, por ejemplo.

Por último, se deben aplicar todas las medidas de seguridad habituales para proteger la infraestructura web con el fin de evitar que el sitio web se vea comprometido en primer lugar. La autenticación en cualquier panel o parte de administración del sitio web solo debe ser accesible mediante autenticación multifactor, y todas las credenciales predeterminadas, si las hay, deben eliminarse. También se deben implementar soluciones de seguridad que detecten malware y amenazas de archivos.

En Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a La tentadora puerta de entrada a la ciberdelincuencia para los novatos: servicios de clonación de tarjetas de crédito , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados