Descubren el servicio PPI Ruzki y su relación con PrivateLoader

Los servicios de pay-per-install se utilizan en la infraestructura del cibercrimen para monetizar la instalación de malware en computadoras. Los ciberdelincuentes que tienen la capacidad de construir una red de computadoras infectadas luego venden acceso a esas computadoras. Este ciberdelincuente puede hacerlo solo o unirse a una organización criminal de PPI como afiliado.

¿Cómo funciona PrivateLoader?

Los operadores de PPI monitorean el número de instalaciones, las ubicaciones de las máquinas infectadas e información sobre las especificaciones del software de la computadora. Para lograr esto, generalmente utilizan cargadores durante la infección, lo que permite el seguimiento pero también habilita la gestión de cargas adicionales para ser empujadas en los dispositivos infectados. Aquí es donde entra PrivateLoader, según informó Sekoia.

PrivateLoader es uno de los cargadores más prevalentes utilizados por los ciberdelincuentes en 2022. Se utiliza ampliamente como parte del servicio PPI, lo que permite la entrega de múltiples familias de malware diferentes operadas por varios ciberdelincuentes.

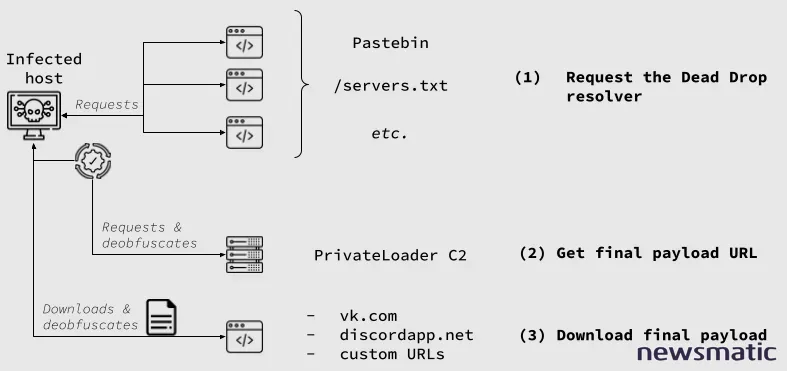

El malware es un cargador modular escrito en el lenguaje de programación C++. Exhibe tres módulos diferentes: el módulo central es responsable de la ofuscación, el reconocimiento de huellas dactilares del equipo infectado y las técnicas de anti-análisis; un segundo módulo es responsable de contactar al servidor de comando y control, con el fin de descargar y ejecutar cargas adicionales; y un tercer módulo es responsable de garantizar la persistencia.

Las comunicaciones entre la computadora infectada y el C2 están ofuscadas utilizando algoritmos simples como la sustitución de bytes y la operación XOR de un solo byte. El cargador primero llega a las URL codificadas en su código, luego solicita las URL obtenidas para llegar al servidor C2. Ese servidor, a su vez, proporciona una URL para la carga útil final. La ubicación final de las cargas útiles ha cambiado a lo largo del año según los investigadores de Sekoia, pasando de Discord a VK.com o URL personalizadas (Figura A).

Figura A

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Protección antivirus en línea: McAfee Clinic lleva la seguridad de tu PC al siguiente nivel

Los investigadores de Sekoia descubrieron cuatro servidores C2 activos diferentes operados por el servicio PPI, dos de ellos alojados en Rusia y los otros dos en la República Checa y Alemania. Los investigadores han encontrado más de 30 servidores C2 únicos, probablemente cerrados una vez detectados por los proveedores de seguridad.

¿Qué cargas útiles se distribuyen?

Las campañas de PrivateLoader de la semana pasada distribuyeron estos tipos de malware:

- Robadores de información: Redline, Vidar, Racoon, Eternity, Socelars, FAbookie, YTStealer, AgentTesla, Phoenix y más

- Ransomware: Djvu

- Botnets: Danabot y SmokeLoader

- Mineros de criptomonedas: XMRig y más

- Malware genérico: DcRAT, Glupteba, Netsupport y Nymaim

Es interesante destacar que algunos de esos robadores de información son algunos de los más utilizados por los traffickers, como se informó anteriormente. Los investigadores sugieren que aunque la mayoría de los servicios de PPI utilizan su propia red de distribución de tráfico, algunos probablemente compren servicios de generación de tráfico como los ofrecidos por equipos de traffickers.

¿Quién es Ruzki PPI?

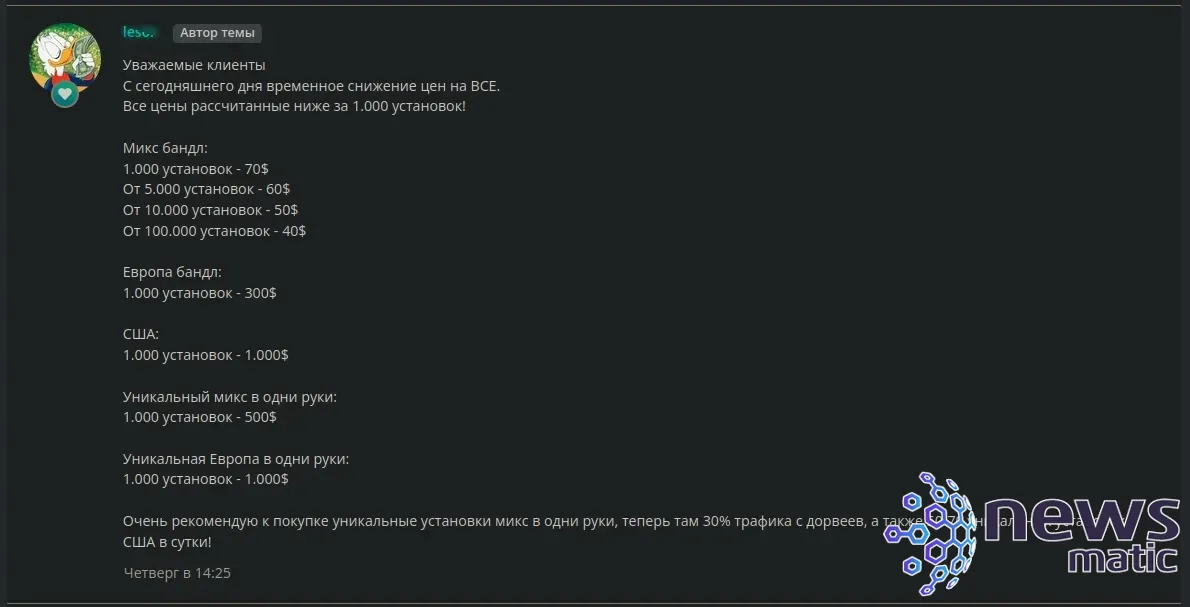

Las investigaciones de Sekoia llevaron a asociar el uso de PrivateLoader con un grupo particular de ciberdelincuentes rusos de habla rusa a los que se les apoda "ruzki", también conocido como "lesOk" o "zhigalsz" (Figura B).

Figura B

Cómo proteger tu computadora de los virus: métodos y consejos

Cómo proteger tu computadora de los virus: métodos y consejos

El servicio de PPI de Ruzki vende paquetes de mil instalaciones ubicadas en sistemas comprometidos en todo el mundo.

Los precios proporcionados en septiembre de 2022 oscilan entre $70 USD para una mezcla de instalaciones en todo el mundo y $1,000 para instalaciones basadas en Estados Unidos.

El atacante también puede vender esas instalaciones a varios clientes al mismo tiempo o vender acceso exclusivo a un precio más alto.

El servicio ofrecía hasta 20,000 instalaciones por día en su lanzamiento, pero no se pudo encontrar datos recientes sobre su capacidad. Mayo de 2021 reveló la implicación de 800 webmasters aprovechando múltiples cadenas de infección, según Sekoia, quien también sospecha la presencia de uno o más equipos de traffickers detrás de esos webmasters.

Ruzki es el propietario de PrivateLoader

Las conversaciones observadas en redes sociales por los suscriptores de los servicios de Ruzki revelaron una URL proporcionada por el servicio de PPI que coincidía perfectamente con las del servidor C2 de PrivateLoader. Además, las direcciones IP mencionadas por los clientes de Ruzki han sido categorizadas como C2 de PrivateLoader por los investigadores.

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticas

¡Defiéndete! Protege tu seguridad en línea contra amenazas críticasAdemás, múltiples instancias de PrivateLoader descargaron el malware RedLine como carga útil final. La mayoría de esas muestras de RedLine contenían referencias directas a ruzki como "ruzki", "ruzki9" o "3108_RUZKI". Finalmente, Sekoia identificó una sola red de bots asociada a todos los servidores C2 de PrivateLoader.

Viendo todos estos vínculos entre Ruzki y el uso de PrivateLoader, los investigadores evaluaron con alta confianza que "PrivateLoader es el cargador patentado del servicio de malware PPI de Ruzki".

¿Cómo pueden las organizaciones protegerse de esta amenaza?

Los servicios de PPI se basan en la infección de computadoras con malware. Los diferentes operadores que ejecutan esos servicios tienen diferentes formas de infectar computadoras, pero una de las técnicas más utilizadas es a través de redes de sitios web que afirman ofrecer "cracks" para varios software atractivos. También puede propagarse a través de descargas directas de software atractivo en redes de igual a igual. Por lo tanto, se debe alentar firmemente a los usuarios a nunca descargar software ilegal y, en particular, a no ejecutar ningún archivo ejecutable relacionado con actividades de cracking.

También se recomienda encarecidamente mantener siempre los sistemas operativos y todo el software actualizado y parcheado, para evitar ser comprometidos por vulnerabilidades comunes. Se debe aplicar la autenticación de múltiples factores en todos los servicios que enfrentan a Internet, de modo que un atacante en posesión de credenciales válidas no pueda simplemente iniciar sesión e impersonar a un usuario.

Protege tus contraseñas con PAM: Tu aliado para la seguridad

Protege tus contraseñas con PAM: Tu aliado para la seguridadEn Newsmatic nos especializamos en tecnología de vanguardia, contamos con los artículos mas novedosos sobre Seguridad, allí encontraras muchos artículos similares a Descubren el servicio PPI Ruzki y su relación con PrivateLoader , tenemos lo ultimo en tecnología 2023.

Artículos Relacionados